Nas últimas semanas, o FortiGuard Labs observou várias novas variantes de ransomware de interesse que vêm ganhando força na comunidade OSINT, juntamente com a atividade de nossos conjuntos de dados. Este não é um fenômeno novo. Isso faz parte de um padrão de comportamento que remonta a vários anos, um padrão que provavelmente continuará por algum tempo.

As infecções por ransomware continuam a ter um impacto significativo nas organizações, incluindo, mas não limitado a, interrupções nas operações, roubo de informações confidenciais, perda monetária devido ao pagamento de resgate e muito mais. É por isso que sentimos que é imperativo que aumentemos nossos esforços para aumentar a conscientização sobre as variantes de ransomware existentes e emergentes.

Este novo relatório do Ransomware Roundup visa fornecer aos leitores breves insights sobre o cenário de ransomware em evolução e as soluções Fortinet que protegem contra essas variantes.

Plataformas afetadas: Microsoft Windows

Partes afetadas: Usuários do Microsoft Windows

Impacto: criptografa arquivos na máquina comprometida e exige resgate para descriptografia de arquivos

Nível de gravidade: Alto

Esta última edição do Ransomware Roundup abrange as famílias de ransomware Redeemer, Beamed e Araicrypt.

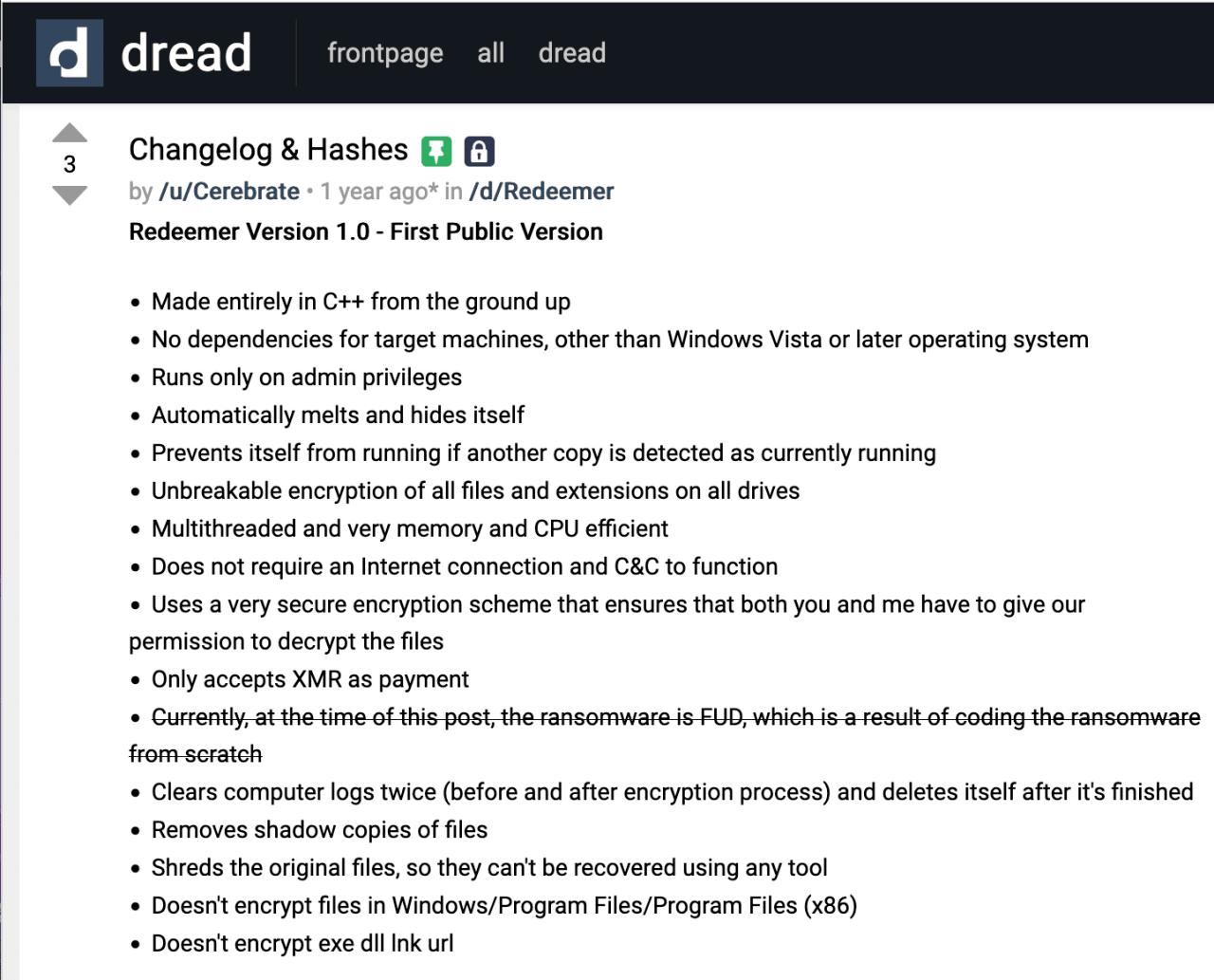

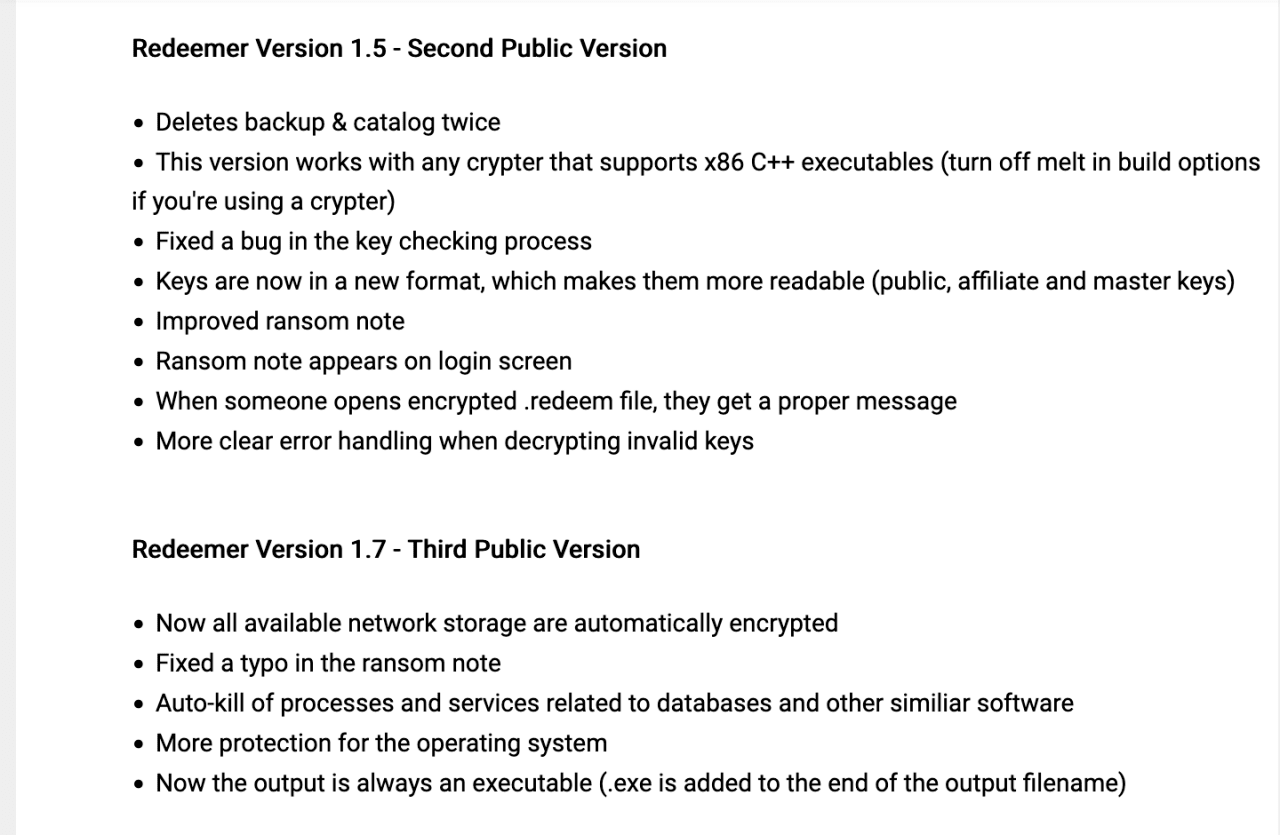

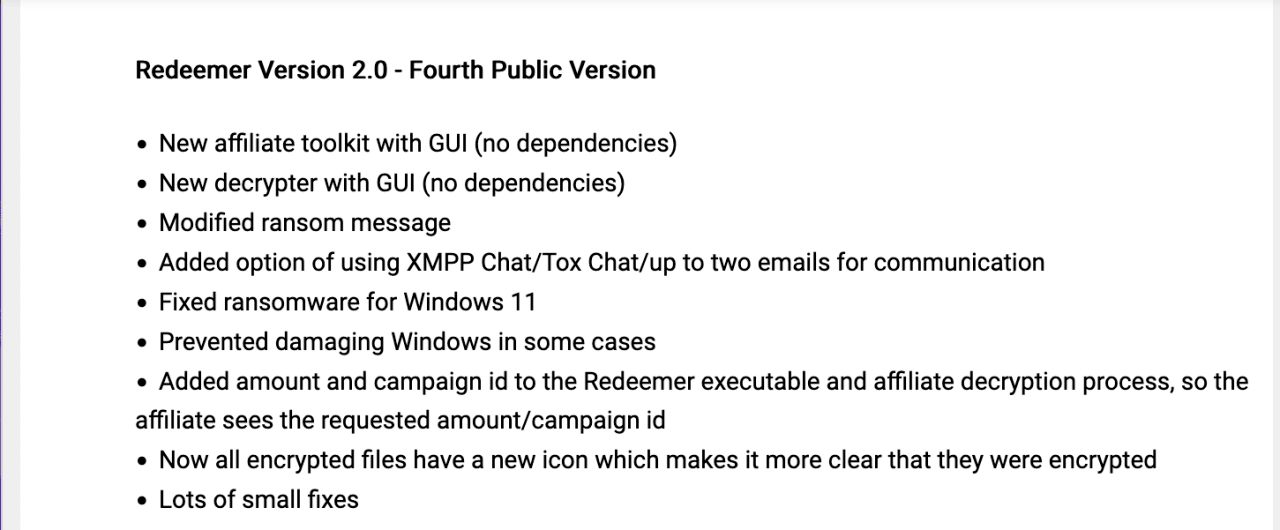

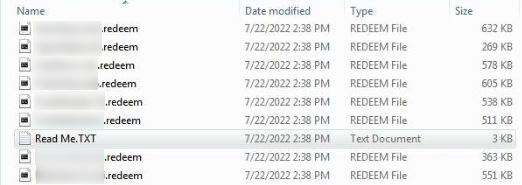

Redeemer Ransomware

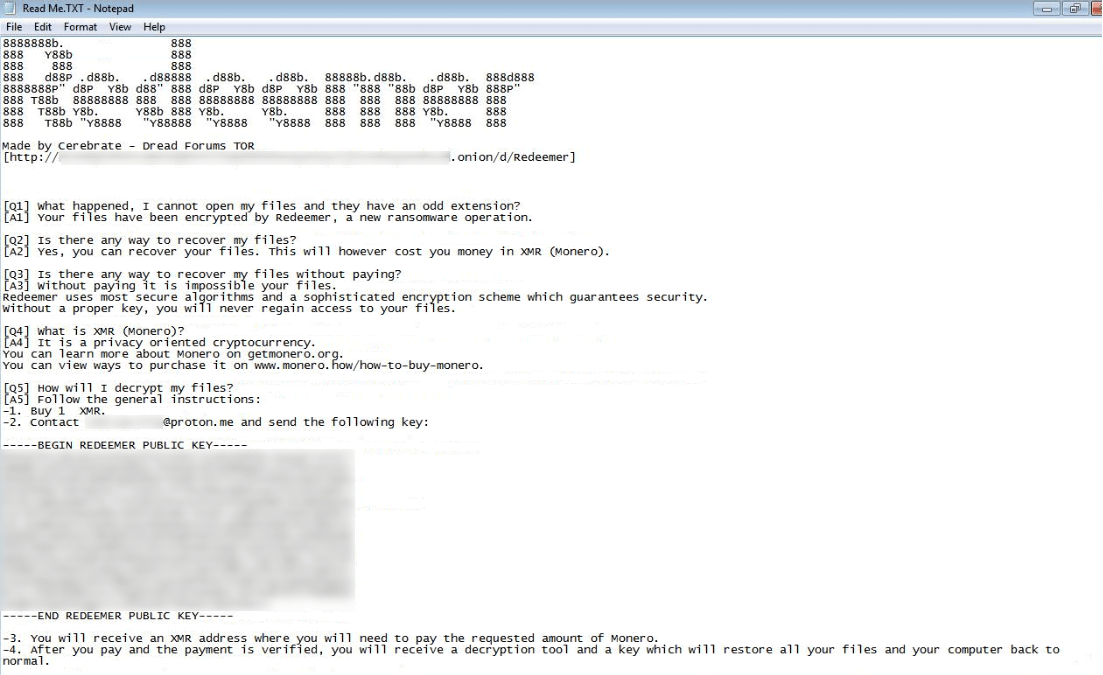

Redeemer é uma variante de ransomware que foi descoberta pela primeira vez em junho de 2021. Ele criptografa arquivos em uma máquina comprometida e exige um resgate em criptomoeda Monero (XMR) para descriptografar os arquivos afetados. No momento da redação deste artigo (29 de julho de 2022), existem quatro versões públicas do Redeemer ransomware; versões 1.0, 1.5, 1.7 e 2.0. Isso indica que os agentes de ameaças do Redeemer têm aplicado esforços constantes para melhorar o ransomware.

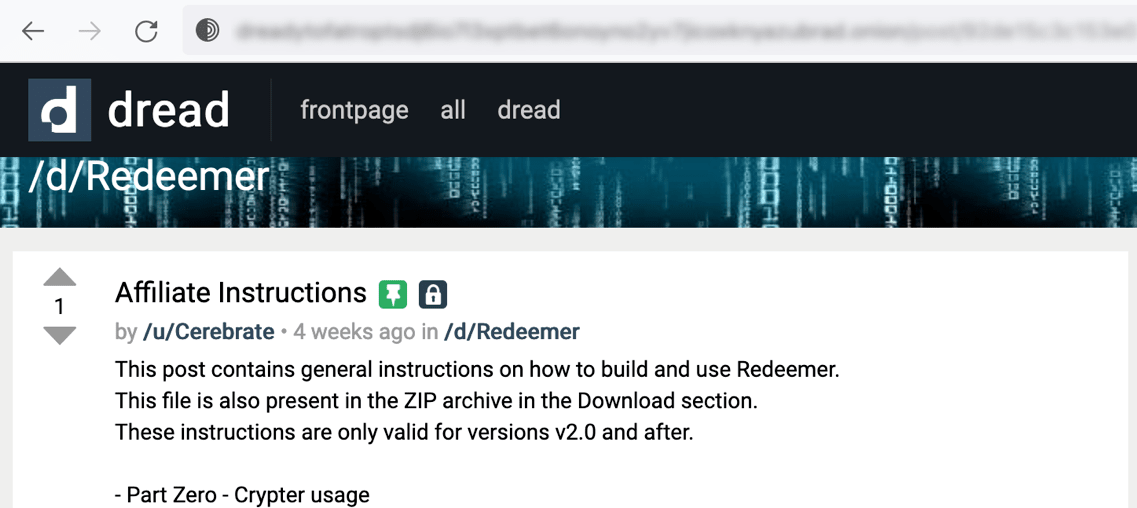

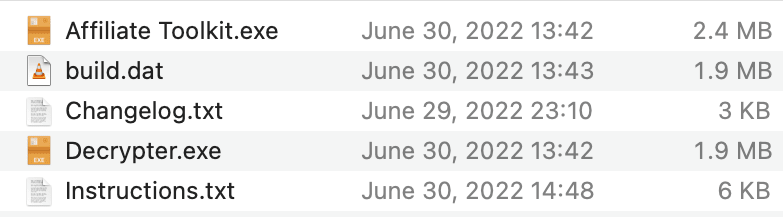

O Redeemer tem sua própria página da Web no TOR que fornece instruções sobre como usar o ransomware e o kit de ferramentas do Redeemer. As instruções são divididas em seis seções.

- A parte zero é para uso de criptografia e lista os nomes de processos que os afiliados não devem usar.

- A primeira parte é como criar o Redeemer ransomware, incluindo a geração de uma chave de compilação privada, a definição de um valor de resgate no Monero, a adição de informações de contato, a adição de um ID de campanha e a ativação e desativação da autoexclusão.

- A segunda parte afirma que o ransomware foi projetado para excluir logs e cópias de sombra duas vezes, antes e depois do processo de criptografia, e deixar uma nota de resgate em todos os diretórios onde residem os arquivos afetados. Esta seção avisa aos afiliados que o ransomware deve ser executado com privilégio de administrador ou não será executado. Isso indica que o Redeemer ransomware usa engenharia social para induzir as vítimas a executar o ransomware ou usa explorações de vulnerabilidades em software ou hardware para elevar privilégios para fazê-lo. Note que este último não foi observado.

- A terceira parte descreve como se comunicar com as vítimas. Recomenda-se que os afiliados usem serviços orientados à privacidade para negociar com as vítimas para evitar a identificação do IP do invasor. Os agentes de ameaças do Redeemer também desaconselham dar descontos às vítimas, pois acreditam que essa solicitação geralmente vem de negociadores profissionais.

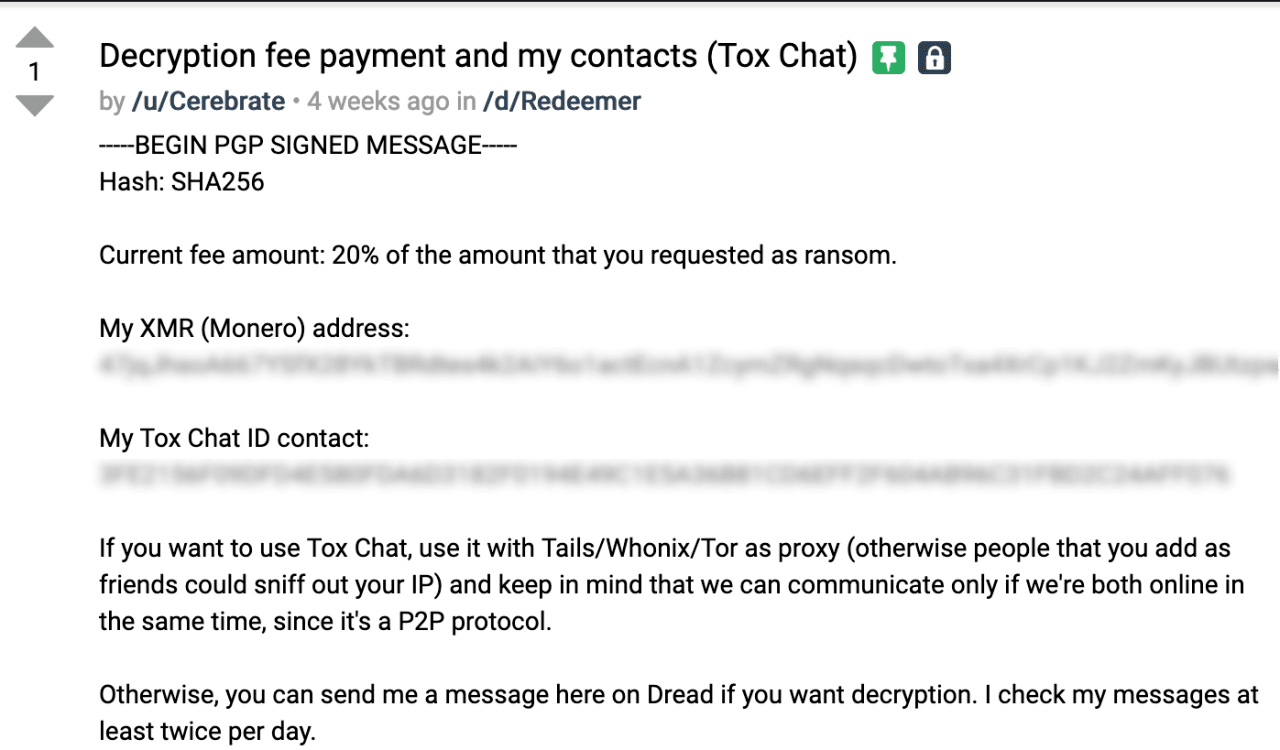

- A parte quatro está na descriptografia do arquivo, fornecendo instruções sobre como usar o Affiliate Toolkit para obter a chave de afiliado do Redeemer usando a chave pública do Redeemer recebida da vítima e a chave de compilação privada gerada anteriormente (consulte a parte um). Os afiliados receberão uma chave mestra do Redentor para descriptografia do arquivo assim que a chave do afiliado do Redentor for passada ao desenvolvedor e a taxa de descriptografia (20% do valor do resgate) for depositada na carteira Monero do desenvolvedor.

- A parte cinco aborda como as vítimas executam o descriptografador do Redeemer para recuperar os arquivos criptografados.

Como mencionado anteriormente, a taxa de descriptografia está atualmente definida em 20%, dando aos afiliados 80% do lucro. O desenvolvedor também fornece um endereço de bate-papo do Tox para se comunicar com os afiliados.

Proteções Fortinet

Os clientes Fortinet que executam as definições mais recentes (AV) são protegidos contra variantes conhecidas do ransomware Redeemer pelas seguintes assinaturas:

- W32/Filecoder.OHI!

- W32/Filecoder.OHI!tr

- W32/Filecoder.050E!tr.ransom

- W32/Filecoder.OHI!tr.ransom

- W32/RedLineStealer.A!tr

- W32/Malicious_Behavior.VEX

Beamed Ransomware

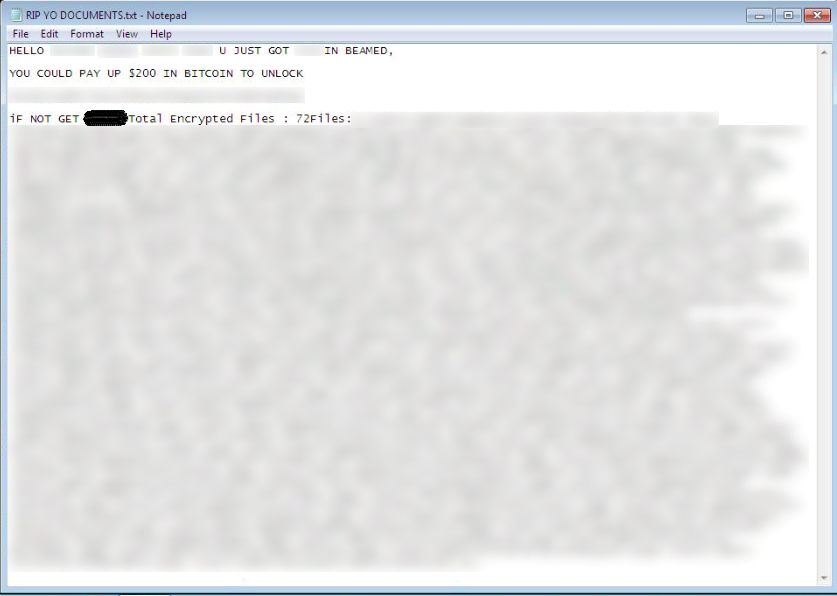

O Beamed é um ransomware que criptografa arquivos em uma máquina comprometida e exige que as vítimas paguem um resgate em Bitcoin pela descriptografia do arquivo. Os arquivos criptografados têm uma extensão de arquivo “.beamed”. Ele deixa uma nota de resgate em “RIP YO DOCUMENTS.txt”, que contém o endereço Bitcoin do invasor. A taxa de resgate é fixada em $ 200 em Bitcoin. Até o momento, nenhuma transação foi observada na carteira Bitcoin.

Proteções Fortinet

Os clientes Fortinet que executam as definições (AV) mais recentes estão protegidos contra variantes conhecidas de ransomware Beamed pela seguinte assinatura:

- MSIL/Filecoder.TA!tr

Ransomware Araicrypt

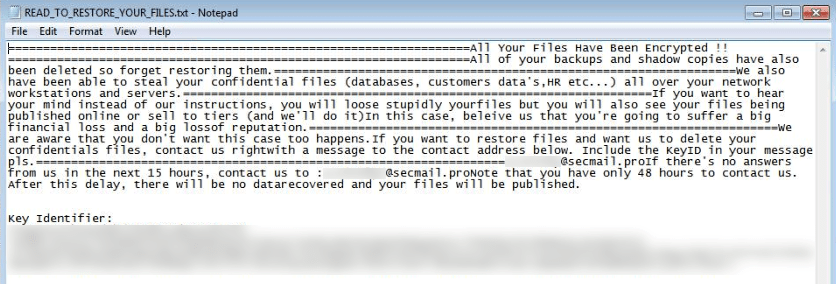

Araicrypt parece ser uma variante da família de ransomware Thanos que criptografa arquivos na máquina da vítima. Ele deixa uma nota de resgate em “READ_TO_RESTORE_YOUR_FILES.txt”. Na nota de resgate, o Araicrypt afirma ter excluído cópias de sombra, o que dificulta a recuperação de arquivos. Também alega ter roubado informações da vítima, que tem 48 horas para entrar em contato com o invasor por e-mail. O invasor ameaça publicar os dados roubados se a vítima não conseguir entrar em contato. Os arquivos criptografados pelo Araicrypt ransomware têm uma extensão de arquivo “.araicrypt”.

Proteções Fortinet

Os clientes da Fortinet que executam as definições mais recentes (AV) são protegidos contra variantes conhecidas do ransomware Arai pelas seguintes assinaturas:

- MSIL/Filecoder.Thanos.A!tr

- MSIL/Filecoder_Thanos.A!tr.ransom

- MSIL/Filecoder_Thanos.B!tr

REFERÊNCIAS:

https://www.fortinet.com/blog/threat-research/ransomware-roundup-redeemer-beamed-and-more