Nas últimas semanas, o FortiGuard Labs observou várias novas variantes de ransomware que vêm ganhando força na comunidade OSINT (Open Source Intelligence), juntamente com a atividade de conjuntos de dados. Isso não é novo e esta mesma coisa vem acontecendo, semana após semana, há anos, com muito pouca mudança.

Infelizmente, o ransomware veio para ficar. As infecções por ransomware continuam a causar um impacto significativo nas organizações, incluindo, mas não limitado a, interrupções nas operações, roubo de informações confidenciais, perda monetária devido ao pagamento de resgate e muito mais. É por isso que é perceptível notar e desenvolver esforços para aumentar a conscientização sobre as variantes de ransomware existentes e emergentes.

LockBit Ransomware

LockBit é uma variedade de ransomware que tem como alvo Windows e Linux. Está sendo utilizado desde dezembro de 2019. Este ransomware emprega um modelo Ransomware-as-a-Service (RaaS). Os operadores de ransomware desenvolvem o ransomware LockBit e todas as ferramentas e infraestrutura necessárias para apoiá-lo, como sites de vazamento e portais de pagamento de resgate. Eles oferecem essas soluções, juntamente com suporte ao usuário, para seus afiliados (criminosos que pagam uma taxa para usar sua tecnologia). O suporte é fornecido via TOX (uma estrutura RaaS). Eles também oferecem serviços adicionais, como negociação de resgate, para afiliados.

Os afiliados da LockBit realizam os ataques reais que infectam e implantam ransomware nos alvos e, em troca, recebem 20% do resgate pago pelas vítimas. Embora as regras proíbam as afiliadas de criptografar arquivos em ambientes de infraestrutura crítica, como usinas nucleares ou indústrias de gás e petróleo, as afiliadas podem roubar dados sem criptografar arquivos críticos e/ou a infraestrutura dessas organizações. Além disso, ex-países soviéticos (Armênia, Bielorrússia, Geórgia, Cazaquistão, Quirguistão, Letônia, Lituânia, Moldávia, Rússia, Tadjiquistão, Turcomenistão, Uzbequistão, Ucrânia e Estônia) estão fora dos limites do ataque.

Antes da criptografia de arquivos, os dados nas máquinas das vítimas são exfiltrados usando o “StealBit”, uma ferramenta de roubo de informações desenvolvida pela gangue LockBit. Arquivos criptografados pelo ransomware normalmente têm uma extensão de arquivo “.lockbit”. O ransomware também deixa uma nota de resgate em Restore-My-Files.txt.

Algumas variantes do LockBit também substituem o papel de parede da área de trabalho por uma mensagem para que as vítimas saibam que são vítimas do ransomware, solicitando que verifiquem a nota de resgate para saber como entrar em contato com o agente da ameaça do LockBit. A LockBit emprega uma tática de dupla extorsão que exige que as vítimas paguem seu resgate em Bitcoin para recuperar os arquivos afetados e não ter informações roubadas vazadas para o público.

O LockBit 3.0 estreou em março de 2022 como sucessor do LockBit 2.0. O ransomware voltou a ser notícia no final de junho porque a gangue do ransomware introduziu um programa de “recompensa de bugs” com recompensas entre US$ 1.000 e US$ 1.000.000 (USD) para detectar falhas e fraquezas em seu portfólio.

BlueSky Ransomware

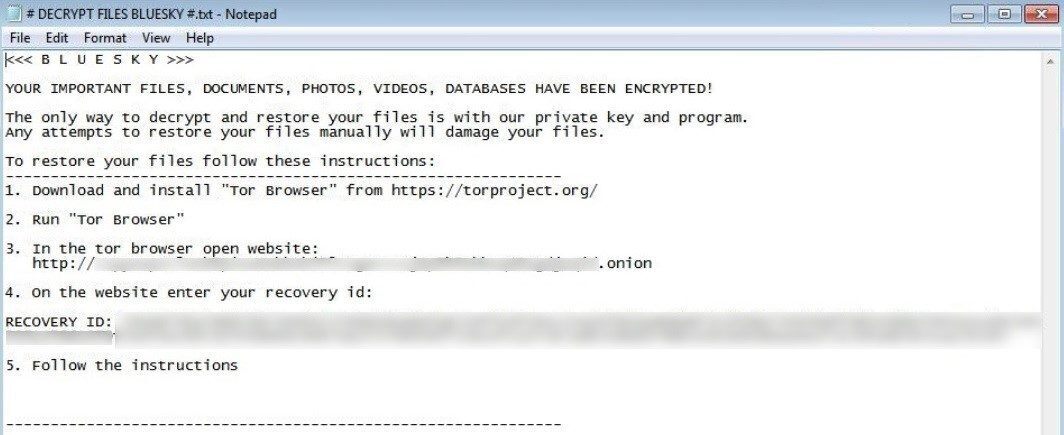

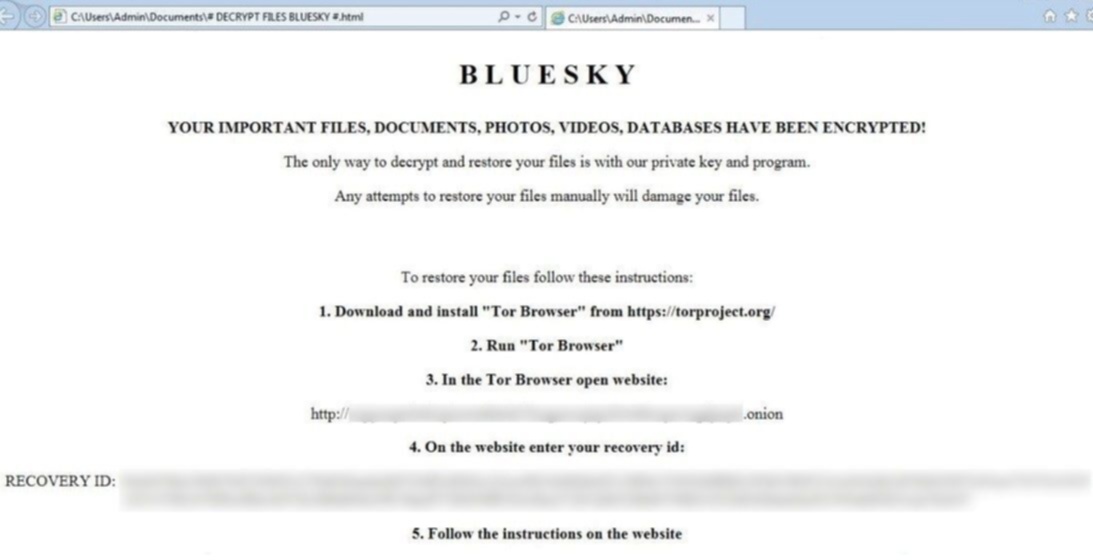

BlueSky é uma variante de ransomware descoberta recentemente, com algumas amostras de ransomware BlueSky distribuídas online como “MarketShere.exe” e “SecurityUpdate.exe”. O BlueSky criptografa os arquivos em uma máquina comprometida e adiciona uma extensão de arquivo “.bluesky”. Em seguida, ele solta uma nota de resgate em “# DECRYPT FILES BLUESKY #.txt” e “# DECRYPT FILES BLUESKY #.html”, na qual as vítimas são solicitadas a visitar um site BlueSky TOR e seguir as instruções fornecidas.

Deno Ransomware

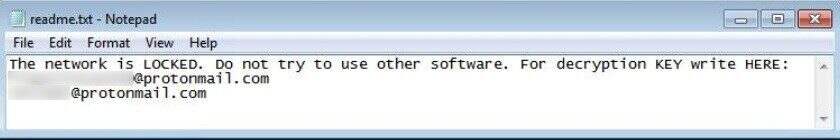

Deno é uma nova variante de ransomware que criptografa arquivos em uma máquina comprometida e adiciona uma extensão de arquivo “.DENO” aos arquivos direcionados. Em seguida, ele lança uma nota de resgate em “readme.txt”, que fornece dois endereços de e-mail do ProtonMail para que as vítimas entrem em contato com o invasor para recuperar os arquivos afetados. Curiosamente, não há informações sobre quanto isso custará e se o pagamento é o que o agente da ameaça está buscando.

RedAlert

RedAlert, também conhecido como N13V, é um novo ransomware descoberto no início de julho. Afeta servidores Windows e Linux VMWare (ESXi). Ele criptografa arquivos na máquina comprometida e rouba dados dela. Uma extensão de arquivo relatada que essa variante de ransomware adiciona aos arquivos afetados é “.crypt658”, mas isso pode mudar dependendo da vítima.

Esse ransomware usa uma tática de dupla extorsão, que exige um pagamento de resgate para recuperar os arquivos afetados e impede a liberação de dados roubados em seu site de vazamento de dados para que qualquer um faça o download. Para pressionar as vítimas a pagarem um resgate, os autores também pedem que a vítima entre em contato com o invasor dentro de 72 horas, ou então o agente da ameaça publicará parte dos dados roubados em seu site de vazamento. Ameaças adicionais incluem o lançamento de ataques Distributed Denial of Service (DDoS) contra a vítima e fazer ligações telefônicas para os funcionários da vítima como uma tática de vergonha.

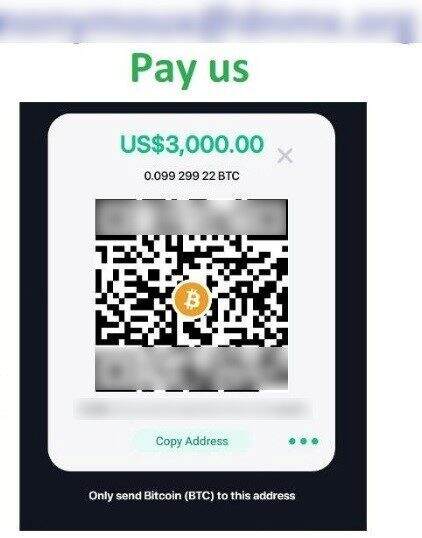

Dark Web Hacker

O Dark Web Hacker é outro ransomware descoberto recentemente. Ele criptografa arquivos em uma máquina comprometida e anexa “.[4 caracteres aleatórios}” aos arquivos de destino e ao final do nome do arquivo. Ele também deixa uma nota de resgate em “read_it.txt” contendo o endereço de e-mail de contato do invasor e o endereço Bitcoin. A demanda de resgate é de US$ 3.000 em Bitcoin.

O ransomware também exclui cópias de sombra, o que dificulta a recuperação de arquivos.

Hive

O Hive ransomware é outro Ransomware-as-a-Service (RaaS) que tenta criptografar arquivos nas máquinas das vítimas, roubar dados e exigir um pagamento para recuperar os arquivos afetados e impedir que dados roubados sejam publicados em seu site de vazamento de dados, chamado “ HiveLeaks”, na DarkWeb. Esse ransomware afetou notoriamente o sistema de saúde pública da Costa Rica, que teria sido interrompido pelo ransomware.

As iterações mais recentes são escritas na linguagem de programação Rust. Variantes mais antigas são escritas em Go.

Ferramenta de descriptografia agora disponível

Em 13 de julho, o pesquisador de segurança @reecDeep lançou uma ferramenta de descriptografia de keystream v5 para o Hive ransomware. A ferramenta pode ser encontrada na página do Github do @reecDeep.

O que é o Ransomware ‘Again’?

O ransomware Again é outra nova variante de ransomware que parece ter suas origens em Babuk. Parece compartilhar o mesmo código-fonte que Babuk (que teve todo o seu código-fonte vazado em 2021) e pode ser considerado com segurança um fork dessa variante. O ransomware Again procura arquivos para criptografar e anexa “.again” ao nome do arquivo, tornando-os inoperantes.

As vítimas são apresentadas com um arquivo de texto intitulado “Como restaurar seus arquivos.txt.” Ele contém informações sobre como entrar em contato com o(s) agente(s) mal-intencionado(s) por trás do ransomware usando um site TOR predefinido. Neste site, a página tem uma página de envio de mensagem para o ator do resgate, que provavelmente buscará algo em troca da vítima em troca de seus arquivos.

REFERÊNCIAS:

https://www.fortinet.com/blog/threat-research/ransomware-roundup-new-variants

https://home.treasury.gov/system/files/126/ofac_ransomware_advisory_10012020_1.pdf