Os pesquisadores revelaram vulnerabilidades de segurança no handover, um mecanismo fundamental que sustenta as redes celulares modernas, que pode ser explorado por adversários para lançar ataques de negação de serviço (DoS) e man-in-the-middle (MitM) usando equipamentos de baixo custo .

As “vulnerabilidades no procedimento de transferência não se limitam a apenas um caso de transferência, mas afetam todos os diferentes casos de transferência e cenários baseados em relatórios de medição não verificados e limites de intensidade de sinal”, pesquisadores Evangelos Bitsikas e Christina Pöpper da New York University Abu Dhabi disse em um novo jornal. “O problema afeta todas as gerações desde 2G (GSM), permanecendo sem solução até agora.”

Handover, também conhecido como handoff, é um processo em telecomunicações no qual uma chamada telefônica ou uma sessão de dados é transferida de um local de celular (também conhecido como estação base) para outra torre de celular sem perder a conectividade durante a transmissão. Este método é crucial para estabelecer comunicações celulares, especialmente em cenários quando o usuário está em movimento.

A rotina normalmente funciona da seguinte maneira: o equipamento do usuário (UE) envia medições de intensidade do sinal para a rede para determinar se um handover é necessário e, se for o caso, facilita a troca quando uma estação alvo mais adequada é descoberta.

Embora essas leituras de sinal sejam criptograficamente protegidas, o conteúdo desses relatórios não é verificado pela rede, permitindo que um invasor force o dispositivo a se mover para um local de celular operado pelo invasor. O ponto crucial do ataque reside no fato de que a estação base de origem é incapaz de manipular valores incorretos no relatório de medição, levantando a possibilidade de um handover malicioso sem ser detectado.

Os novos ataques falsos de estação base, em poucas palavras, tornam vulneráveis os procedimentos de transferência, que são baseados nos relatórios de medição criptografados mencionados e limites de potência de sinal, efetivamente permitindo que o adversário estabeleça um relé MitM e até mesmo escute, solte, modifique e encaminhe mensagens transmitidas entre o dispositivo e a rede.

“Se um invasor manipular o conteúdo do [relatório de medição] incluindo suas medições, a rede processará as medições falsas”, disseram os pesquisadores: “Isso é possível imitando uma estação base legítima e reproduzindo suas mensagens de transmissão.”

“Atraindo” o dispositivo para uma estação base falsa

O ponto de partida do ataque é uma fase de reconhecimento inicial, em que o agente da ameaça utiliza um smartphone para coletar dados relativos a estações legítimas próximas e, em seguida, usa essas informações para configurar uma estação base não autorizada que representa uma estação de celular genuína.

O ataque subsequentemente envolve forçar o dispositivo da vítima a se conectar à falsa estação, transmitindo mensagens de bloco mestre de informações (MIB) e de bloco de informações do sistema (SIB) – informações necessárias para ajudar o telefone a se conectar à rede – com uma intensidade de sinal maior do que o emulado estação base.

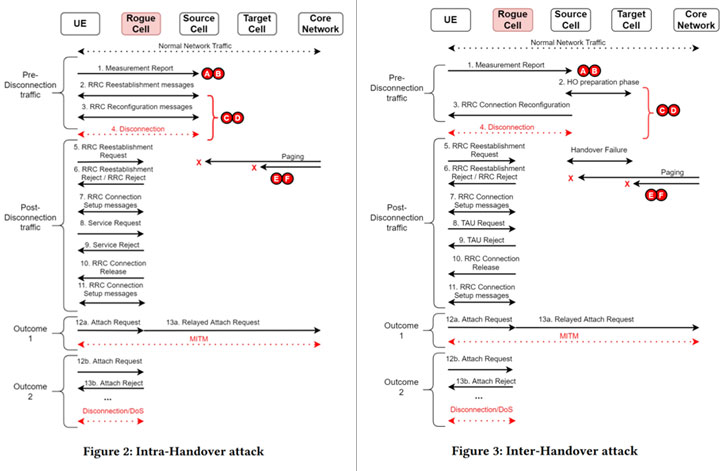

Ao enganar os UEs para se conectar à estação do impostor e forçar os dispositivos a relatar medições falsas à rede, o objetivo é acionar um evento de transferência e explorar falhas de segurança no processo para resultar em DoS, ataques MitM e divulgação de informações que afetam o usuário, bem como o operador. Isso não apenas compromete a privacidade dos usuários, mas também coloca em risco a disponibilidade do serviço.

“Quando o UE está na área de cobertura do atacante, a estação base desonesta tem potência de sinal alta o suficiente para ‘atrair’ o UE e acionar um [relatório de medição], então o atacante tem boas chances de forçar o UE vítima a se conectar para sua estação base desonesta [por] abusar do procedimento de transferência “, explicaram os pesquisadores.

“Uma vez que o UE é anexado ao invasor, ele pode entrar em um modo acampado devido a um ataque de negação de serviço (DoS) e deixar de responder, ou o invasor pode estabelecer um man-in-the-middle (MitM) retransmitir construindo a base para outros exploits avançados. “

Até seis vulnerabilidades de segurança (identificadas de A a F na imagem acima) foram identificadas no processo de transferência:

- Mensagens de transmissão inseguras (MIB, SIB)

- Relatórios de medição não verificados

- Validação cruzada ausente na fase de preparação

- Iniciação do canal de acesso aleatório (RACH) sem verificação

- Mecanismo de recuperação ausente e

- Dificuldade de distinguir falhas de rede de ataques

Em uma configuração experimental, os pesquisadores descobriram que todos os dispositivos de teste, incluindo OnePlus 6, Apple iPhone 5, Samsung S10 5G e Huawei Pro P40 5G, são suscetíveis a ataques DoS e MitM. As descobertas foram apresentadas na Conferência Anual de Aplicativos de Segurança de Computadores (ACSAC) realizada no início deste mês.

REFERÊNCIAS:

https://thehackernews.com/2021/12/new-mobile-network-vulnerabilities.html

https://dl.acm.org/doi/10.1145/3485832.3485914

https://en.wikipedia.org/wiki/Handover