A Microsoft atribuiu na quinta-feira a recente onda de incidentes de ransomware direcionados as infraestruturas industriais.

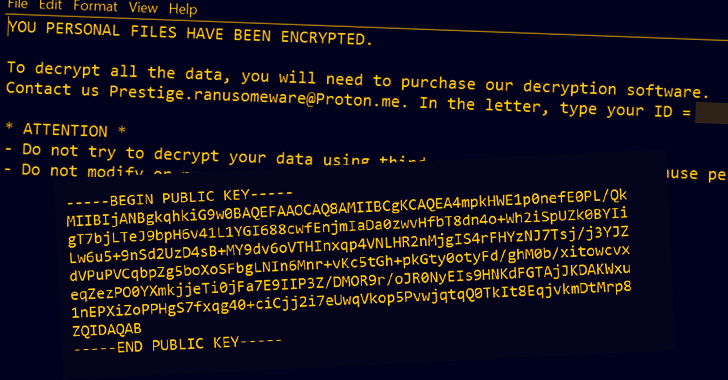

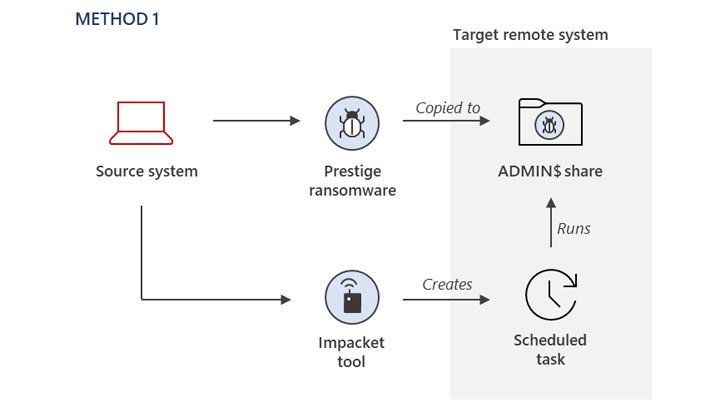

Os ataques, divulgados pela gigante da tecnologia no mês passado, envolveram uma variedade de malware não documentado anteriormente chamado Prestige e dizem que ocorreram com uma hora de diferença entre todas as vítimas.

Pesquisadores da Microsoft MSTIC agora está rastreando o agente da ameaça sob seu apelido de elemento Iridium (née DEV-0960), que é também rastreado publicamente pelo nome Sandworm (e também conhecido como Iron Viking, TeleBots e Voodoo Bear ).

“Esta avaliação de atribuição é baseada em artefatos forenses, bem como sobreposições em vitimologia, tradecraft, organizações e infraestrutura, com atividade conhecida de Iridium”, disse os pesquisadores em uma atualização.

A empresa também avaliou ainda mais o grupo por ter orquestrado atividades de comprometimento visando muitas das vítimas do Prestige em março de 2022, antes de culminar na implantação do ransomware em 11 de outubro.

O método de comprometimento inicial ainda permanece desconhecido, embora se suspeite que envolveu o acesso a credenciais altamente privilegiadas necessárias para ativar o killchain.

“A campanha Prestige pode destacar uma mudança medida no cálculo de ataque destrutivo do Iridium, sinalizando um risco maior para as organizações”, disse um dos pesquisadores.

As descobertas ocorrem mais de um mês depois o grupo foi vinculado a um outro grupo de atividades (UAC-0113) com laços com o ator Sandworm para entregar backdoors em máquinas comprometidas.

A Microsoft, em seu Relatório de Defesa Digital publicado na semana passada, ainda chamou a Iridium por seu padrão de direcionar infraestrutura crítica e ambientes industriais.

O desenvolvimento também ocorre em meio a ataques contínuos de ransomware direcionados a organizações industriais em todo o mundo durante o terceiro trimestre de 2022, com o Ransomware Dragos relatando 128 desses incidentes durante o período, em comparação com 125 no trimestre anterior.

“A família de ransomware LockBit é responsável por 33% e 35%, respectivamente, do total de incidentes de ransomware direcionados a organizações e infraestruturas industriais nos últimos dois trimestres, à medida que os grupos adicionaram novos recursos em sua nova cepa LockBit 3.0”, disse a empresa de segurança industrial .

Outras cepas proeminentes observadas no terceiro trimestre de 2022 incluem Cl0p , MedusaLocker , Sparta , BianLian , Donuts , Onyx , REvil e Yanluowang .

REFERÊNCIAS:

https://thehackernews.com/2022/11/microsoft-blames-russian-hackers-for.html

https://www.dragos.com/blog/industry-news/dragos-industrial-ransomware-analysis-q3-2022/

https://thehackernews.com/2022/11/amadey-bot-spotted-deploying-lockbit-30.html