Embora estejamos nos recuperando da pior pandemia, as ameaças cibernéticas não mostraram nenhum sinal de redução, e os cibercriminosos ainda não têm falta de maneiras maliciosas e avançadas de atingir seus objetivos.

O Relatório Global de Ameaças indica um aumento drástico em ataques cibernéticos sofisticados visando infraestruturas digitais, organizações e indivíduos em 2021. As ameaças podem assumir diferentes formas com a intenção de cometer fraudes e causar danos a empresas e pessoas. Ransomware, DDoS ataques, phishing, malware e ataques man-in-the-middle representam a maior ameaça para as empresas hoje.

Quando surgem novas ameaças, os invasores tiram proveito delas, no entanto, a maioria das empresas está ciente apenas das ameaças atuais.

As organizações lutam para lidar com essas ameaças devido à sofisticação de seus recursos e à falta de compreensão dos cenários de ameaças em evolução. Por esses motivos, as organizações precisam de visibilidade sobre as ameaças avançadas, especialmente voltadas para sua infraestrutura. Este artigo descreve a evolução do cenário de ameaças cibernéticas em 2021.

Evolução do cenário de ameaças – Descubra o que você não sabe

1- Ransomware

O ransomware ainda é uma ameaça à segurança cibernética comum e em evolução, com vários incidentes amplamente divulgados. Os incidentes de ransomware afetam organizações, negócios e indivíduos, resultando em perdas financeiras, interrupções operacionais e vazamento de dados. Comprometimento por meio de vulnerabilidades e configurações incorretas voltadas para a Internet, terceiros, provedores de serviços gerenciados, protocolos de área de trabalho remota (RDP) e e-mails de phishing continuam sendo os vetores de infecção mais comuns.

A ocorrência de esquemas de extorsão aumentou de esquema único para esquema múltiplo durante 2021. Depois de criptografar inicialmente informações confidenciais da vítima e ameaçar revelá-las publicamente, a menos que um resgate seja pago, os invasores agora estão direcionando os parceiros e clientes da vítima para obter resgate para maximizar seus lucros .

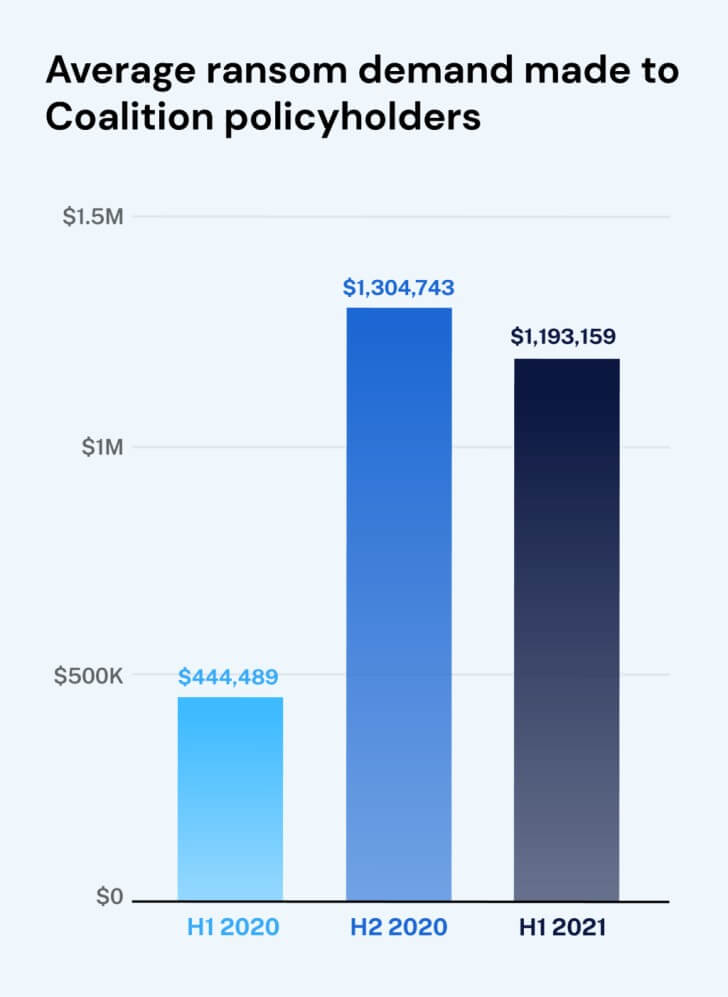

Uma nova pesquisa revelou que houve um aumento de 170% na demanda média de resgate no primeiro semestre de 2021 em comparação com o ano passado.

A criptomoeda se torna a escolha do método de pagamento porque promete um canal seguro, rápido e anônimo para transações de dinheiro. Além disso, os invasores mudaram de Bitcoin para Monero como sua escolha devido ao seu anonimato aprimorado.

Recomendações para evitar ser vítima:

- Treinamento de conscientização de segurança

- Use sites seguros

- Estratégia de segurança cibernética de defesa em profundidade

- Avaliação de vulnerabilidade e teste de penetração

2- Cryptojacking (mineração de criptomoedas)

Outra tendência de ataque em 2021 é o criptomoeda, que está associado à instabilidade em expansão no mercado de criptomoedas. Dado o anonimato das criptomoedas, tornou-se um meio conveniente e atraente de troca por invasores. Nesse ataque, os cibercriminosos implantam um software de criptojacking oculto nos dispositivos do alvo, que rouba uma carteira de criptomoeda. O Siloscape, um novo malware, que surgiu em junho de 2021, tem como alvo os contêineres do Windows e cria contêineres maliciosos, carrega mineradores de criptomoedas, que identificam e roubam criptomoedas.

Recomendações para neutralizar o roubo de criptografia:

- Implementar filtros da web e endereços IP de lista negra de pools de IP de criptominação

- Desenvolva patches contra exploits conhecidos

- Implementar um programa de gerenciamento de vulnerabilidade robusto

3- Violações de dados

Dados confidenciais roubados de organizações ou usuários não são nenhuma novidade, mas a forma como os agentes de ameaças abordam isso evoluiu. Assim como as organizações adotam novas tecnologias para sobreviver no cenário digital, os agentes de ameaças também utilizam métodos sofisticados para explorar os ataques – tecnologia Deepfake, por exemplo.

Embora não seja um conceito novo, ele evoluiu significativamente. Com MI e IA, a tecnologia Deepfake permite a criação digital da imagem de um indivíduo, que pode então ser usada para personificar a vítima. As ferramentas de IA e ML tornam possível fazer versões artificiais de qualquer voz ou vídeo.

Pesquisadores de segurança alertaram que o profundo conteúdo falso de áudio e vídeo pode se tornar uma grande ameaça cibernética para empresas em todo o mundo. Além disso, espera-se que os danos generalizados associados a este conteúdo pretendido aumentem nos próximos anos. Também se espera que a dependência aprimorada da comunicação baseada em vídeo seja o principal fator que motiva os invasores a se concentrarem mais na tecnologia Deepfake.

Recomendações para monitoramento e remoção Deepfake:

- Arquivo digital aprimorado para identificar o vídeo e clipes de voz falsos

- Implementar a iniciativa de autenticidade de conteúdo para validar o criador, bem como a origem dos dados

4- Botnets

Os botnets mais novos continuam a surgir à medida que os antigos continuam se transformando para contornar as soluções de segurança atuais. Isso ocorre porque os cibercriminosos veem um novo paradigma com botnets-as-a-service, em que os bonnets podem ser alugados/ vendidos para corporações ou indivíduos para usos nefastos e benefícios financeiros.

Além disso, a existência de botnets na nuvem e no ambiente móvel propõe uma nova possibilidade de que eles possam aprender e explorar sozinhos a fraqueza dos padrões de interação do usuário. A maior adoção da IoT e a falta de segurança quando são desenvolvidas e implantadas representam outra fronteira viável para a proliferação de botnets.

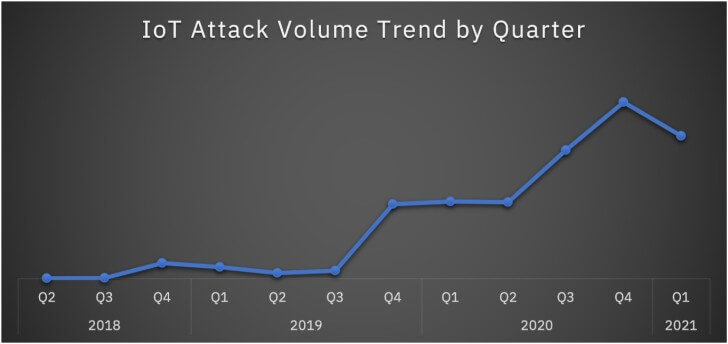

Um relatório recente revelou que há um aumento de 500% nos ataques gerais de IoT por botnets de IoT proeminentes como Mirai e Mozi.

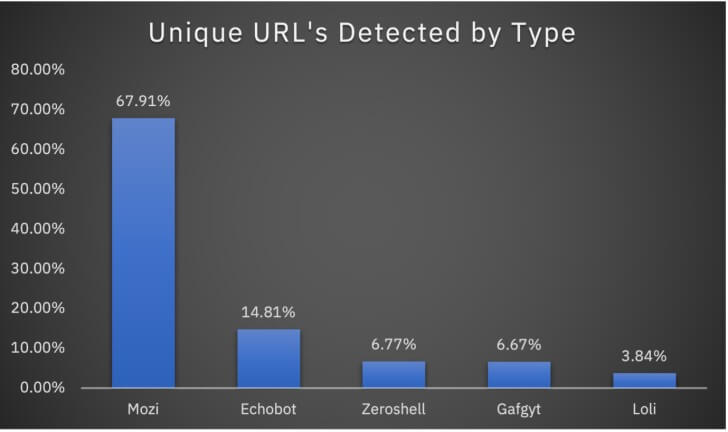

Em 2020, o ataque do botnet Mozi foi responsável por 89% dos ataques IoT. Além do Mozi, vários outros botnets continuam tendo como alvo o cenário da IoT. Ecobot, Zeroshell, Gafgyt e Loli são quatro botnets notáveis que impactam negócios em todo o mundo.

Recomendações para contra-atacar:

- Empregar teste de penetração

- Altere sua configuração de IoT padrão ao instalar qualquer novo dispositivo

- Implementar um poderoso programa de gerenciamento de patches

- Pratique proteção eficaz de bot e estratégia de mitigação

Conclusão

Novas ameaças cibernéticas estão sendo detectadas o tempo todo e têm o potencial de afetar qualquer sistema operacional, incluindo Linux, Windows, iOS, Mac OS e Android. Além disso, novos vetores de ameaças estão evoluindo devido a vulnerabilidades em potencial na adoção contínua de trabalho remoto e um número crescente de dispositivos IoT sendo conectados.

A evolução do cenário de ameaças cibernéticas forçou as empresas a atualizar seu programa de gerenciamento de vulnerabilidade, ferramentas de segurança, processos e habilidades para permanecer à frente.

Se você deseja ser pró-ativo e acionável na proteção de suas informações, fique atento ao cenário recente de ameaças à segurança cibernética!

REFERÊNCIAS:

https://thehackernews.com/2021/11/navigating-threat-landscape-2021-from.html

https://www.enisa.europa.eu/publications/enisa-threat-landscape-2021

https://go.fortinet.com/global-lp/2021-threat-landscape-report