Uma campanha contínua foi encontrada para alavancar uma rede de sites agindo como um DaaS (dropper as a service) onde o cliente paga para ter seu malware distribuído no computador de vítimas que procuram por versões “crackeadas” de aplicativos populares de negócios e de consumo.

“Esses malwares incluíam uma variedade de bots, roubo de informações e até mesmo ransomware”, disseram pesquisadores da empresa de segurança cibernética Sophos em um relatório publicado na semana passada.

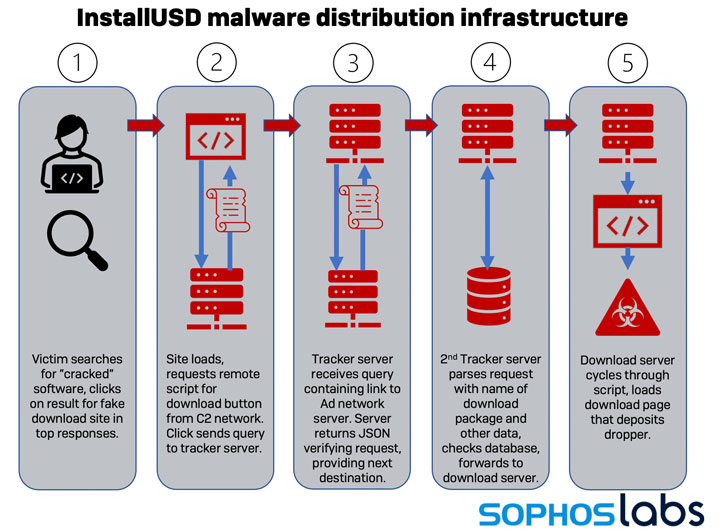

Os ataques funcionam tirando proveito de uma série de páginas hospedadas no WordPress que contêm links de “download” para pacotes de software, que, quando clicados, redirecionam as vítimas para um site diferente que oferece plug-ins de navegador potencialmente indesejados e malware, como instaladores para Raccoon Stealer, Stop ransomware, backdoor Glupteba e uma variedade de mineradores de criptomoedas maliciosos que se disfarçam como soluções antivírus.

“Os visitantes que chegam a esses sites são solicitados a permitir notificações; se eles permitirem, os sites emitem alertas falsos de malware repetidamente”, disseram os pesquisadores. “Se os usuários clicarem nos alertas, eles serão direcionados por uma série de sites até chegarem a um destino determinado pelo sistema operacional do visitante, tipo de navegador e localização geográfica.”

Usando técnicas como otimização de mecanismos de pesquisa, os links para os sites aparecem no topo dos resultados de pesquisa quando os indivíduos procuram versões pirateadas de uma ampla gama de aplicativos de software.

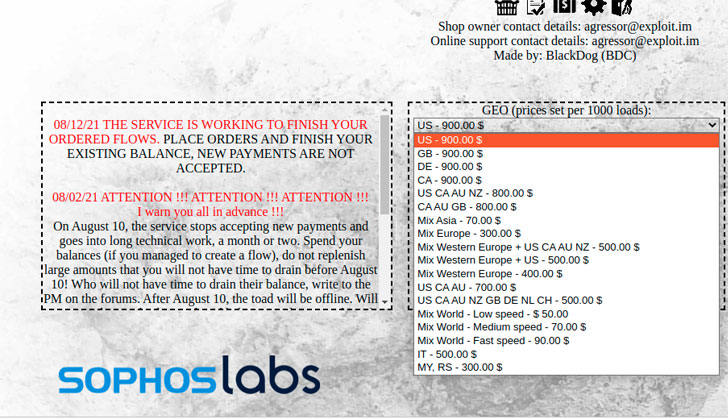

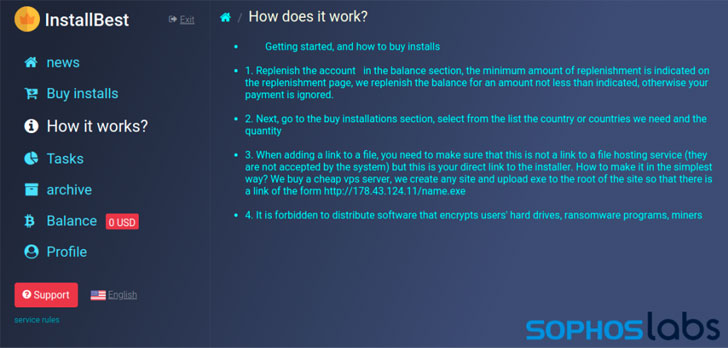

As trocas de tráfego, como a infraestrutura de distribuição normalmente exigem um pagamento em Bitcoin antes que os afiliados possam criar contas no serviço e começar a distribuir instaladores, com sites como o InstallBest oferecendo conselhos sobre “melhores práticas”, como recomendação contra o uso de hosts baseados em Cloudflare para downloaders, bem como usando URLs dentro do CDN do Discord, Bitbucket ou outras plataformas de nuvem.

Além disso, os pesquisadores também descobriram uma série de serviços que, em vez de oferecer suas próprias redes de distribuição de malware, agem como “intermediários” para redes de malvertising que pagam editores de sites pelo tráfego. Um desses fornecedores de tráfego é a InstallUSD, uma rede de publicidade que foi vinculada a uma série de campanhas de malware envolvendo sites de software invadidos.

Isso está longe de ser a primeira vez que sites “warez” são usados como vetores de infecção por agentes de ameaças. No início de junho, um minerador de criptomoedas chamado Crackonosh foi encontrado abusando do método para instalar um pacote de minerador de moedas chamado XMRig para explorar furtivamente os recursos do hospedeiro infectado para minerar Monero.

Um mês depois, os atacantes por trás de um malware apelidado de MosaicLoader foram encontrados visando indivíduos em busca de software crackeado como parte de uma campanha global para implantar um backdoor com todos os recursos, capaz de amarrar os sistemas Windows comprometidos em um botnet.

REFERÊNCIAS:

https://thehackernews.com/2021/09/traffic-exchange-networks-distributing.html

https://thehackernews.com/2021/06/crackonosh-virus-mined-2-million-of.html