Agentes de ameaças estão incorporando ativamente serviços de nuvem pública da Amazon e da Microsoft em suas campanhas maliciosas para fornecer trojans de acesso remoto (RATs) como Nanocore, Netwire e AsyncRAT para desviar informações confidenciais de sistemas comprometidos.

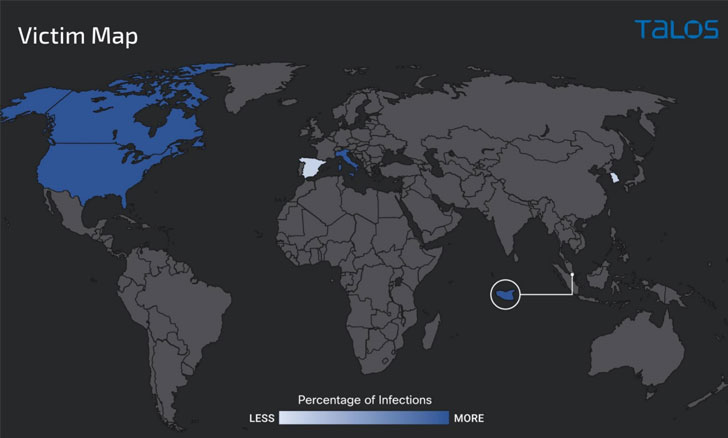

Os ataques de spear phishing, que começaram em outubro de 2021, atingiram principalmente entidades localizadas nos EUA, Canadá, Itália e Cingapura, disseram pesquisadores em um relatório compartilhado com o The Hacker News.

Usar a infraestrutura legítima existente para facilitar invasões está se tornando cada vez mais parte do manual de ação de um invasor, pois elimina a necessidade de hospedar seus próprios servidores, sem mencionar ser usado como um mecanismo de camuflagem para evitar a detecção por soluções de segurança.

Nos últimos meses, ferramentas de colaboração e comunicação como Discord, Slack e Telegram encontraram um lugar em muitas cadeias de infecção para comandar e exfiltrar dados das máquinas das vítimas. Visto dessa forma, o abuso de plataformas de nuvem é uma extensão tática que os invasores podem explorar como um primeiro passo em uma vasta gama de redes.

“Existem vários aspectos interessantes nesta campanha em particular, e isso aponta para algumas das coisas que comumente vemos usadas e abusadas por agentes maliciosos”, disse um dos pesquisadores.

“Desde o uso de infraestrutura em nuvem para hospedar malware até o abuso de DNS dinâmico para atividades de comando e controle (C2). Além disso, as camadas de ofuscação apontam para o estado atual das atividades cibernéticas criminosas, onde é preciso muita análise para chegar à carga final e intenções do ataque.”

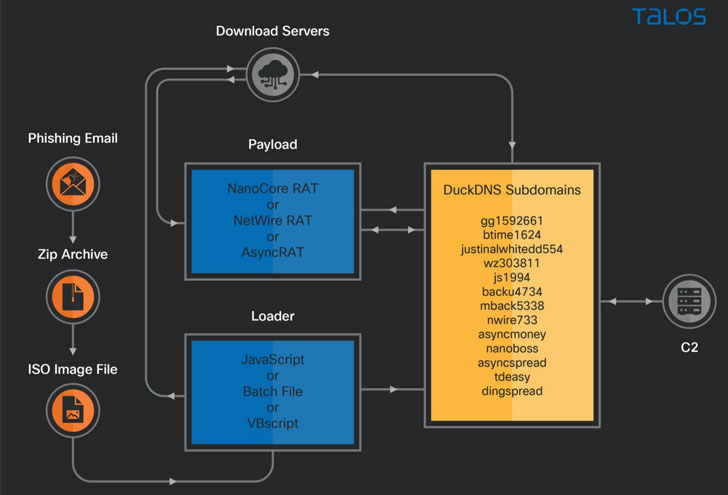

Tal como acontece com muitos desses tipos de campanhas, tudo começa com um e-mail de phishing com tema de fatura contendo um anexo de arquivo ZIP que, quando aberto, aciona uma sequência de ataque que baixa cargas úteis do próximo estágio hospedadas em um servidor Windows baseado na nuvem do Azure ou em um Instância do AWS EC2, culminando na implantação de diferentes RATs, incluindo AsyncRAT, Nanocore e Netwire.

Os trojans, uma vez instalados, podem não apenas ser usados para obter acesso não autorizado a dados confidenciais, mas também podem ser usados pelos invasores para monetizar o acesso aos sistemas comprometidos para ataques posteriores de afiliados de ransomware e outros grupos de crimes cibernéticos.

Também digno de nota é o uso do DuckDNS, um serviço de DNS dinâmico gratuito, para criar subdomínios maliciosos para entregar malware, com alguns dos subdomínios maliciosos controlados por atores resolvendo para o servidor de download no Azure Cloud enquanto outros servidores são operados como C2 para as cargas RAT .

“Atores maliciosos são oportunistas e sempre estarão procurando maneiras novas e inventivas de hospedar malware e infectar vítimas”, disse um dos pesquisadores. “O abuso de plataformas como Slack e Discord, bem como o abuso relacionado à nuvem, fazem parte desse padrão. Também encontramos sites comprometidos sendo usados para hospedar malware e outras infraestruturas e novamente aponta para o fato de que esses adversários usarão todo e qualquer meio para comprometer as vítimas”.

REFERÊNCIAS:

https://thehackernews.com/2022/01/hackers-use-cloud-services-to.html

https://thehackernews.com/2021/04/alert-theres-new-malware-out-there.html

https://thehackernews.com/2021/12/over-dozen-malicious-npm-packages.html