Mais de uma dúzia de empresas do complexo militar-industrial e instituições públicas sofreram uma onda de ataques direcionados desde janeiro de 2022 para roubar dados confidenciais usando simultaneamente seis backdoors diferentes.

Os hackers do TA428, também conhecido pelos nomes Bronze Dudley, Temp.Hex e Vicious Panda. Acredita-se que compartilhe conexões com outro grupo de hackers chamado Mustang Panda (também conhecido como Presidente de Bronze).

Os alvos da mais recente campanha de espionagem cibernética incluíram plantas industriais, escritórios de design e institutos de pesquisa, agências governamentais, ministérios e departamentos em vários países.

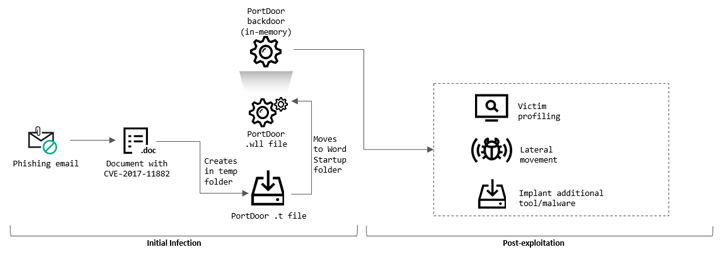

As cadeias de ataque envolvem a penetração nas redes de TI corporativas usando e-mails de phishing cuidadosamente elaborados, incluindo alguns que fazem referência a informações não públicas pertencentes às organizações, para induzir os destinatários a abrir documentos falsos do Microsoft Word.

Esses arquivos vêm com explorações para uma falha de memória de 2017 no componente Equation Editor (CVE-2017-11882) que pode levar à execução de código arbitrário nos sistemas afetados, levando à implantação de um backdoor chamado PortDoor.

O PortDoor foi notavelmente empregado em ataques de spear phishing montados por hackers em abril de 2021 para invadir os sistemas de um contratado de defesa que projeta submarinos para a Marinha de alguns países.

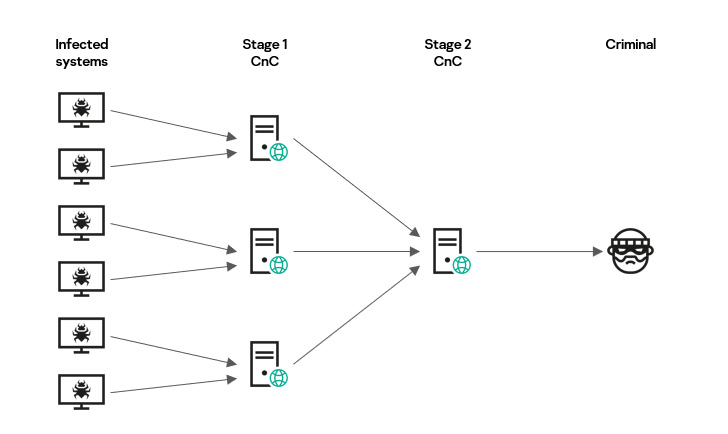

O uso de seis implantes diferentes, observou pesquisadores, é provavelmente uma tentativa por parte dos agentes de ameaças de estabelecer canais redundantes para controlar hosts infectados caso um deles seja detectado e removido das redes.

As invasões culminam com o invasor seqüestrando o controlador de domínio e obtendo controle total de todas as estações de trabalho e servidores da organização, aproveitando o acesso privilegiado para exfiltrar arquivos de interesse na forma de arquivos ZIP compactados para um servidor remoto localizado na China.

Outros backdoors utilizados nos ataques incluem nccTrojan, Cotx, DNSep, Logtu e um malware anteriormente não documentado apelidado de CotSam, assim chamado devido às suas semelhanças com o Cotx. Cada um oferece ampla funcionalidade para comandar os sistemas e coletar dados confidenciais.

Também incorporado nos ataques está o Ladon, uma estrutura de hackers de movimento lateral que também permite que o adversário escaneie dispositivos na rede, além de explorar vulnerabilidades de segurança neles para executar códigos maliciosos.

“Spear-phishing continua sendo uma das ameaças mais relevantes para empresas industriais e instituições públicas”, disse os pesquisadores. “Os invasores usaram principalmente malware conhecido como backdoor, bem como técnicas padrão para movimentação lateral e evasão de soluções antivírus”.

“Ao mesmo tempo, eles conseguiram penetrar em dezenas de empresas e até mesmo assumir o controle de toda a infraestrutura de TI e soluções de segurança de TI de algumas das organizações atacadas.”

As descobertas chegam pouco mais de dois meses depois que os atores do Twisted Panda foram observados mirando em institutos de pesquisa para lançar um backdoor básico chamado Spinner.

REFERÊNCIAS:

https://thehackernews.com/2022/08/chinese-hackers-targeted-dozens-of.html

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2017-11882