Plataformas afetadas: Microsoft Windows

Usuários afetados: Usuários do Windows

Impacto: Controla o dispositivo da vítima e coleta informações confidenciais

Nível de gravidade: Crítico

Emotet é uma família de malware que rouba informações confidenciais e privadas dos computadores das vítimas. O malware infectou mais de um milhão de dispositivos e é considerado uma das ameaças mais perigosas da década.

Além de analisar ameaças, o FortiGuard Labs também se concentra em como o malware se espalha. Observamos que o recente surto do Emotet está se espalhando por meio de uma variedade de arquivos maliciosos do Microsoft Office, ou maldocs, anexados a e-mails de phishing. Uma vez que a vítima abre o documento anexado, uma Macro VBA ou Macro Excel 4.0 é usada para executar código malicioso que baixa e executa o malware Emotet.

Neste blog, vamos nos concentrar na aparência desses documentos maliciosos e como eles lançam o malware Emotet no disco local da vítima. Veremos primeiro as amostras capturadas nesta campanha e, em seguida, examinaremos suas tendências de propagação.

E-mails de phishing com anexos maliciosos

O recente surto do Emotet usa e-mails de phishing combinados com engenharia social para induzir as vítimas a carregar o malware em seus dispositivos. Esses e-mails geralmente incluem “Re:” ou “Fw:” na linha de assunto, conforme mostrado nas Figuras abaixo, para disfarçar o e-mail como uma resposta ou mensagem encaminhada para ajudar a convencer o alvo de que o e-mail é legítimo.

A Figura abaixo mostra outra técnica, onde o documento malicioso é compactado em um arquivo ZIP com uma senha anexada a um e-mail, com a senha incluída no corpo do texto.

Examinando os arquivos maliciosos do Excel e documentos do Word

Os arquivos do Excel e documentos do Word anexados contêm macros maliciosas. Uma vez abertos, eles exibem uma imagem solicitando que a vítima clique no botão “Ativar conteúdo” na barra de aviso de segurança. Isso permite que a macro maliciosa seja executada.

As imagens abaixo mostram as técnicas usadas para induzir as vítimas a clicar no botão “Ativar conteúdo” nos arquivos do Excel e nos documentos do Word usados nesta campanha. As figuras abaixo mostram capturas de tela de um documento do Word aberto e a outra é do arquivo Excel aberto.

Analisando as macros maliciosas e seus comportamentos

Macros em arquivos do Microsoft Office são geralmente escritas em VBA (Visual Basic for Applications). Nesse caso, os documentos do Word contêm código VBA malicioso, enquanto os arquivos do Excel usam a macro do Excel 4.0 além da macro do VBA.

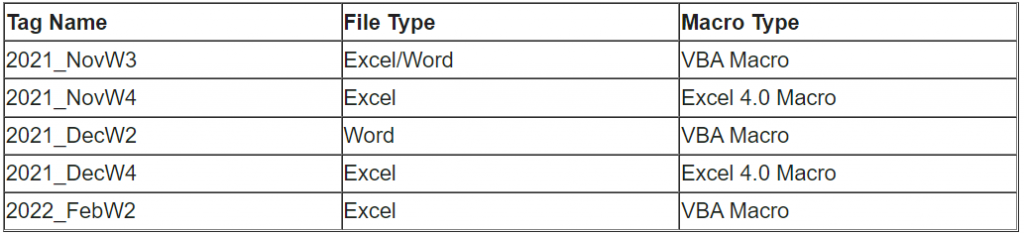

Capturamos cinco amostras diferentes relacionadas a esta campanha do Emotet que contêm diferenças no código da macro e no fluxo de execução. Para fins de identificação, demos a cada amostra um nome de tag, que é de quando a amostra apareceu pela primeira vez. O nome da tag consiste em duas partes, o prefixo do ano e um sufixo com a semana do mês, conectados por um sublinhado.

A primeira amostra apareceu na terceira semana de novembro de 2021 e seu nome de tag é “2021_NovW3”. É um arquivo do Excel ou documento do Word com macro VBA. O segundo é um arquivo do Excel usando o Excel 4.0 Macro. Ele apareceu na quarta semana de novembro de 2021 com o nome da tag “2021_NovW4”. A terceira amostra é um documento do Word com uma macro VBA com o nome da marca “2021_DecW2”. A quarta amostra é um arquivo do Excel com uma macro do Excel 4.0. O nome da tag é “2021_DecW4”. A quinta amostra é um arquivo Excel com uma macro VBA e o nome da tag “2022_FebW2”.

Abaixo está uma análise do componente de macro malicioso de cada amostra capturada.

2021_NovW3:

Este exemplo tem uma função VBA chamada “Workbook_Open()” ou “Document_Open()” que é executada automaticamente quando o arquivo é aberto. Em seguida, ele chama outra função para gravar dados de script em um arquivo VBS e salvá-lo na pasta “C:\ProgramData\”. Em seguida, ele usa “Wscript.exe” para executar o arquivo VBS.

2021_NovW4:

Este é um arquivo do Excel que usa fórmulas em uma planilha de macro do Excel 4.0 em vez de uma macro do VBA para executar código malicioso. Conforme mostrado na figura abaixo, algumas planilhas estão ocultas, incluindo a que contém as fórmulas maliciosas. A célula A1 na planilha “FEGFL” é denominada “Auto_Open” e inclui uma macro interna que executa automaticamente a fórmula dessa célula assim que o arquivo é aberto.

Esta folha de macro inclui fórmulas que chamam a API “URLDownloadToFileA” para baixar o malware Emotet de diferentes URLs. Ele tenta baixar o malware Emotet do URL em cada fórmula até que o download seja bem-sucedido. O malware Emotet é um arquivo dll salvo com uma extensão de arquivo .ocx e executado usando “regsvr32.exe”.

2021_DecW2:

Esse código VBA inclui uma função chamada “AutoOpen()” que executa automaticamente uma macro quando o documento é aberto. Nesta função, ele se salva como um arquivo HTA (HTML Application) em formato de texto, conforme mostrado na imagem abaixo. Ao mesmo tempo, os dados do script são exibidos na área de texto de conteúdo abaixo da imagem que está oculta com um tamanho mínimo de fonte e cor da fonte branca (a cor da fonte foi alterada para vermelho para facilitar a visualização). Como o arquivo HTA está em formato de texto, os dados do script na área de texto de conteúdo são a única parte incluída no arquivo. Para executar o arquivo HTA, “explorer.exe” no sistema Windows é usado na macro VBA.

O código de script no arquivo HTA extrai o código JavaScript para baixar o malware Emotet. O malware Emotet é salvo na pasta “C:\Users\Public” como um arquivo JPG, mas na verdade é um arquivo dll. No final, a dll do malware Emotet é executada com “rundll32.exe”.

2021_DecW4:

Na folha de macro oculta “Macro1”, a célula F1 é denominada “Auto_Open” para executar automaticamente a fórmula quando o arquivo é aberto. Há texto normal nas células abaixo da célula F1 até a célula F18, que contém a fórmula a ser executada. A fórmula simples, mostrada na imagem abaixo usa “mshta.exe” para executar um URL HTML. A página da web do URL HTML é protegida pelo HTML Guardian, uma ferramenta que criptografa o código-fonte.

Depois de descriptografar o código-fonte HTML, há um trecho de código VBScript ofuscado pela string “{GOOGLE}”, conforme mostrado na imagem abaixo. Ele executa um trecho de código PowerShell para baixar e executar script de um URL PNG. O URL PNG não é um arquivo de imagem, mas um arquivo de script do PowerShell que contém vários URLs para baixar o malware Emotet. Por fim, o malware Emotet é salvo como um arquivo dll na pasta “C:\Users\Public\Documents\” e executado usando “rundll32.exe”.

2022_FebW2:

Esta amostra tem o mesmo código e fluxo de execução que “2021_DecW4”. Mas em vez de usar uma macro do Excel 4.0, ele usa uma macro VBA para executar seus comportamentos maliciosos. A imagem abaixo mostra o conteúdo da função de execução automática “AutoOpen()”. Embora haja muitos comentários, o código VBA é muito simples, usando “mshta.exe” para executar uma URL HTML. Como o código do script e o processo subsequente no URL HTML são idênticos ao conteúdo em “2021_DecW4”, podemos examiná-lo para obter mais detalhes.

Tendências de ataque na última campanha de emotet

O Emotet foi descoberto pela primeira vez em 2014 e continua a atacar as vítimas. A mais recente campanha do Emotet foi lançada em meados de novembro de 2021 e é espalhada usando documentos maliciosos anexados a e-mails de phishing. O FortiGuard Labs tem rastreado esses documentos maliciosos, bem como o número de variantes usadas para evitar a detecção nesta campanha. A imagem abaixo mostra os timestamps diários dos maldocs Emotet usados de meados de novembro de 2021 a março de 2022. Todas as amostras mencionadas na seção anterior surgiram durante esse período.

O primeiro ataque apareceu em 16 de novembro de 2021. Depois disso, espalhou diferentes tipos de documentos maliciosos todas as semanas até as férias de Natal. Quando o intervalo terminou em 12 de janeiro, ele surgiu com ataques mais frequentes e consistentes, liberando um grande número e variedade de documentos maliciosos. Do final de fevereiro até o final de março, passou a usar o mesmo tipo de documento malicioso (2021_NovW4) com diferentes modelos de imagem de phishing. Depois de 28 de fevereiro, novos documentos maliciosos apareceram todos os dias, exceto nos finais de semana, com apenas um ou dois dias de folga.

Conclusão

Na seção anterior, mostramos que alguns tipos de documentos maliciosos têm mais carimbos de data/hora na linha do tempo do que outros. O gráfico de pizza na imagem abaixo é baseado na frequência de ocorrência dos timestamps, mostrando a taxa de uso de cada documento malicioso nesta campanha. De acordo com este gráfico, “2021_NovW4” foi o mais ativo, envolvendo mais de 50% dos documentos maliciosos descobertos. O segundo mais é “2021_NovW3”, composto por 27% de arquivos do Excel e 6% de documentos do Word. Vale ressaltar que os arquivos do Excel representaram 93% de todos os documentos maliciosos, muito superior aos documentos do Word com apenas 7%. Um dos possíveis motivos é que a Macro do Excel 4.0 só funciona com arquivos do Excel. Porque se isso acontecer, os usuários devem ser especialmente cautelosos com e-mails suspeitos com um arquivo do Excel anexado de um remetente desconhecido.

O FortiGuard Labs também coletou as cargas de malware do Emotet durante esse período. A figura abaixo mostra as contagens semanais de malware Emotet, com timestamps para cada maldoc Emotet na linha do tempo exibida abaixo do gráfico de barras. As semanas com contagens altas coincidem quando os documentos maliciosos apareceram, enquanto aquelas sem documentos maliciosos ficaram quase silenciosas.

Proteções Fortinet

Os clientes da Fortinet são protegidos contra esse malware pelos serviços de filtragem da Web, antivírus, FortiMail, FortiClient, FortiEDR e CDR (desarme e reconstrução de conteúdo) do FortiGuard:

As macros maliciosas dentro da amostra do Excel podem ser desarmadas pelo serviço FortiGuard CDR (desarme e reconstrução de conteúdo).

O FortiEDR detecta os arquivos Word e Excel e o arquivo dll Emotet como maliciosos com base em seu comportamento.

Os clientes da Fortinet são protegidos contra esses documentos maliciosos e malware pelo FortiGuard AntiVirus, que está incluído no FortiMail. Ele detecta todos os tipos de arquivos de macro maliciosos, incluindo amostras de macro do Excel 4.0.

Todos os documentos maliciosos descritos neste relatório são detectados pelo FortiGuard AntiVirus da seguinte forma:

VBA/Agent.8095!tr.dldr

VBA/Agent.5A47!tr

VBA/Bomber.46B3!tr.dldr

XF/Agent.NN!tr.dldr

XF/CoinMiner.Z!tr

MSExcel/Agent.DVP!tr.dldr

HTML/Sabsik.FL!tr

As cargas de malware do Emotet são detectadas pelo FortiGuard AntiVirus da seguinte forma:

W32/Emotet.EHR!tr

W32/GenKryptik.FSPR!tr

W32/Emotet.1156!tr

W32/Agent.FSUQ!tr

W32/Kryptik.HNXJ!tr

W32/Emotet.1143!tr

W32/Emote.CQ!tr

Além disso, a Fortinet possui várias soluções projetadas para treinar os usuários sobre como entender e detectar ameaças de phishing:

O FortiPhish Phishing Simulation Service usa simulações do mundo real para ajudar as organizações a testar a conscientização e a vigilância do usuário para ameaças de phishing e para treinar e reforçar as práticas adequadas quando os usuários encontram ataques de phishing direcionados.

Sugerimos também que as organizações façam com que seus usuários finais passem pelo nosso treinamento NSE GRATUITO: NSE 1 – Conscientização sobre Segurança da Informação. Ele inclui um módulo sobre ameaças da Internet para treinar os usuários finais sobre como identificar e se proteger contra ataques de phishing.

Documentos Maliciosos (SHA256):

3e97f09fc53890ba2d5ae2539b5c8df372ed2506ed217d05ff2cf8899d15b8e6

2ecc2a48fa4eadb80367f69799277c54a0fe6dd2220a6a2dd7b81cfba328ed19

ed180371dfec2186148bbcab99102ce45fb1fcc3764b384c2abcaceba2fa65b6

719900e330cecd87250ac1f6c31f2d6f42f226294fb011cf47c442f8d2b7455b

3ccb809cd97cc08ff380600dcaa5244ef2abd7afd9e7a9f2df7c4e28fee637f0

e167804a6f36dc99e96909bcededa8a733dd8633037b8b52e8d7881d20446c16

bd9b8fe173935ad51f14abc16ed6a5bf6ee92ec4f45fd2ae1154dd2f727fb245

57fcbb058fc0dfe0cce29676569f2e30d1f8a59345ab161d8183d0769428f4e2

Emotet malware (SHA256):

4900d1e66cef8507b265c0eec3ff94cb5f774847d969e044dc8ccd72334181f5

2dcfcaaf3ccd8e06043e651cd5b761ae50f3463c6420d067b661969e0500dce2

52f6fce27184b61ceb3c02d360e04dc1489c4136a0ffcbb39c50d27474e4283b

ccbefa930edc4d5b5b34a5dea16c73c9d3f3b4167406c3ae841bc71fce45c68e

cd105196cbf17f11dbff2b623f5bfaf9ef8d91f2598fe3bc2a7da192c2cee457

9535c3f02ee8a47ad1392f36a1ff44a3d5cb067ecef748e63e1628bc489c9d90

ca2b7c0f2a2a42ce586d63ccfcf131f8b99d73521742cc15d6255e76f9278fbc

d5f4292d4f5661ce12dd8384cfbb22a3d17908290ba80d9de3a1697064d248a7

REFERÊNCIAS:

https://www.fortinet.com/blog/threat-research/Trends-in-the-recent-emotet-maldoc-outbreak

https://www.fortinet.com/fortiguard/labs?utm_source=blog&utm_campaign=fortiguardlabs

https://www.fortinet.com/resources/cyberglossary/malware?utm_source=blog&utm_campaign=malware