Com base nas descobertas da Análise de Ameaças por uma pesquisa em 2022, 40 milhões de ameaças em computadores empresariais com Windows foram detectadas em 2021. Para combater e evitar esses tipos de ataques, a análise de malware é essencial. Neste artigo, detalharemos o objetivo da investigação de programas maliciosos e como fazer a análise de malware com um sandbox.

O que é análise de malware?

A análise de malware é um processo de estudo de uma amostra maliciosa. Durante o estudo, o objetivo de um pesquisador é entender o tipo, as funções, o código e os perigos potenciais de um programa malicioso. Receba as informações que a organização precisa para responder à intrusão.

Resultados da análise que você obtém:

- como o malware funciona: se você investigar o código do programa e seu algoritmo, poderá impedir que ele infecte todo o sistema.

- características do programa: melhorar a detecção usando dados sobre malware como sua família, tipo, versão, etc.

- qual é o objetivo do malware: acionar a execução da amostra para verificar para quais dados ela é direcionada, mas é claro, faça isso em um ambiente seguro.

- quem está por trás do ataque: obtenha os IPs, origem, TTPs usados e outras pegadas que os hackers escondem.

- um plano sobre como evitar esse tipo de ataque.

Tipos de análise de malware

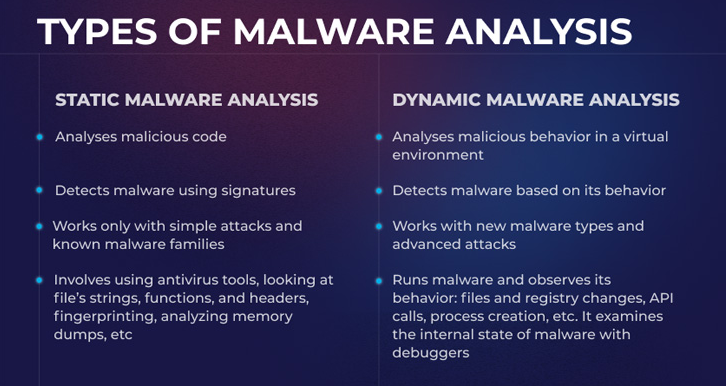

Análise Padrão de Malware

- Análise de código malicioso

- Detecção de malwares por uso de assinaturas

- Funciona com ataques simples e famílias de malware conhecidas

- Envolve o uso de ferramentas de antivírus, analisando strings de arquivos, funções e cabeçalhos, impressões digitais, analisando despejos de memória, etc.

Análise Funcional de Malware

- Análise de comportamento de malware em ambiente virtual

- Detecta o malware por seu comportamento

- Funciona com novos tipos de malware e ataques avançados

- Executa o malware e observa o seu comportamento: arquivos e mudanças nos registros, chamadas de APIs, criação de processos, etc. Também examina o estado interno do malware com debuggers.

Principais etapas da análise de malware

Nessas cinco etapas, o foco principal da investigação é descobrir o máximo possível sobre a amostra maliciosa, o algoritmo de execução e a forma como o malware funciona em vários cenários.

Acreditamos que o método mais eficaz para analisar software malicioso é misturar métodos estáticos e dinâmicos. Aqui está um pequeno guia sobre como fazer análise de malware. Basta seguir os seguintes passos:

Etapa 1. Configure sua máquina virtual

Você pode personalizar uma VM com requisitos específicos, como navegador, Microsoft Office, escolher o número de bits do SO e localidade. Adicione ferramentas para a análise e instale-as em sua VM: FakeNet, proxy MITM, Tor, VPN.

Etapa 2. Revise as propriedades estáticas

Este é um estágio para a análise estática de malware. Examine o arquivo executável sem executá-lo: verifique as strings para entender a funcionalidade do malware. O conteúdo de hashes, strings e cabeçalhos fornecerá uma visão geral das intenções de malware, assim podemos ver os hashes, o cabeçalho PE, o tipo mime e outras informações.

Etapa 3. Monitore o comportamento do malware

Aqui está a abordagem dinâmica para análise de malware. Carregue uma amostra de malware em um ambiente virtual seguro. Interaja diretamente com o malware para fazer o programa agir e observar sua execução. Verifique o tráfego de rede, as modificações de arquivo e as alterações do registro. E quaisquer outros eventos suspeitos.

Etapa 4. Divida o código

Se os agentes de ameaças ofuscaram ou compactaram o código, use técnicas de desofuscação e engenharia reversa para revelar o código. Identifique os recursos que não foram expostos durante as etapas anteriores. Mesmo apenas procurando uma função usada por malware, você pode dizer muito sobre sua funcionalidade. Por exemplo, a função “InternetOpenUrlA” informa que esse malware fará uma conexão com algum servidor externo.

Ferramentas adicionais, como depuradores e desmontadores, são necessárias neste estágio.

Etapa 5. Escreva um relatório de malware

Inclua todas as suas descobertas e dados que você descobriu. Providencie a seguinte informação:

- Resumo de sua pesquisa com o nome, a origem e os principais recursos do programa malicioso.

- Informações gerais sobre o tipo de malware, nome do arquivo, tamanho, hashes e capacidades de detecção de antivírus.

- Descrição do comportamento malicioso, o algoritmo de infecção, técnicas de disseminação, coleta de dados e formas de comunicação С2.

- Bitness do SO, software, executáveis e arquivos de inicialização necessários, DLLs, endereços IP e scripts.

- Revisão das atividades de comportamento, como de onde ele rouba credenciais, se modifica, descarta ou instala arquivos, lê valores e verifica o idioma.

- Resultados da análise de código, dados de cabeçalhos.

- Capturas de tela, logs, linhas de string, trechos, COIs, etc.

REFERÊNCIAS:

https://thehackernews.com/2022/09/how-to-do-malware-analysis.html