Antes de caçar malwares, todo pesquisador precisa encontrar um sistema para analisá-lo. Existem várias maneiras de fazer isso: criar seu próprio ambiente ou usar soluções de terceiros. Hoje vamos percorrer todas as etapas de criação de um sandbox de malware personalizado, onde você pode realizar uma análise adequada sem infectar seu computador. E depois compare com um serviço pronto.

Por que você precisa de um sandbox de malware?

Um sandbox permite detectar ameaças cibernéticas e analisá-las com segurança. Todas as informações permanecem seguras e um arquivo suspeito não pode acessar o sistema. Você pode monitorar processos de malware, identificar seus padrões e investigar o comportamento.

Antes de configurar um sandbox, você deve ter uma meta clara do que deseja alcançar no laboratório.

Existem duas maneiras de organizar seu espaço de trabalho para análise:

- Sandbox Personalizada: Feito do zero por um analista por conta própria, especificamente para suas necessidades.

- Uma solução chave na mão: Um serviço versátil com uma variedade de configurações para atender às suas demandas.

Como construir seu próprio sandbox de malware?

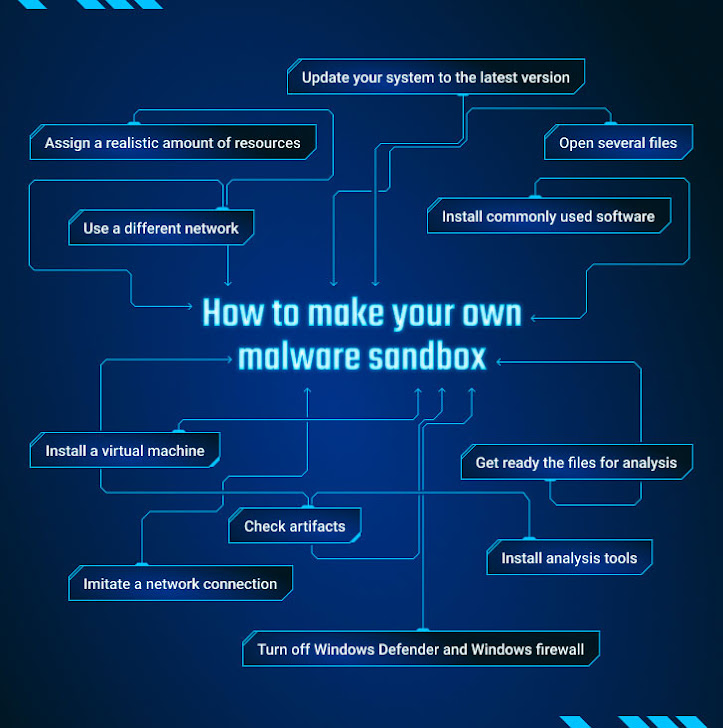

Como fazer seu próprio sandbox de malware

Vamos percorrer todas as etapas necessárias para configurar o ambiente simples para pesquisa de malware:

1- Instale uma máquina virtual

A execução de malware deve ocorrer em um ambiente devidamente isolado para evitar a infecção de um sistema operacional host. É melhor ter um computador isolado, mas você pode configurar uma máquina virtual ou algumas delas com diferentes versões de sistemas operacionais. Existem várias VMs apresentadas no mercado: VMWare, VirtualBox, KVM, Oracle VM VirtualBox, Microsoft Hyper-V, Parallels ou Xen.

2- Verifique os artefatos

O malware moderno é inteligente, ele entende se é executado na máquina virtual ou não. É por isso que é essencial se livrar de artefatos. Verifique o código, remova a detecção e outros.

3- Use uma rede diferente

Outra precaução é usar um sistema de rede diferente. Prevenir qualquer infecção de outros computadores em sua rede é importante. Obtenha um serviço VPN e configure-o corretamente. Você não pode deixar que o vazamento de tráfego aconteça a partir de um endereço IP real.

4- Atribua uma quantidade realista de recursos

Nosso objetivo é fazer com que um sistema pareça o mais autêntico possível para enganar qualquer programa malicioso em execução. Certifique-se de atribuir uma quantidade realista de recursos: mais de 4 Gb de RAM, um mínimo de 4 núcleos e espaço em disco de 100 Gb e mais. Esse é um requisito básico para fingir ser um sistema legítimo. E ainda, tenha em mente que o malware verifica a configuração do equipamento. Se houver o nome de uma máquina virtual em algum lugar, um objeto malicioso a identifica e para de funcionar.

5- Instale softwares comumente usados

Se você instalar o Windows e deixá-lo como está, um objeto malicioso fará com que seja analisado.

Instale alguns aplicativos, como Word, navegadores e outros programas que todos os usuários costumam ter.

6- Abra vários arquivos

Aqui precisamos mostrar que é um computador real que pertence a alguém. Abra alguns documentos para acumular logs e alguns arquivos temporários. Vários tipos de vírus verificam isso. Você pode usar o Regshot ou o Monitor de processos para fazer logs de alterações no registro e no sistema de arquivos. Observe que esses programas podem ser detectados por malware durante a execução.

7- Simule uma conexão de rede

Alguns tipos de malware verificam se ele pode se conectar a sites como o Google. Como enganar um programa malicioso para pensar que está online? Utilitários como INetSim e a ferramenta FakeNet imitam uma conexão real com a Internet e nos permitem interceptar as solicitações que o malware está fazendo. Tente verificar os protocolos de rede entre um objeto malicioso e seu servidor host. Mas antes, descubra com o que a amostra analisada está se conectando usando o WireShark. E é preciso algum esforço para não abrir mão dessa ferramenta para o malware, tome cuidado.

8- Instale ferramentas de análise

Prepare as ferramentas que você usará para análise e certifique-se de saber como usá-las. Você pode usar as ferramentas do Flare VM ou usar esses programas:

- Depuradores: x64dbg investiga código malicioso executando-o.

- Dissambler: Ghidra facilita a engenharia reversa, com acesso à saída do descompilador. Ele também pode ser usado como um depurador.

- Analisadores de tráfego: o Wireshark verifica a comunicação de rede que o malware solicita.

- Analisadores de arquivos: Process Monitor, ProcDOT visam monitorar e entender como os processos lidam com arquivos.

- Monitores de processo: Process Explorer, Process Hacker ajudam a observar o comportamento do malware.

9- Atualize seu sistema para a versão mais recente

Seu sistema deve estar atualizado, assim como todos os softwares. Filtre as alterações regulares do Windows que estão acontecendo com bastante frequência. No entanto, seu experimento pode exigir uma versão diferente, por exemplo, como o malware explora alguns erros do SO. Nesse cenário, escolha e configure a versão necessária.

10- Desative o Windows Defender e o Firewall do Windows.

Desative coisas como o Windows Defender. Se você estiver trabalhando com malware, ele pode desarmar o antivírus.

11- Prepare os arquivos para análise

Crie uma pasta compartilhada, selecione um diretório que você precisa.

Configure um instantâneo para reverter para o estado posterior da VM em caso de erro.

Se você concluir todas essas etapas, estará pronto para iniciar a análise.

REFERÊNCIAS:

https://thehackernews.com/2022/03/how-to-build-custom-malware-analysis.html