Uma análise de novos exemplos de ransomware BlackMatter para Windows e Linux revelou até que ponto os operadores adicionaram continuamente novos recursos e capacidades de criptografia em iterações sucessivas ao longo de um período de três meses.

Nada menos que 10 Windows e duas versões do Linux do ransomware foram observados até o momento, disse o pesquisador em um relatório compartilhado com o Hacker News, apontando as mudanças na implementação do algoritmo de criptografia ChaCha20 usado para criptografar o conteúdo dos arquivos.

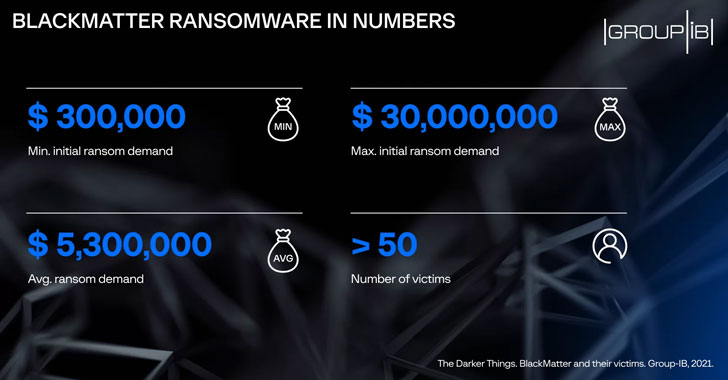

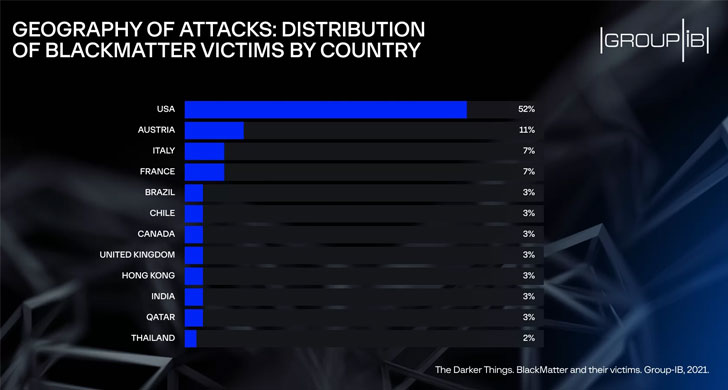

BlackMatter surgiu em julho de 2021 se gabando de incorporar as “melhores características do DarkSide, REvil e LockBit” e é considerado o sucessor do DarkSide, que desde então fechou junto com o REvil após uma operação policial. Operando como um modelo de ransomware-as-a-service (RaaS), acredita-se que o BlackMatter tenha atingido mais de 50 empresas nos EUA, Áustria, Itália, França, Brasil, entre outros.

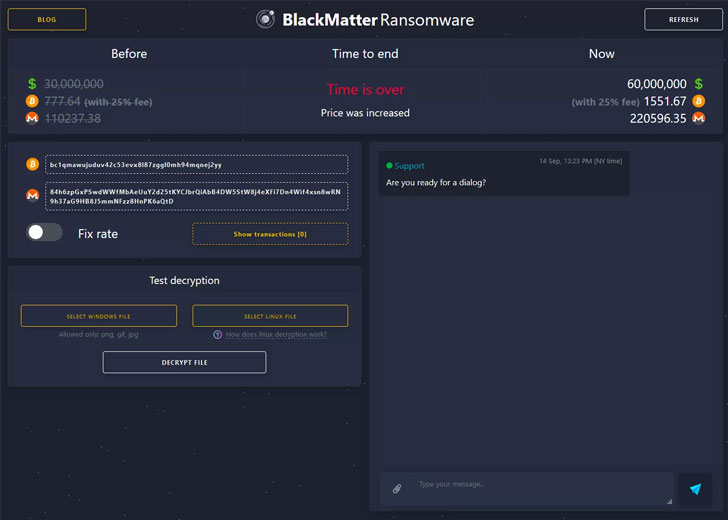

Além do mais, o ator da ameaça cria uma sala de bate-papo Tor exclusiva para comunicação para cada vítima, um link anexado ao arquivo de texto que contém o pedido de resgate. A BlackMatter também é conhecida por dobrar o valor do resgate quando o ultimato expira, antes de passar a publicar os documentos roubados caso a vítima se recuse a pagar.

De acordo com pesquisadores de segurança da unidade de contra-ransomware da Microsoft, DarkSide, a BlackMatter é obra de um grupo de cibercrime conhecido como FIN7, que foi recentemente desmascarado operando uma empresa de fachada chamada Bastion Secure para atrair profissionais de tecnologia com o objetivo de lançar ataques de ransomware.

“Quando outros parâmetros são definidos ou quaisquer parâmetros estão ausentes, o sistema é totalmente criptografado de acordo com as definições de configuração”, observou um dos pesquisadores. “Ao completar a criptografia, o ransomware cria uma imagem BMP alertando que os arquivos foram criptografados, que então define como papel de parede da área de trabalho. A partir da versão 1.4, o ransomware também pode imprimir o texto do pedido de resgate na impressora padrão da vítima . “

As variantes do Linux, por outro lado, são projetadas para visar servidores VMware ESXi, apresentando a capacidade de encerrar máquinas virtuais e eliminar processos específicos, incluindo o firewall, antes de iniciar a criptografia de dados.

As descobertas foram feitas no momento em que o VX-Underground, um portal que hospeda código-fonte de malware, amostras e documentos, revelou que o grupo está desligando o plugue de suas operações “após pressão das autoridades locais”. A postagem compartilhada no site do RaaS também destacou que “uma parte da equipe não está mais presente, após as últimas notícias”.

Não está imediatamente claro a que as “últimas notícias” se referem, mas implica uma forte ligação com a operação coordenada de aplicação da lei internacional no final do mês passado, que viu 12 indivíduos presos por orquestrar ataques de ransomware contra 1.800 vítimas em 71 países desde 2019.

Em um comunicado emitido em 18 de outubro de 2021, a Cybersecurity and Infrastructure Security Agency (CISA), o Federal Bureau of Investigation (FBI) e a National Security Agency (NSA) alertaram que o grupo de ransomware BlackMatter tem como alvo “várias” organizações consideradas infraestrutura crítica, incluindo duas entidades no setor de alimentos e agricultura dos EUA.

Então, na semana passada, a empresa de segurança cibernética da Nova Zelândia Emsisoft divulgou que descobriu uma falha no ransomware BlackMatter no início deste ano que permitiu que arquivos criptografados fossem recuperados sem pagar resgate aos cibercriminosos. Para aumentar a pressão sobre os operadores de ransomware, o Washington Post relatou que o Comando Cibernético dos EUA, em parceria com um governo estrangeiro, invadiu servidores mantidos pelo grupo de ransomware REvil, forçando-o a fechar uma segunda vez.

REFERÊNCIAS:

https://thehackernews.com/2021/11/blackmatter-ransomware-reportedly.html

https://thehackernews.com/2021/10/feds-reportedly-hacked-revil-ransomware.html

https://thehackernews.com/2021/10/police-arrest-suspected-ransomware.html