Uma campanha de mineração de criptomoedas em andamento atualizou seu arsenal enquanto evolui suas táticas de evasão de defesa que permitem que os atores da ameaça escondam as intrusões e voem sob o radar, revelou uma nova pesquisa publicada hoje.

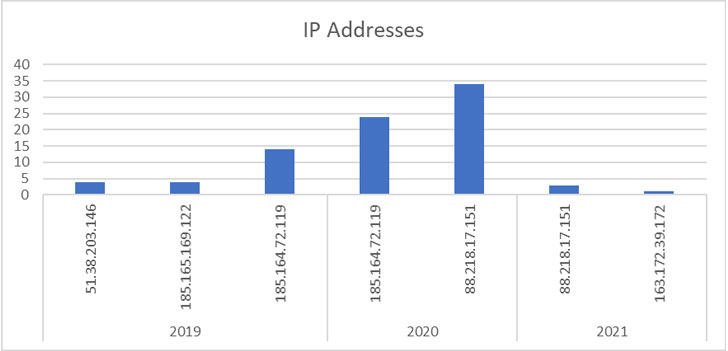

Desde a primeira detecção em 2019, um total de 84 ataques contra seus servidores honeypot foram registrados até o momento, quatro dos quais ocorreram em 2021, de acordo com os pesquisadores, que rastrearam a operação de malware no passado durante um período de três anos. Dito isso, 125 ataques foram detectados apenas no terceiro trimestre de 2021, sinalizando que os ataques não diminuíram.

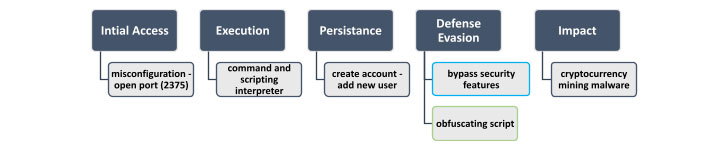

Os ataques iniciais envolveram a execução de um comando malicioso ao executar uma imagem chamada “alpine: latest” que resultava no download de um script de shell chamado “autom.sh”.

“Os atacantes normalmente usam imagens “vanilla“ (termo usado para se referir quando o software de computador, hardware, algoritmos, etc não são personalizados de sua forma original) junto com comandos maliciosos para realizar seus ataques, porque a maioria das organizações confia nas imagens oficiais e permite seu uso”, disseram os pesquisadores em um relatório compartilhado. “Ao longo dos anos, o comando malicioso adicionado à imagem oficial para realizar o ataque quase não mudou. A principal diferença é o servidor de onde o script de shell autom.sh foi baixado.”

O script de shell inicia a sequência de ataque, permitindo que o adversário crie uma nova conta de usuário com o nome “akay” e atualize seus privilégios para um usuário root, usando o qual comandos arbitrários são executados na máquina comprometida com o objetivo de minerar criptomoedas.

Embora as fases iniciais da campanha em 2019 não apresentassem técnicas especiais para ocultar a atividade de mineração, as versões posteriores mostram as medidas extremas que seus desenvolvedores tomaram para mantê-la invisível para detecção e inspeção, sendo a principal delas a capacidade de desativar os mecanismos de segurança e recuperar um script de shell de mineração ofuscado que foi codificado em Base64-encoded cinco vezes para contornar as ferramentas de segurança.

Campanhas de malware realizadas para sequestrar computadores para minerar criptomoedas foram dominadas por vários agentes de ameaças, como Kinsing, que foi encontrado procurando na Internet por servidores Docker configurados incorretamente para invadir os hosts desprotegidos e instalar uma cepa de minerador de criptmoedas anteriormente não documentada.

Além disso, um grupo de hackers chamado TeamTNT foi observado atacando servidores de banco de dados Redis inseguros, instâncias do Alibaba Elastic Computing Service (ECS), APIs Docker expostas e clusters Kubernetes vulneráveis para executar código malicioso com privilégios de root nos hosts alvo como bem como implantar cargas úteis de mineração de criptomoedas e ladrões de credenciais. Além disso, contas Docker Hub comprometidas também foram empregadas para hospedar imagens maliciosas que foram usadas para distribuir mineradores de criptomoedas.

“Os mineiros são uma forma de baixo risco para os cibercriminosos transformarem uma vulnerabilidade em dinheiro digital, com o maior risco para o fluxo de caixa deles sendo os mineiros concorrentes descobrirem os mesmos servidores vulneráveis”, observou Sean Gallagher, pesquisador sênior de ameaças da Sophos, em uma análise de uma mineração Tor2Mine campanha, que envolve o uso de um script do PowerShell para desabilitar a proteção contra malware, executar um código malicioso do minerador e colher credenciais do Windows.

Nas últimas semanas, falhas de segurança na biblioteca de registro Log4j, bem como vulnerabilidades recentemente descobertas no Atlassian Confluence, F5 BIG-IP, VMware vCenter e Oracle WebLogic Servers foram abusados para assumir o controle de máquinas para minerar criptomoedas, um esquema conhecido como criptojacking. No início deste mês, o fabricante de dispositivos de armazenamento conectado à rede (NAS), QNAP, alertou sobre o malware de mineração de criptomoedas direcionado a seus dispositivos que poderiam ocupar cerca de 50% do uso total da CPU.

“A campanha Autom ilustra que os invasores estão se tornando mais sofisticados, melhorando continuamente suas técnicas e sua capacidade de evitar a detecção por soluções de segurança”, disseram os pesquisadores. Para se proteger contra essas ameaças, é recomendável monitorar a atividade suspeita do contêiner, realizar análises dinâmicas de imagem e verificar rotineiramente os ambientes em busca de problemas de configuração incorreta.

REFERÊNCIAS:

https://thehackernews.com/2021/12/ongoing-autom-cryptomining-malware.html

https://malpedia.caad.fkie.fraunhofer.de/details/elf.teamtnt

https://blog.aquasec.com/attack-techniques-autom-cryptomining-campaign

https://thehackernews.com/2021/12/warning-yet-another-bitcoin-mining.html