O que dezenas de milhares de máquinas podem nos dizer sobre atividades ilegais de hackers?

Você se lembra daquela cena em Batman: O Cavaleiro das Trevas, onde Batman usa um sistema que agrega dados de som ativos de inúmeros telefones celulares para criar um radar sonar do que está acontecendo em qualquer lugar?

É uma analogia interessante que alguns pesquisadores fizeram recentemente. Após 2 anos de atividade e analisando diariamente 1 milhão de sinais de intrusão de dezenas de milhares de usuários em 160 países, foi possível ter um retorno global preciso de “sonar Batman” de ameaças cibernéticas. E há alguns tópicos interessantes para descrever.

Uma ameaça cibernética com muitas faces

Em primeiro lugar, a ameaça cibernética global é altamente versátil. O que os pesquisadores veem ao analisar os tipos de ataques relatados, sua origem e os Sistemas Autônomos (AS) por trás dos endereços IP maliciosos?

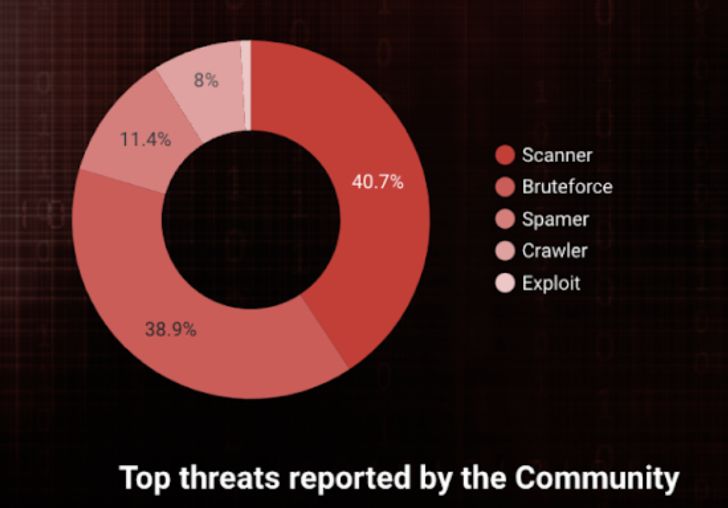

Scanners e tentativas de força bruta ainda são os vetores de intrusão mais populares que é possível observar e ocupa o primeiro lugar. Bastante lógica, pois a vigilância é o primeiro passo para uma intrusão mais avançada. As atividades de varredura vistas nos computadores são principalmente varreduras de portas ou sondagens baseadas em HTTP.

Entre os diferentes tipos de invasão usados por hackers, as tentativas de força bruta em serviços confidenciais (SSH, e-mail, URLs de administrador, etc.) Não é uma informação inovadora, mas quando os estudos mostram que os ataques de força bruta são responsáveis por 6% dos ataques cibernéticos no mundo, não é surpreendente vê-lo como dominante, especialmente porque ainda é um dos mais fáceis e baratos de automatizar e implantar. Porque é muito fácil de combater, alguém poderia pensar que raramente funciona, mas ei, são 6%!

Log4J ainda não acabou

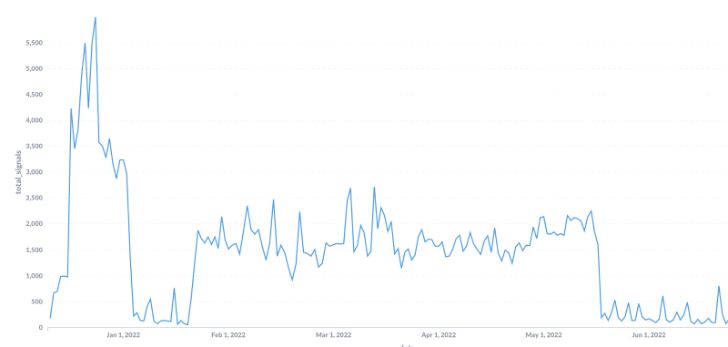

Entre as tentativas de exploração mais populares na qual foi analisada, temos o Log4j. Você provavelmente acompanhou a catástrofe do ano passado sobre como um simples utilitário de log de código aberto para o Apache com uma vulnerabilidade tomou conta do mundo da segurança cibernética e causou dores de cabeça sem fim aos especialistas em segurança cibernética. E, é claro, o mundo do crime ficou mais do que feliz em explorá-lo com bots de varredura automatizados em busca de serviços vulneráveis.

Depois que houve o pico em dezembro, após a divulgação e correção da vulnerabilidade, as coisas se acalmaram um pouco, mas as atividades de varredura para o Log4j começaram novamente, embora em um nível mais baixo, mas constantemente, alimentadas por bots.

A mensagem principal é que se você acha que está protegido porque a “poeira baixou”, pense duas vezes.

Ainda há uma atividade muito comum por conta dos bots, buscando pela vulnerabilidade.

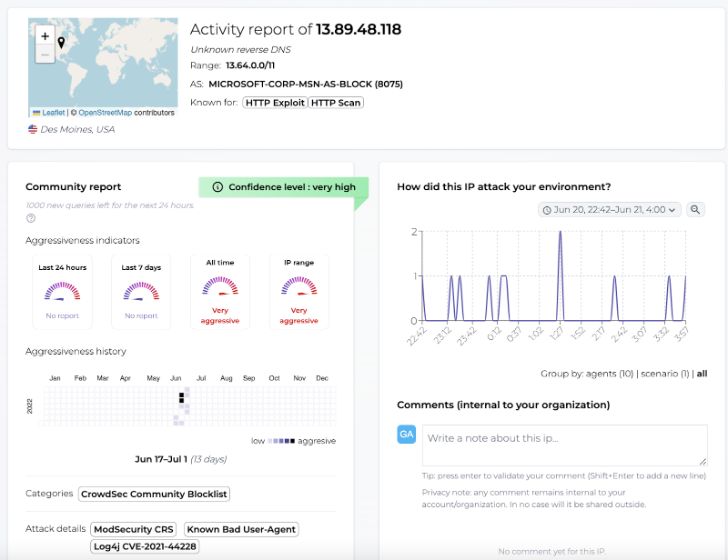

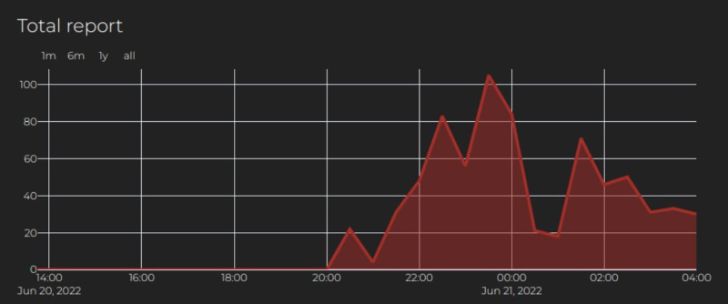

Por exemplo, algumas semanas atrás, um grande espectro na análise dos computadores foi verificado quando o endereço IP 13.89.48.118 foi relatado por mais de 500 usuários em menos de 12 horas. Ele se juntou a mais de 20.000 outros endereços IP na lista de bloqueio da comunidade para correção.

Endereços IP: recurso principal dos criminosos cibernéticos

Os endereços IP raramente são malévolos para sempre e sua reputação pode mudar de um dia para outro. Com a comunidade constantemente compartilhando informações sobre eles, qualquer atualização pode ser prontamente transferida para os usuários. A longo prazo, fornecendo dados inestimáveis sobre a duração da agressividade dos endereços IPs maliciosos.

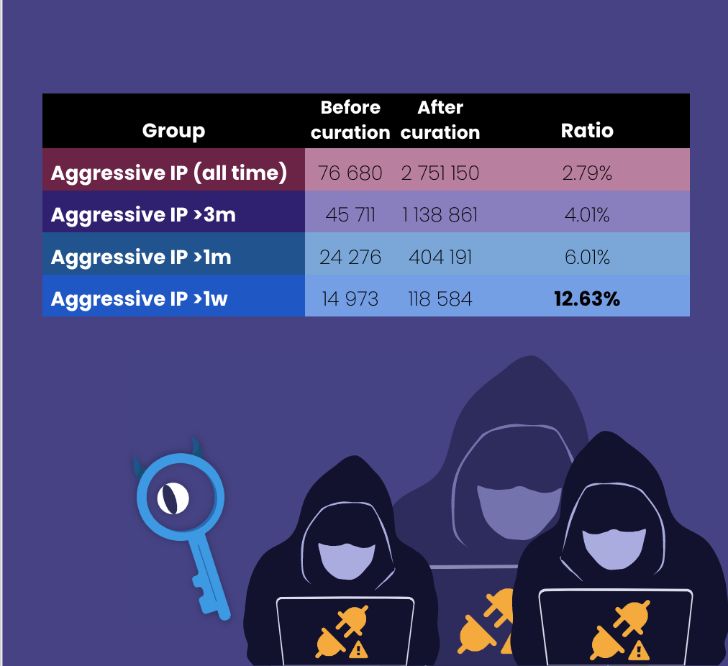

Este é uma coleta dos endereços IPs coletados que foram sinalizados como maliciosos. O que é interessante notar, é que os cibercriminosos estão de fato mudando os IPs que estão usando para cometer seus ataques:

- Apenas 2,79% destes IPs estão adicionados na base de dados

- 12,63% de todos os IPs coletados mudam a cada semana

- A taxa de renovação diária é de 1,8%

Embora, olhar simplesmente para o número de ativos comprometidos possa ser uma amostra, não seria necessariamente correto. Nem todos as máquinas são iguais em termos de vulnerabilidade, ex: alguns estão hospedando serviços “mais arriscados” (como PHP CMS, entre outros desatualizados). Mas ainda assim de qualquer forma, através dos dados é possível ter uma ideia dos cenários e as principais atividades ilegais cometidas pelos cibercriminosos.

REFERÊNCIAS:

https://thehackernews.com/2022/07/the-age-of-collaborative-security-what.html