Um ator de ameaça “agressivo” com motivação financeira foi identificado a uma série de ataques de ransomware RYUK desde outubro de 2018, mantendo parcerias estreitas com atores de ameaças afiliados ao TrickBot e usando um arsenal de ferramentas publicamente disponível, como Cobalt Strike Beacon para interagir com redes das vítimas.

Segundo pesquisadores as invasões foram atribuidas a um grupo de hackers de língua russa rebatizado como FIN12, e anteriormente rastreado sob o nome UNC1878, com um foco desproporcional em organizações de saúde com mais de US $ 300 milhões em receita, entre outros, incluindo educação, finanças, manufatura, e setores de tecnologia, localizados na América do Norte, Europa e Ásia-Pacífico.

FIN12 depende de parceiros para obter acesso inicial aos ambientes das vítimas. “Notavelmente, em vez de realizar extorsão multifacetada, uma tática amplamente adotada por outros atores de ameaças de ransomware, o FIN12 parece priorizar a velocidade e aumentar a receita das vítimas”, disseram os pesquisadores.

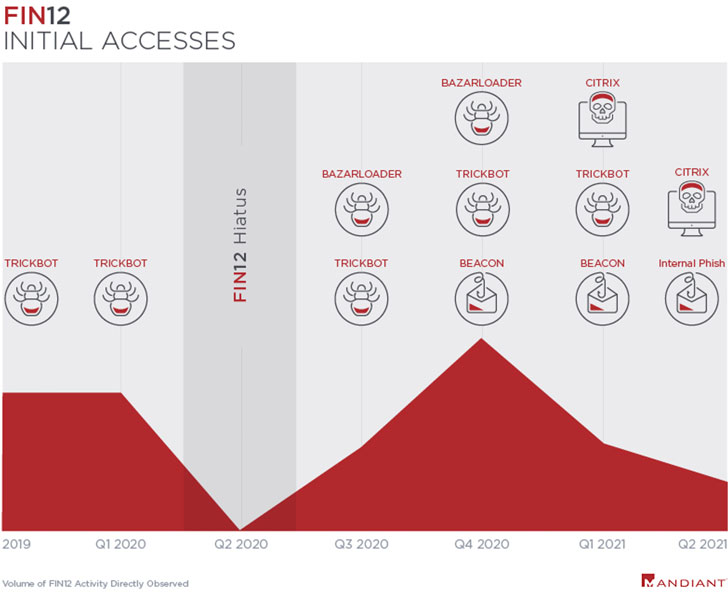

O uso de corretores de acesso inicial para facilitar as implantações de ransomware não é novo. Em junho de 2021, pesquisadores de segurança revelaram que os agentes de ransomware estão cada vez mais comum, mudar do uso de mensagens de e-mail como uma rota de intrusão para a compra de acesso de empresas cibercriminosas que já se infiltraram em grandes entidades, com infecções por Ryuk alavancando acessos obtidos por famílias de malware como o TrickBot e BazaLoader.

Além disso, uma análise aprofundada por especialistas de segurança em agosto de 2021 revelou que o custo médio de acesso à rede foi de US $ 5.400 para o período de julho de 2020 a junho de 2021, com atores selecionados adotando uma postura ética contra o comércio de acesso a empresas de saúde . O direcionamento do FIN12 para o setor de saúde sugere que seus corretores de acesso inicial “lançam uma rede mais ampla e permitem que os atores do FIN12 escolham em uma lista de vítimas depois que os acessos já foram obtidos”.

Pesquisadores também observaram, em maio de 2021, os agentes de ameaças obtendo uma posição na rede por meio de campanhas de e-mail de phishing distribuídas internamente de contas de usuários comprometidas, antes de levar à implantação de payloads Cobalt Strike Beacon e WEIRDLOOP. Ataques montados entre meados de fevereiro e meados de abril de 2021 também teriam tirado proveito de logins remotos, obtendo credenciais para ambientes Citrix das vítimas.

Embora as táticas de FIN12 no final de 2019 envolvessem o uso de TrickBot como um meio de manter uma posição segura na rede e realizar tarefas de último estágio, incluindo reconhecimento, entrega de droppers de malware e implantação de ransomware, o grupo desde então tem contado consistentemente em payloads Cobalt Strike Beacon para a realização de atividades pós-exploração.

FIN12 também se distingue de outros agentes de ameaça de intrusão porque raramente se envolve em extorsão de roubo de dados, uma tática que é usada para vazar dados exfiltrados quando as vítimas se recusam a pagar, o que Mandiant diz ter origem no desejo do ator da ameaça de se mover rapidamente e atacar alvos que estão dispostos a fazer um acordo com o mínimo de negociação para recuperar sistemas críticos, um fator que talvez explique seu crescente interesse em atacar redes de saúde.

“O tempo médio de resgate (TTR) em nossos contratos FIN12 envolvendo roubo de dados foi de 12,4 dias (12 dias, 9 horas, 44 minutos) em comparação com 2,48 dias (2 dias, 11 horas, 37 minutos) em que o roubo de dados não foi observado, “disseram os pesquisadores. “O aparente sucesso do FIN12 sem a necessidade de incorporar métodos adicionais de extorsão provavelmente reforça essa noção.”

“[FIN12] é o primeiro ator FIN que estamos promovendo especializado em uma fase específica do ciclo de vida do ataque, implantação de ransomware, enquanto confia em outros atores de ameaças para obter acesso inicial às vítimas”, disse os pesquisadores. “Esta especialização reflete o ecossistema de ransomware atual, que é composto de vários atores vagamente afiliados em parceria, mas não exclusivamente uns com os outros.”

REFERÊNCIAS:

https://thehackernews.com/2021/10/ransomware-group-fin12-aggressively.html

https://thehackernews.com/2021/06/ransomware-attackers-partnering-with.html

https://www.mandiant.com/resources/fin12-ransomware-intrusion-actor-pursuing-healthcare-targets