De acordo com o FortiGuard Labs, 2022 parece ser um ano excepcional para os cibercriminosos, com o aumento do ransomware e um número sem precedentes de invasores fazendo fila para encontrar uma vítima. Os ataques continuarão abrangendo toda a superfície de ataque, deixando as equipes de TI lutando para cobrir todas as vias de ataque possíveis. A superfície de ataque da sua organização inclui todos os locais onde um invasor pode comprometer os dispositivos ou redes da sua organização. Isso será incrivelmente desafiador porque a superfície de ataque estará se expandindo simultaneamente à medida que as organizações fazem a transição para ambientes e espaços de trabalho mais híbridos, adotam mais tecnologias baseadas em IA (Inteligência Artificial) e ML (Machine Learning), desenvolvem novas opções de conectividade e implantam aplicativos e dispositivos críticos de negócios adicionais na nuvem. Ao compreender o que o futuro reserva em relação às ameaças cibernéticas, oferecemos a nós mesmos a melhor chance possível de derrotá-las.

MITRE ATT&CK FRAMEWORK

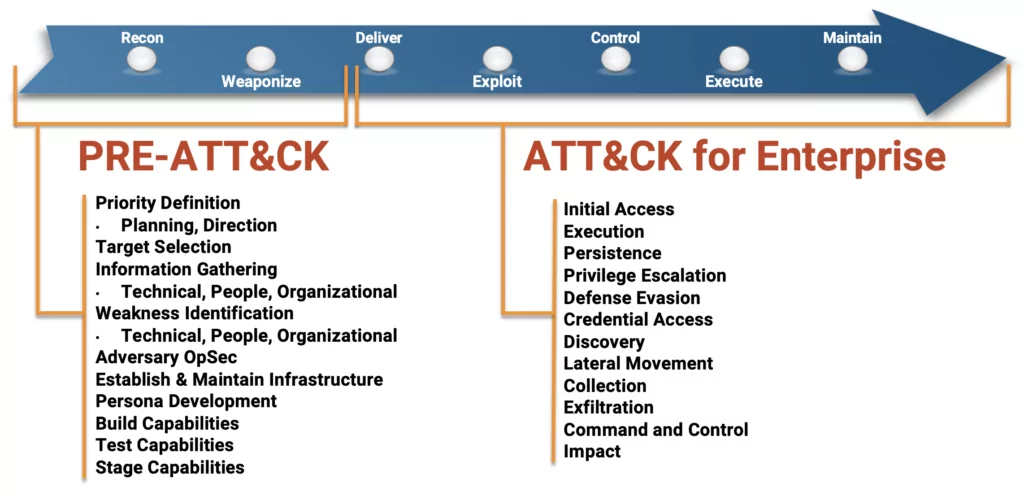

Com base na ATT & CK, PRE-ATT & CK fornece a capacidade de prevenir um ataque antes que o adversário tenha a chance de entrar. As 15 categorias de táticas para PRE-ATT e CK foram derivadas dos primeiros dois estágios (reconhecimento e armamento) de ciclo de um ciber-ataque de 7 estágios (também conhecido como Cadeia de destruição cibernética da Lockheed Martin.

O PRE-ATT & CK fornece aos defensores a capacidade de responder a perguntas como:

Há sinais de que alguém pode estar de olho em mim?

Quais técnicas comumente usadas alguém poderia usar contra mim?

Como eu devo priorizar as aquisições e análises de dados de inteligência contra ameaças cibernéticas para obter insights e “ver” o atacante antes que a vulnerabilidade ocorra?

Em 27 de outubro de 2020, o MITER publicou ATT & CK v8. Esta versão descontinua e remove o domínio PRE-ATT & CK da ATT & CK, substituindo seu escopo por duas novas Táticas em Enterprise ATT & CK Reconnaissance e Resource Development. Uma nova plataforma também foi adicionada à ATT & CK para representar o ambiente em que essas técnicas ocorrem, o PRE.

A estrutura do ATT&CK descreve técnicas de como um invasor atinge um objetivo e qual o objetivo de seu ataque.

Essas técnicas representam as várias maneiras pelas quais um ciberataque pode atingir objetivos, metas e táticas. Ele pode fornecer uma solução abrangente para prevenir e mitigar ameaças à segurança cibernética. Combinando essas duas soluções, as defesas de uma organização podem ser melhoradas, neutralizando as ações inimigas em todos os estágios do ciclo de vida do ataque.

Para cada técnica listada no MITER ATT & CK, as seguintes informações são fornecidas:

- Um identificador

- A tática a que está associada

- A plataforma é aplicável a:

- Requisitos de sistema ou permissão

- Estratégias de defesa contornadas

- Fontes de dados que identificam o uso da técnica

- Mitigações e métodos de detecção

Novo cenário

Esperamos ver novas vulnerabilidades visando redes de satélite no próximo ano. Já existem meia dúzia de grandes fornecedores de Internet via satélite em funcionamento. As estações base de satélite servem como ponto de entrada, pois acaba conectando todos em qualquer lugar, incluindo criminosos cibernéticos a seus alvos, então é aqui que muitas ameaças estarão à espreita. Também haverá milhões de terminais para lançar um ataque. Já começamos a ver novas ameaças que visam redes baseadas em satélite, como ICARUS, que é uma prova de conceito de ataque DDoS que aproveita a acessibilidade global direta a satélites para lançar ataques de vários locais.

Os maiores alvos serão as organizações que dependem da conectividade baseada em satélite para administrar seus negócios, as que prestam serviços essenciais a locais remotos e as organizações que prestam serviços a clientes em movimento, como navios de cruzeiro, navios de carga e companhias aéreas comerciais. Outros ataques, como ransomware, certamente também ocorrerão.

Na extremidade menor da escala, também esperamos ver um aumento no roubo digital. Embora os bancos tenham sido amplamente capazes de evitar ataques direcionados às transferências eletrônicas usando criptografia e autenticação multifator, muitos cartões digitais ficam desprotegidas em laptops e smartphones. Já vimos o surgimento de novos ataques que visam cartões digitais. Um novo gerador de cartão de presente falso da Amazon visa especificamente cartões digitais, substituindo o cartão da vítima pela do invasor. E o ElectroRAT os visa combinando engenharia social com aplicativos de criptomoeda personalizados e um novo cavalo de Troia de acesso remoto (RAT) para vários sistemas operacionais, incluindo Windows, Linux e macOS. Esperamos ver mais malware projetado para atingir credenciais criptográficas armazenadas e drenar cartões digitais.

Do núcleo à borda

Também prevemos que os ataques continuarão a se espalhar pela rede, incluindo um aumento nos ataques direcionados aos sistemas de Tecnologia Operacional (OT). De acordo com um relatório recente da CISA (U.S. Cybersecurity & Infrastructure Security Agency), os ataques de ransomware estão cada vez mais direcionados à infraestrutura crítica e “demonstraram a crescente ameaça do ransomware para ativos de OT (Ambiente Industrial) e sistemas de controle”. Isso está sendo estimulado pela convergência quase universal das redes de TI e OT, que permitiu alguns ataques a sistemas OT por meio de redes domésticas comprometidas e dispositivos de funcionários remotos.

Tradicionalmente, os ataques aos sistemas OT eram domínio de agentes de ameaças altamente especializados que conheciam os sistemas ICS e SCADA. Mas mesmo esses recursos e ferramentas altamente especializados estão agora sendo incluídos em kits de ataque disponíveis para compra na dark web, tornando-os disponíveis para um conjunto muito mais amplo de invasores muito menos técnicos.

Um passo à frente

A defesa contra essa nova onda de ameaças requer uma abordagem holística e integrada da segurança. Os produtos pontuais precisam ser substituídos por dispositivos de segurança projetados para interoperar como uma solução unificada, independentemente de onde sejam implantados. Eles precisam proteger cada usuário, cada dispositivo e cada aplicativo com uma política unificada que pode acompanhar os dados e transações de ponta a ponta. O gerenciamento centralizado também ajudará a garantir que as políticas sejam aplicadas de forma consistente, as configurações e atualizações sejam entregues prontamente e que os eventos suspeitos que podem ocorrer em qualquer lugar da rede, incluindo para, entre e dentro de ambientes de nuvem, sejam coletados e correlacionados centralmente.

As ferramentas de segurança devem ser selecionadas com base em sua capacidade de detectar e prevenir ameaças conhecidas e desconhecidas e responder às ameaças ativas em tempo real antes que possam ser estabelecidas ou que as ações maliciosas possam ser efetivas. Para ajudar, os recursos de IA e machine learning precisam ser implantados de forma integrada em toda a rede para basear o comportamento normal, responder instantaneamente às mudanças e detectar e desabilitar ameaças sofisticadas antes que possam executar ações maliciosas na rede. Eles também são essenciais para correlacionar grandes quantidades de dados coletados e detectar qualquer tipo de comportamento malicioso, incluindo o uso de feedback de ameaças e perfis de ataque para prever os locais mais prováveis em que um ataque pode ocorrer e reforçar essas defesas de forma proativa.

REFERÊNCIAS:

https://socradar.io/create-more-effective-soc-with-the-mitre-attck-framework/

https://www.fortinet.com/resources/cyberglossary/malware?utm_source=blog&utm_campaign=malware