Uma equipe de pesquisadores de segurança do Google demonstrou outra variante da vulnerabilidade Rowhammer que visa chips DRAM cada vez menores para contornar todas as atenuações atuais, tornando-se uma ameaça persistente à segurança do chip.

Chamada de “Half-Double”, a nova técnica de martelamento depende do acoplamento fraco entre duas fileiras de memória que não são imediatamente adjacentes uma à outra, mas uma fileira removida em uma tentativa de adulterar os dados armazenados na memória e atacar um sistema.

“Ao contrário do TRRespass, que explora os pontos cegos das defesas dependentes do fabricante, o Half-Double é uma propriedade intrínseca do substrato de silício subjacente”, observaram os pesquisadores.

“Esta é provavelmente uma indicação de que o acoplamento elétrico responsável por Rowhammer é uma propriedade da distância, tornando-se efetivamente mais forte e de longo alcance à medida que as geometrias das células diminuem. Distâncias maiores do que dois são concebíveis.”

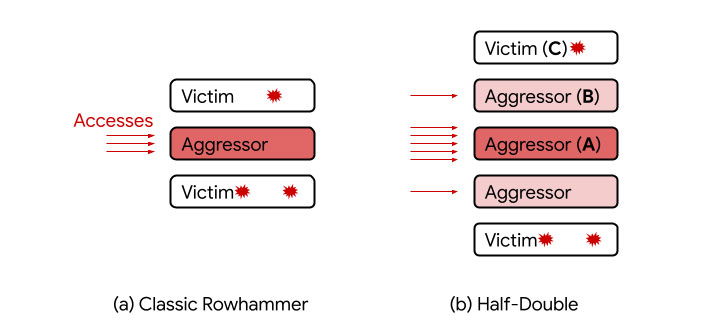

Os ataques Rowhammer são semelhantes à execução especulativa, pois ambos quebram as garantias de segurança fundamentais feitas pelo hardware subjacente. Descoberto em 2014, Rowhammer se refere a uma classe de vulnerabilidades DRAM em que acessos repetidos a uma linha de memória (“agressor”) podem induzir um distúrbio elétrico grande o suficiente para inverter bits armazenados em uma linha adjacente (“vítima”), permitindo assim que códigos não confiáveis escapar de sua caixa de areia e assumir o controle do sistema.

“[O ataque] funciona porque as células DRAM estão ficando menores e mais próximas”, elaboraram os pesquisadores do Google Project Zero em 2015. “À medida que a fabricação de DRAM reduz os recursos do chip para dimensões físicas menores, para caber mais capacidade de memória em um chip, torna-se mais difícil evitar que as células DRAM interajam eletricamente umas com as outras. Como resultado, acessar um local na memória pode perturbar os locais vizinhos, fazendo com que a carga vaze para dentro ou para fora das células vizinhas. “

Enquanto os fabricantes de DRAM implementaram contramedidas como Target Row Refresh (TRR) para impedir tais ataques, as mitigações foram limitadas a dois vizinhos imediatos de uma linha do agressor, excluindo assim as células de memória a uma distância de duas linhas. As proteções imperfeitas significavam que as defesas TRR em cartões DDR4 poderiam ser contornadas para preparar novas variantes de ataques Rowhammer, como TRRespass e SMASH.

O Rowhammer assistido pela distância – também conhecido como Half-Double – agora se junta a essa lista. “Dadas três linhas consecutivas A, B e C, fomos capazes de atacar C direcionando um grande número de acessos para A, junto com apenas um punhado (~ dezenas) para B”, explicaram os pesquisadores. Nessa nova configuração, A é o “agressor distante”, B é o “agressor próximo” e C é a “vítima”.

O Google disse que está trabalhando atualmente com o Joint Electron Device Engineering Council (JEDEC), um órgão de padronização independente e organização comercial de engenharia de semicondutores, juntamente com outros parceiros da indústria, para identificar possíveis soluções para exploits Rowhammer.

“Para avaliar a eficácia de uma mitigação [no nível de SoC], um fornecedor de DRAM deve testar uma combinação de distâncias de martelamento em vez de apenas testar em distâncias individuais”, disseram os pesquisadores. “Em outras palavras, martelar uma única fileira ou um par de fileiras de sanduíche no meio bruto não mostrará esse efeito. Em vez disso, pares de fileiras em um ou ambos os lados de uma vítima pretendida precisam ser martelados.”

REFÊRENCIAS:

https://thehackernews.com/2021/05/google-researchers-discover-new-variant.html

https://thehackernews.com/2020/03/rowhammer-vulnerability-ddr4-dram.html

https://thehackernews.com/2021/04/new-javascript-exploit-can-now-carry.html