Uma série de amostras maliciosas foram criadas para o Windows Subsystem for Linux (WSL) com o objetivo de comprometer as máquinas Windows, destacando um método sorrateiro que permite aos operadores permanecer sob o radar e impedir a detecção por mecanismos antimalware populares.

A “técnica distinta” marca a primeira instância em que um ator de ameaça foi encontrado abusando de WSL para instalar cargas úteis subsequentes.

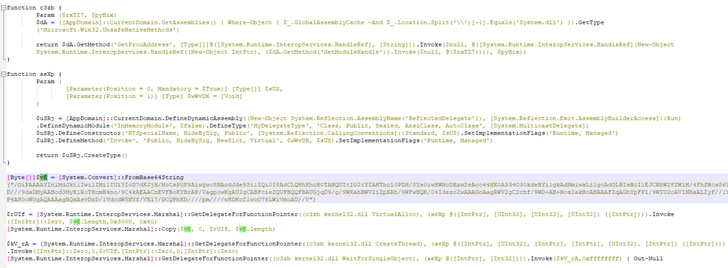

“Esses arquivos agem executando um paylaod que foi incorporado à amostra ou recuperada de um servidor remoto e então injetada em um processo em execução usando chamadas de API do Windows”, disseram pesquisadores em um relatório publicado na quinta-feira.

O subsistema do Windows para Linux, lançado em agosto de 2016, é uma camada de compatibilidade projetada para executar executáveis binários do Linux (no formato ELF) nativamente na plataforma Windows sem a sobrecarga de uma máquina virtual tradicional ou configuração de inicialização dupla.

Os primeiros artefatos datam de 3 de maio de 2021, com uma série de binários do Linux carregados a cada duas ou três semanas até 22 de agosto de 2021. Não apenas os exemplos são escritos em Python 3 e convertidos em um executável ELF com PyInstaller, mas os arquivos também são orquestrados para baixar o código do shell de um servidor de comando e controle remoto e empregar o PowerShell para realizar atividades subsequentes no host infectado.

Essa carga útil secundária “shellcode” é então injetada em um processo do Windows em execução usando chamadas de API do Windows para o que Lumen descreveu como “ELF para execução de arquivo binário do Windows”, mas não antes de o exemplo tentar encerrar produtos antivírus suspeitos e ferramentas de análise em execução na máquina . Além do mais, o uso de bibliotecas Python padrão torna algumas das variantes interoperáveis no Windows e no Linux.

“Até agora, identificamos um número limitado de amostras com apenas um endereço IP roteável publicamente, indicando que essa atividade é bastante limitada em escopo ou potencialmente ainda em desenvolvimento”, disseram os pesquisadores. “Como os limites antes distintos entre os sistemas operacionais continuam a se tornar mais nebulosos, os agentes de ameaças tirarão vantagem de novas superfícies de ataque.”

REFERÊNCIAS:

https://thehackernews.com/2021/09/new-malware-targets-windows-subsystem.html