A Microsoft abriu a tampa para uma operação de phishing-as-a-service (PHaaS) em grande escala que está envolvida na venda de kits de phishing e modelos de e-mail, bem como no fornecimento de hospedagem e serviços automatizados a um baixo custo, permitindo assim que os ciberatores comprem campanhas de phishing e implantá-los com esforços mínimos.

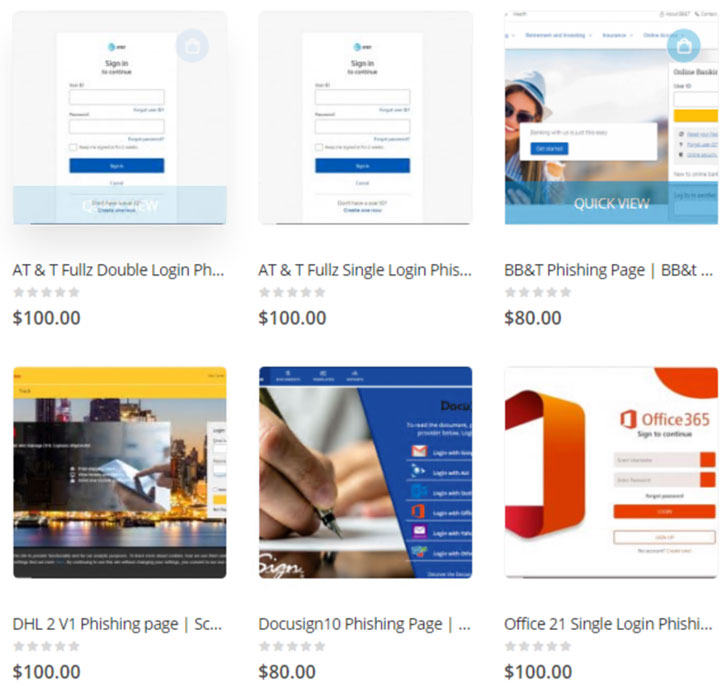

“Com mais de 100 modelos de phishing disponíveis que imitam marcas e serviços conhecidos, a operação BulletProofLink é responsável por muitas das campanhas de phishing que afetam as empresas hoje”, disse a equipe de inteligência de ameaças do Microsoft 365 Defender em um relatório na terça-feira.

“BulletProofLink (também conhecido como BulletProftLink ou Anthrax por seus operadores em vários sites, anúncios e outros materiais promocionais) é usado por vários grupos de invasores em modelos de negócios baseados em assinatura mensal ou única, criando um fluxo de receita estável para seus operadores. “

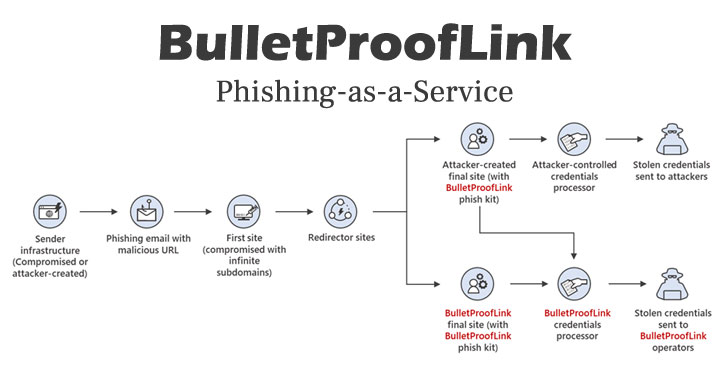

A gigante da tecnologia disse que descobriu a operação durante a investigação de uma campanha de phishing de credencial que usava o kit de phishing BulletProofLink em sites controlados por invasores ou em sites fornecidos pela BulletProofLink como parte de seu serviço. A existência da operação foi divulgada pela primeira vez pelos fãs da OSINT em outubro de 2020.

O phishing-as-a-service difere dos kits de phishing tradicionais porque, ao contrário do último, que são vendidos como pagamentos únicos para obter acesso a arquivos empacotados contendo modelos de phishing de e-mail prontos para uso, são baseados em assinatura e seguem um modelo de software como serviço, ao mesmo tempo que expande os recursos para incluir hospedagem de sites integrada, entrega de e-mail e roubo de credenciais.

Acredita-se que esteja ativo desde pelo menos 2018, o BulletProofLink é conhecido por operar um portal online para anunciar seu conjunto de ferramentas por até US $ 800 por mês e permitir que gangues do crime cibernético se registrem e paguem pelo serviço. Os clientes também podem se beneficiar de um desconto de 10% caso optem por assinar seu boletim informativo, sem mencionar que pagar algo entre US $ 80 a US $ 100 por modelos de credencial de phishing que lhes permitem desviar informações de login inseridas por vítimas insuspeitas ao clicar em um URL malicioso no e-mail mensagem.

De forma preocupante, as credenciais roubadas não são enviadas apenas para os atacantes, mas também para os operadores do BulletProofLink usando uma técnica chamada “duplo roubo” em um modus operandi que reflete os ataques de extorsão dupla empregados por gangues de ransomware.

“Com os kits de phishing, é trivial para as operadoras incluir um local secundário para o envio de credenciais e esperar que o comprador do kit de phishing não altere o código para removê-lo”, disseram os pesquisadores. “Isso é verdade para o kit de phishing BulletProofLink e, nos casos em que os invasores que usam o serviço recebem credenciais e logs no final de uma semana, em vez de conduzirem as próprias campanhas, o operador do PhaaS mantém o controle de todas as credenciais que revende.”

REFERÊNCIAS:

https://thehackernews.com/2021/09/microsoft-warns-of-wide-scale-phishing.html

https://thehackernews.com/2021/09/us-sanctions-cryptocurrency-exchange.html