Um malware conhecido por ter como alvo o sistema operacional macOS foi atualizado mais uma vez para adicionar mais recursos ao seu conjunto de ferramentas que permite acumular e infiltrar dados confidenciais armazenados em uma variedade de aplicativos, incluindo aplicativos como Google Chrome e Telegram.

O XCSSET foi descoberto em agosto de 2020, quando foi encontrado visando desenvolvedores Mac usando um meio incomum de distribuição que envolvia injetar uma payload maliciosa em projetos Xcode IDE executados no momento da construção de arquivos de projeto no Xcode.

O malware vem com vários recursos, como ler e descartar cookies do Safari, injetar código JavaScript malicioso em vários sites, roubar informações de aplicativos, como Notes, WeChat, Skype, Telegram e criptografar arquivos do usuário.

No início de abril, o XCSSET recebeu uma atualização que permitiu aos autores de malware visar o macOS 11 Big Sur, bem como Macs rodando em chipsets M1, contornando novas políticas de segurança instituídas pela Apple no sistema operacional mais recente.

O malware baixa sua própria ferramenta aberta de seu servidor C2 que vem pré-assinada com uma assinatura ad-hoc, ao passo que se estivesse nas versões 10.15 e anteriores do macOS, ainda usaria o comando aberto integrado do sistema para executar os aplicativos.

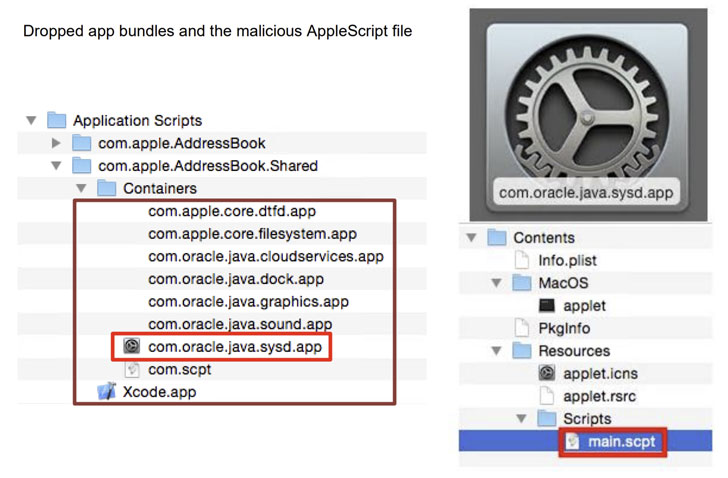

Agora, de acordo com um novo artigo publicado pela empresa de segurança cibernética na quinta-feira, foi descoberto que o XCSSET executa um arquivo AppleScript malicioso para compactar a pasta que contém os dados do Telegram (“~ / Library / Group Containers / 6N38VWS5BX.ru.keepcoder.Telegram” ) em um arquivo ZIP, antes de enviá-lo a um servidor remoto sob seu controle, permitindo assim que o agente da ameaça faça login usando as contas da vítima.

Com o Google Chrome, o malware tenta roubar senhas armazenadas no navegador da web, que por sua vez são criptografadas usando uma senha mestra chamada “chave de armazenamento segura”, enganando o usuário para que conceda privilégios de root por meio de uma caixa de diálogo fraudulenta, abusando das permissões elevadas para executar um comando shell não autorizado para recuperar a chave mestra do iCloud Keychain, após o qual o conteúdo é descriptografado e transmitido ao servidor.

Além do Chrome e do Telegram, o XCSSET também tem a capacidade de roubar informações valiosas de uma variedade de aplicativos como Evernote, Opera, Skype, WeChat e os aplicativos de Contatos e Notas da própria Apple, recuperando esses dados de seus respectivos diretórios de sandbox.

“A descoberta de como ele pode roubar informações de vários aplicativos destaca o grau em que o malware tenta agressivamente roubar vários tipos de informações dos sistemas afetados”, disseram os pesquisadores.

REFERÊNCIAS:

https://thehackernews.com/2021/07/nasty-macos-malware-xcsset-now-targets.html

https://thehackernews.com/2021/04/malware-spreads-via-xcode-projects-now.html