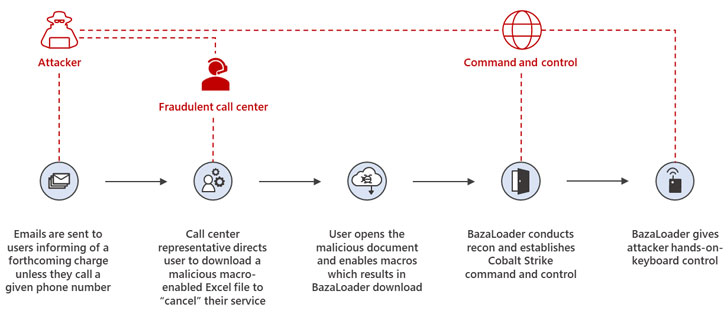

Uma campanha maliciosa em andamento que emprega call centers falsos foi encontrada para induzir as vítimas a baixar malware capaz de exfiltrar dados, bem como implantar ransomware em sistemas infectados.

Os ataques apelidados de “BazaCall” evitam as técnicas tradicionais de engenharia social que dependem de URLs desonestos e documentos com malware em favor de um método semelhante ao de vishing em que os usuários direcionados recebem mensagens de e-mail informando-os de uma cobrança de assinatura futura, a menos que liguem para um determinado número de telefone.

Ao enganar os destinatários para que liguem para o número, as vítimas inocentes são conectadas a uma operadora humana real em um call center fraudulento, que então lhes fornece instruções para baixar o malware BazaLoader.

BazaLoader (também conhecido como BazarBackdoor) é um downloader baseado em C ++ com a capacidade de instalar vários tipos de programas maliciosos em computadores infectados, incluindo a implantação de ransomware e outro malware para roubar dados confidenciais de sistemas vitimados. Observadas pela primeira vez em abril de 2020, as campanhas do BazaLoader foram usadas por vários agentes de ameaças e frequentemente servem como um payload para malware, como Ryuk e Conti ransomware.

2. O pessoal do call center direciona o usuário a efetuar um download malicioso que há um macro habilito no Excel.

3. O usuário abre o documento malicioso que há um macro habilitado na qual resulta o download do BazaLoader.

4. BazaLoader faz a verificação e estabelece conexão com o Cobalt Strike.

5. BazaLoaders disponibiliza o acesso do teclado da vítima para o atacante.

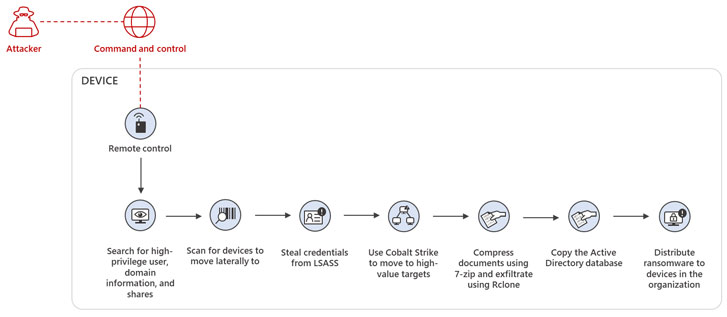

“Os ataques da ameaça BazaCall podem se mover rapidamente dentro de uma rede, conduzindo uma extensa transferência de dados e roubo de credenciais, distribuindo o ransomware dentro de 48 horas após o comprometimento inicial”, disse o Microsoft 365 Defender Threat Intelligence Team em um relatório publicado na quinta-feira.

Como o malware não é distribuído por meio de um link ou documento dentro do próprio corpo da mensagem, as iscas adicionam um nível de dificuldade que permite que os invasores evitem o software de detecção de phishing e malware. Esta campanha faz parte de uma tendência mais ampla em que criminosos afiliados ao BazaLoader usam call centers – as operadoras aparentemente não falantes nativos de inglês – como parte de uma intrincada cadeia de ataques.

2. Procura por privilégios do usuário, informações de domínio e compartilhamento.

3. Escaneia por dispositivos na rede.

4. Rouba as credenciais do LSASS

5. Utiliza o Cobalt Strike para procurar alvos na rede

6. Compacta os arquivos utilizando 7zip e transfere utilizando rclone.

7. Copia a base de dados do Active Directory

8. Propaga o ransomware para os outros dispositivos da organização.

No início de maio, pesquisadores revelaram um mecanismo de infecção elaborado que aproveitou sites associados a e-books falsos (World Books) e serviços de assinatura de streaming de filmes (BravoMovies) como um trampolim para entregar planilhas Excel manipuladas contendo o malware BazaLoader. O último ataque divulgado pela Microsoft não é diferente, pois o agente do call center atua como um canal, incitando pessoas a navegar para um site de receitas (“topcooks [.] us”) para cancelar a assinatura de teste inexistente.

“O uso de outro elemento humano na cadeia de ataque do BazaCall por meio do controle manual do teclado mencionado acima torna essa ameaça mais perigosa e mais evasiva do que os tradicionais ataques de malware automatizados”, disseram os pesquisadores. “As campanhas do BazaCall destacam a importância da óptica entre domínios e a capacidade de correlacionar eventos na construção de uma defesa abrangente contra ameaças complexas.”

REFERÊNCIAS:

https://thehackernews.com/2021/07/phony-call-centers-tricking-users-into.html

https://unit42.paloaltonetworks.com/bazarloader-malware/

https://www.proofpoint.com/us/blog/threat-insight/bazaflix-bazaloader-fakes-movie-streaming-service