Embora seja uma norma para campanhas de phishing que distribuem documentos do Microsoft Office como arma para solicitar que as vítimas habilitem macros para acionar a cadeia de infecção diretamente, novas descobertas indicam que os invasores estão usando documentos não maliciosos para desativar os avisos de segurança antes de executar o código da macro para infectar o computador das vítimas.

Em outra instância de autores de malware que continuam a desenvolver suas técnicas para evitar a detecção, os pesquisadores do McAfee Labs encontraram uma nova tática que “baixa e executa DLLs maliciosas (ZLoader) sem nenhum código malicioso presente na macro de anexo inicial com spam”.

As infecções ZLoader propagadas usando este mecanismo foram relatadas principalmente nos EUA, Canadá, Espanha, Japão e Malásia, observou os especialistas de segurança. O malware é um descendente do infame trojan bancário ZeuS já bem conhecido por usar agressivamente documentos do Office habilitados para macro como um vetor de ataque inicial para roubar credenciais e informações de identificação pessoal de usuários de instituições financeiras visadas.

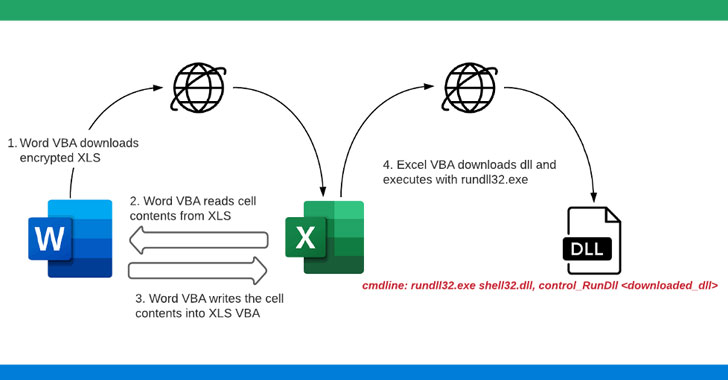

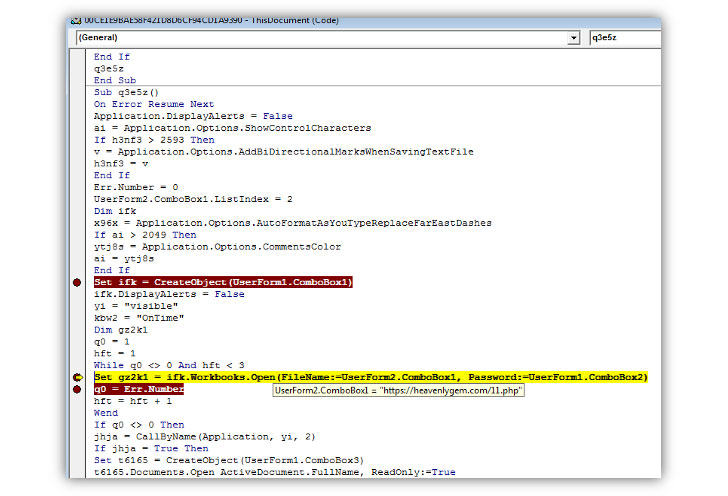

Ao investigar as invasões, os pesquisadores descobriram que a cadeia de infecção começou com um e-mail de phishing contendo um anexo de documento do Microsoft Word que, quando aberto, baixava um arquivo do Microsoft Excel protegido por senha de um servidor remoto. No entanto, é importante notar que as macros precisam ser habilitadas no documento do Word para acionar o download em si.

“Depois de baixar o arquivo XLS, o Word VBA lê o conteúdo da célula de XLS e cria uma nova macro para o mesmo arquivo XLS e grava o conteúdo da célula em macros XLS VBA como funções”, disseram os pesquisadores. “Depois que as macros estão escritas e prontas, o documento do Word define a política no registro para ‘Desativar aviso de macro do Excel’ e invoca a função de macro maliciosa do arquivo Excel. O arquivo Excel agora baixa a carga ZLoader. A carga ZLoader é então executado usando rundll32.exe. “

Dado o “risco de segurança significativo” representado pelas macros, o recurso geralmente é desabilitado por padrão, mas a contramedida teve um efeito colateral infeliz de agentes de ameaça elaborando iscas de engenharia social convincentes para enganar as vítimas para habilitá-las. Ao desligar o aviso de segurança apresentado ao usuário, os ataques são notáveis por causa das etapas que toma para impedir a detecção e permanecer sob o radar.

“Documentos maliciosos têm sido um ponto de entrada para a maioria das famílias de malware e esses ataques têm evoluído suas técnicas de infecção e ofuscação, não apenas limitando os downloads diretos de carga do VBA, mas criando agentes dinamicamente para baixar cargas”, disseram os pesquisadores. “O uso de tais agentes na cadeia de infecção não se limita apenas ao Word ou Excel, mas outras ameaças podem usar outras ferramentas que vivem fora da terra para baixar as payloads.”

REFERÊNCIAS:

https://thehackernews.com/2021/07/hackers-use-new-trick-to-disable-macro.html

https://thehackernews.com/2021/04/cybercriminals-widely-abusing-excel-40.html