O grupo de hackers cibernético FIN7, com motivação financeira, se mascarou como outra empresa de segurança cibernética fictícia chamada “Bastion Secure” para recrutar engenheiros de software involuntários sob o pretexto de pen testers em um provável esquema de ransomware.

“Com a mais recente empresa falsa de FIN7, o grupo criminoso aproveitou informações verdadeiras e publicamente disponíveis de várias empresas de segurança cibernética legítimas para criar um véu de legitimidade em torno do Bastion Secure”, disse pesquisadores de segurança em um relatório. “FIN7 está adotando táticas de desinformação para que, se um potencial contratado ou parte interessada checasse os fatos do Bastion Secure, uma pesquisa superficial no Google retornaria informações ‘verdadeiras’ para empresas com um nome ou setor semelhante ao Bastion Secure do FIN7.”

FIN7, também conhecido como Carbanak, Carbon Spider e Anunak, tem um histórico impressionantes de restaurantes, jogos de azar, indústrias e hospitais nos EUA para infectar sistemas de ponto de venda (POS) com malware projetado. Além disso, há uma coleta no números de cartões de crédito e débito que são usados ou vendidos para lucro em mercados clandestinos. O desenvolvimento mais recente mostra a expansão do grupo no cenário de ransomware altamente lucrativo.

A criação de empresas de fachada falsa é uma fórmula experimentada e testada pela FIN7, que foi anteriormente vinculada a outra empresa de segurança cibernética falsa, chamada de Combi Security, que afirmava oferecer serviços de pen test para clientes. Visto sob essa luz, Bastion Secure é uma continuação dessa tática.

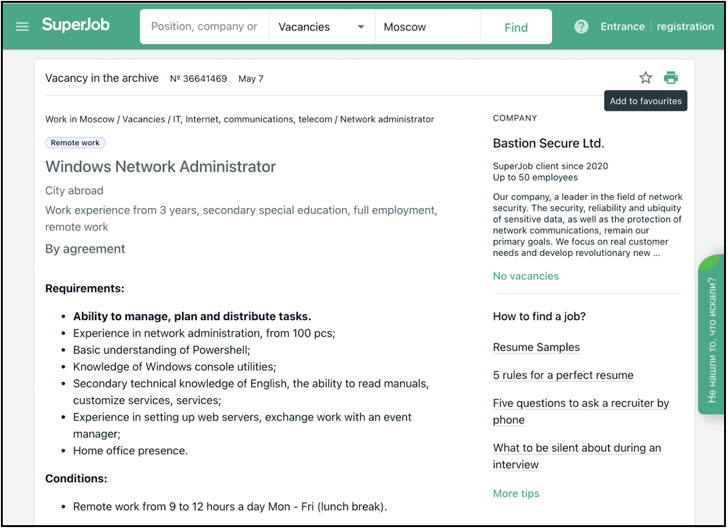

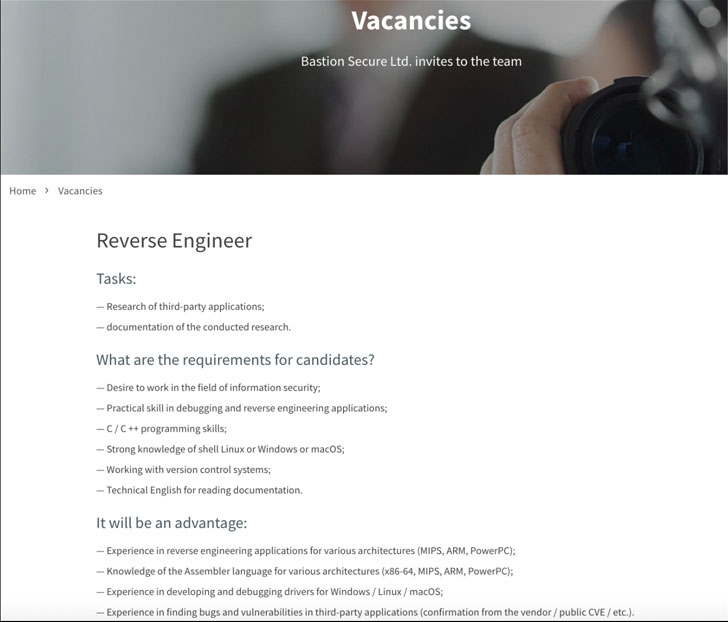

O novo site não apenas apresenta conteúdo roubado compilado de outras empresas legítimas de segurança cibernética, as operadoras anunciam oportunidades de contratação para programadores C ++, PHP e Python, administradores de sistema e engenheiros de software, oferecendo eles várias ferramentas para tarefas práticas durante o processo de entrevista.

Essas ferramentas foram analisadas e consideradas componentes dos kits de ferramentas pós-vulnerabilidade Carbanak e Lizar / Tirion, os quais foram atribuídos anteriormente ao grupo e podem ser aproveitados para comprometer sistemas POS e implantar ransomware.

É, no entanto, na próxima fase do processo de contratação que o envolvimento da Bastion Secure em atividades criminosas se tornou evidente, com os representantes da empresa fornecendo acesso à rede de uma chamada empresa cliente e pedindo aos candidatos em potencial para coletar informações sobre administradores de domínio, sistemas de arquivos e backups, sinalizando uma forte inclinação para a realização de ataques de ransomware.

“As ofertas de emprego da Bastion Secure para cargos de especialista em TI variaram entre US $ 800 e US $ 1.200 por mês, o que é um salário inicial viável para este tipo de cargo em países pós-soviéticos”, disseram os pesquisadores. “No entanto, esse ‘salário’ seria uma pequena fração da porção de um cibercriminoso dos lucros criminosos de uma extorsão de ransomware bem-sucedida ou operação de roubo de cartão de pagamento em grande escala.”

Ao pagar a “empregados involuntários” muito menos do que pagaria a cúmplices criminosos informados por seus esquemas de ransomware, […] o esquema de empresa falsa de FIN7 permite que os operadores de FIN7 obtenham o talento de que o grupo precisa para realizar suas atividades criminosas, ao mesmo tempo em que retém uma parcela maior dos lucros “, acrescentaram os pesquisadores.

Além de se passar por uma entidade corporativa, uma etapa adicional tomada pelo ator para dar a ela um toque de autenticidade é o fato de que um dos endereços do escritório da empresa é o mesmo de uma empresa hoje extinta com sede no Reino Unido chamada Bastion Security ( Norte) Limited. Navegadores da Web como Apple Safari e Google Chrome, desde então, bloquearam o acesso ao site enganoso.

“Embora os cibercriminosos à procura de cúmplices involuntários em locais de trabalho legítimos não sejam novidade, a escala e a ostentação com que o FIN7 opera continuam a superar o comportamento mostrado por outros grupos cibercriminosos”, disseram os pesquisadores, acrescentando que o grupo está “tentando ofuscar sua verdade identidade como um grupo prolífico de cibercriminosos e ransomware, criando uma presença na web fabricada por meio de um site de aparência amplamente legítima, ofertas de empregos profissionais e páginas de informações da empresa em sites de desenvolvimento de negócios em russo “.

REFERÊNCIAS:

https://thehackernews.com/2021/10/hackers-set-up-fake-company-to-get-it.html

https://find-and-update.company-information.service.gov.uk/company/01661392

https://thehackernews.com/2021/06/fin7-supervisor-gets-7-year-jail-term.html